AppArmor, ein Linux-Kernel-Sicherheitsmodul, kann den Systemzugriff durch installierte Software mithilfe anwendungsspezifischer Profile einschränken restrict. AppArmor ist definiert als Mandatory Access Control oder MAC-System. Einige Profile werden zum Zeitpunkt der Paketinstallation installiert und AppArmor enthält einige zusätzliche Profile aus apparmor-profiles-Paketen. Das AppArmor-Paket wird standardmäßig auf Ubuntu installiert und alle Standardprofile werden beim Systemstart geladen start. Die Profile enthalten die Liste der Zugriffskontrollregeln, die in etc/apparmor.d/.

Sie können auch jede installierte Anwendung schützen, indem Sie ein AppArmor-Profil dieser Anwendung erstellen. AppArmor-Profile können sich in einem von zwei Modi befinden: "Beschwerdemodus" oder "Durchsetzungsmodus". Das System erzwingt keine Regeln und Profilverletzungen werden im Beschwerdemodus mit Protokollen akzeptiert. Dieser Modus ist besser, um jedes neue Profil zu testen und zu entwickeln. Die Regeln werden vom System im erzwungenen Modus erzwungen und wenn ein Verstoß für ein Anwendungsprofil auftritt, wird keine Operation für diese Anwendung zugelassen und das Berichtsprotokoll wird in syslog oder auditd generiert. Sie können vom Standort aus auf das Syslog zugreifen, /var/log/syslog. Wie Sie die vorhandenen AppArmor-Profile Ihres Systems überprüfen, den Profilmodus ändern und ein neues Profil erstellen können, erfahren Sie in diesem Artikel.

Vorhandene AppArmor-Profile prüfen

apparmor_status Befehl wird verwendet, um die Liste der geladenen AppArmor-Profile mit Status anzuzeigen. Führen Sie den Befehl mit Root-Berechtigung aus.

$ sudo apparmor_status

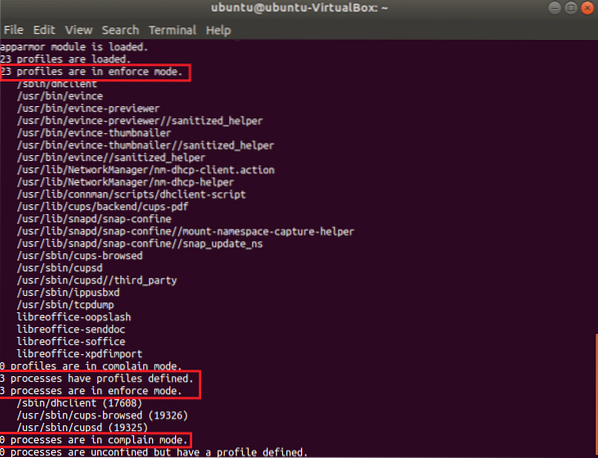

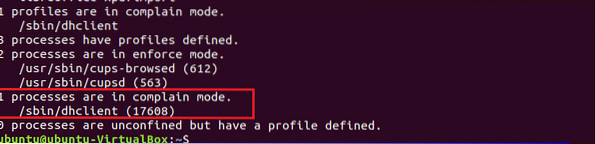

Die Profilliste kann je nach Betriebssystem und installierten Paketen variiert werden. Die folgende Ausgabe erscheint in Ubuntu 17.10. Es wird gezeigt, dass 23 Profile als AppArmor-Profile geladen und alle standardmäßig als erzwungener Modus eingestellt sind. Hier werden 3 Prozesse, dhclient, cups-browsed und cupsd durch die Profile mit erzwungenem Modus definiert und es gibt keinen Prozess im Beschwerdemodus. Sie können den Ausführungsmodus für jedes definierte Profil ändern.

Profilmodus ändern

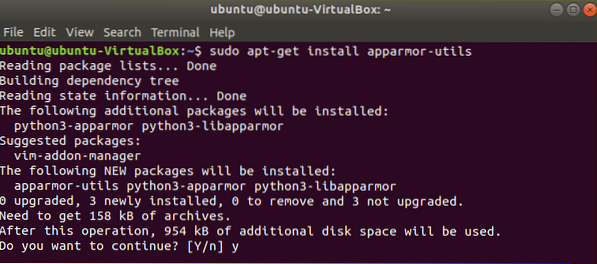

Sie können den Profilmodus jedes Prozesses von Beschwerde auf Erzwungen oder umgekehrt ändern. Du musst das installieren apparmor-utils Paket für diese Operation. Führen Sie den folgenden Befehl aus und drücken Sie 'Ja' wenn es um die Erlaubnis zur Installation bittet.

$ sudo apt-get install apparmor-utils

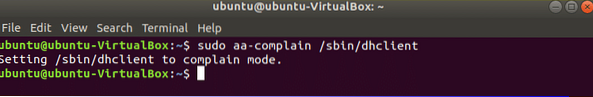

Es gibt ein Profil namens dhclient der als erzwungener Modus eingestellt ist. Führen Sie den folgenden Befehl aus, um den Modus in den Beschwerdemodus zu ändern.

$ sudo aa-beschweren /sbin/dhclient

Wenn Sie nun den Status der AppArmor-Profile erneut überprüfen, sehen Sie, dass der Ausführungsmodus von dhclient in den Beschwerdemodus geändert wurde.

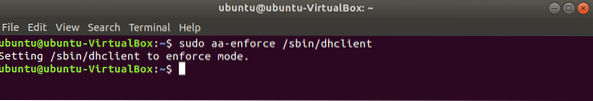

Sie können den Modus erneut in den erzwungenen Modus ändern, indem Sie den folgenden Befehl verwenden.

$ sudo aa-enforce /sbin/dhclient

Der Pfad zum Festlegen des Ausführungsmodus für alle AppArmore-Profile lautet /etc/apparmor.t/*.

Führen Sie den folgenden Befehl aus, um den Ausführungsmodus aller Profile im Beschwerdemodus festzulegen:

$ sudo aa-beschweren /etc/apparmor.t/*Führen Sie den folgenden Befehl aus, um den Ausführungsmodus aller Profile im erzwungenen Modus festzulegen:

$ sudo aa-enforce /etc/apparmor.t/*Erstellen Sie ein neues Profil

Alle installierten Programme erstellen standardmäßig keine AppArmore-Profile. Um das System sicherer zu halten, müssen Sie möglicherweise ein AppArmore-Profil für eine bestimmte Anwendung erstellen. Um ein neues Profil zu erstellen, müssen Sie die Programme herausfinden, die keinem Profil zugeordnet sind, aber Sicherheit benötigen. App-unbeschränkt Befehl wird verwendet, um die Liste zu überprüfen. Laut Ausgabe sind die ersten vier Prozesse keinem Profil zugeordnet und die letzten drei Prozesse sind standardmäßig auf drei Profile mit erzwungenem Modus beschränkt.

$ sudo aa-unbegrenzt

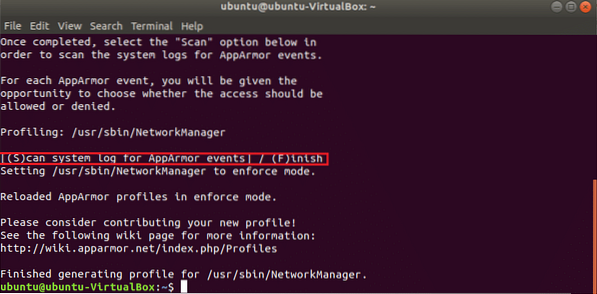

Angenommen, Sie möchten das Profil für den NetworkManager-Prozess erstellen, der nicht beschränkt ist. Lauf aa-genprof Befehl zum Erstellen des Profils. Art 'F' um den Profilerstellungsprozess abzuschließen. Jedes neue Profil wird standardmäßig im erzwungenen Modus erstellt. Dieser Befehl erstellt ein leeres Profil.

$ sudo aa-genprof NetworkManager

Für neu erstellte Profile sind keine Regeln definiert und Sie können den Inhalt des neuen Profils ändern, indem Sie die folgende Datei bearbeiten, um die Einschränkung für das Programm festzulegen.

$ sudo cat /etc/apparmor.d/usr.sbin.Netzwerk Manager

Alle Profile neu laden

Nach dem Einstellen oder Ändern eines Profils müssen Sie das Profil neu laden. Führen Sie den folgenden Befehl aus, um alle vorhandenen AppArmor-Profile neu zu laden.

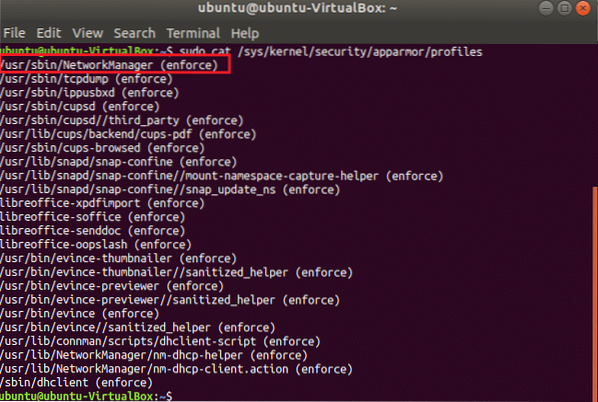

$ sudo systemctl reload apparmor.BedienungSie können die aktuell geladenen Profile mit dem folgenden Befehl überprüfen following. In der Ausgabe sehen Sie den Eintrag für das neu erstellte Profil des NetworkManager-Programms.

$ sudo cat /sys/kernel/security/apparmor/profiles

AppArmor ist also ein nützliches Programm, um Ihr System zu schützen, indem Sie die notwendigen Einschränkungen für wichtige Anwendungen festlegen.

Phenquestions

Phenquestions