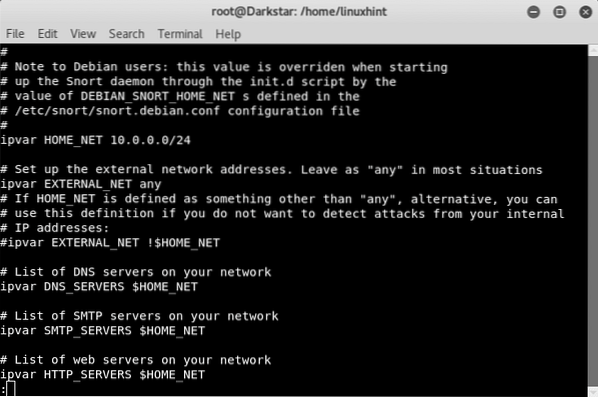

Für dieses Tutorial verwenden wir folgendes Netzwerk: 10.0.0.0/24. Bearbeiten Sie Ihre /etc/snort/snort.conf-Datei und ersetzen Sie „any“ neben $HOME_NET durch Ihre Netzwerkinformationen, wie im folgenden Beispiel-Screenshot gezeigt:

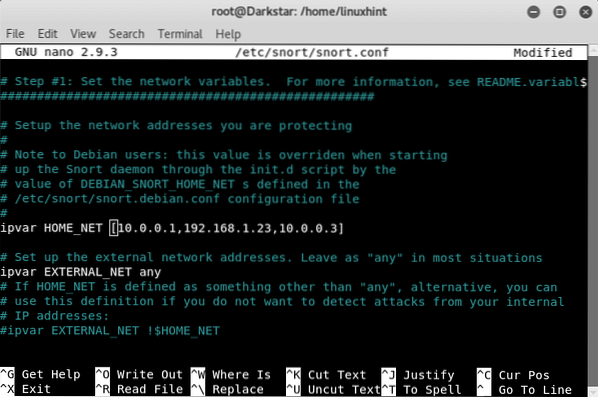

Alternativ können Sie auch bestimmte zu überwachende IP-Adressen mit Komma zwischen [ ] getrennt definieren, wie in diesem Screenshot gezeigt:

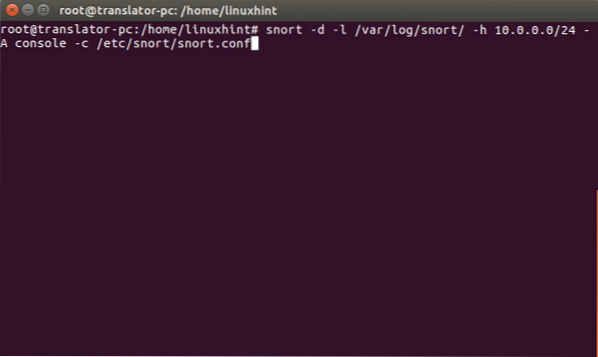

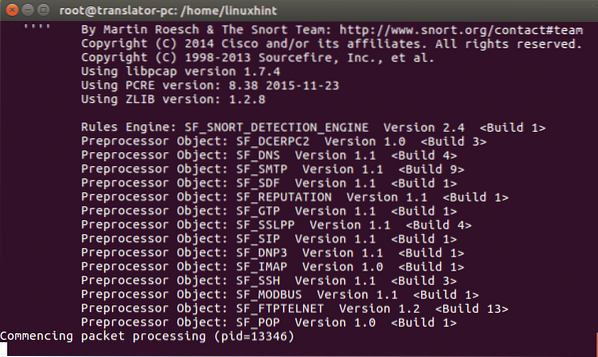

Lassen Sie uns nun beginnen und diesen Befehl in der Befehlszeile ausführen:

# schnauben -d -l /var/log/schnauben/ -h 10.0.0.0/24 -A Konsole -c /etc/snort/snort.confWo:

d= weist Snort an, Daten anzuzeigen

l= bestimmt das Protokollverzeichnis

h= gibt das zu überwachende Netzwerk an

A= weist snort an, Warnungen in der Konsole auszudrucken

c= spezifiziert Snort die Konfigurationsdatei

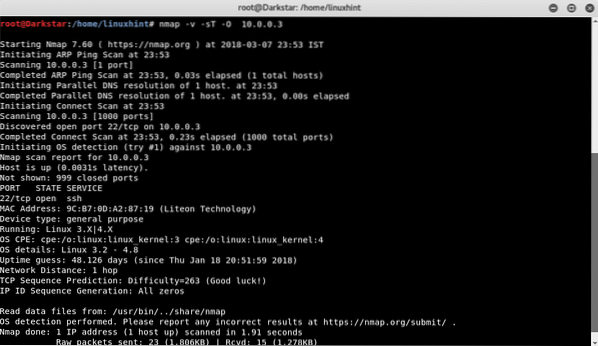

Starten wir einen schnellen Scan von einem anderen Gerät mit nmap:

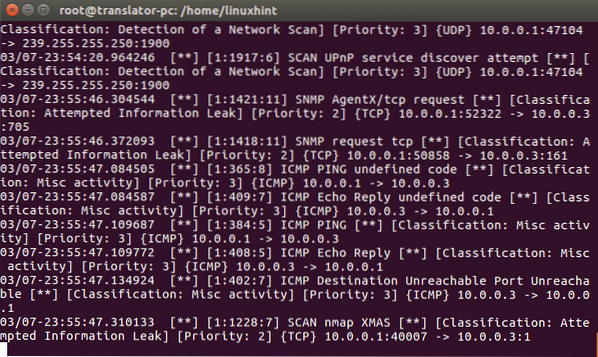

Und mal sehen, was in der Snort-Konsole passiert:

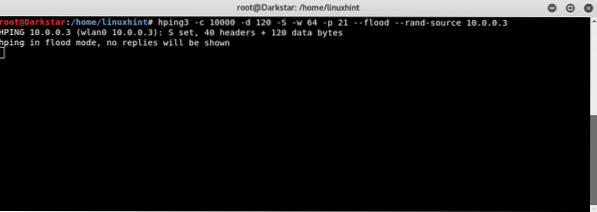

Snort hat den Scan jetzt auch von einem anderen Gerät erkannt lässt mit DoS angreifen mit hping3

# hping3 -c 10000 -d 120 -S -w 64 -p 21 --flood --rand-source 10.0.0.3

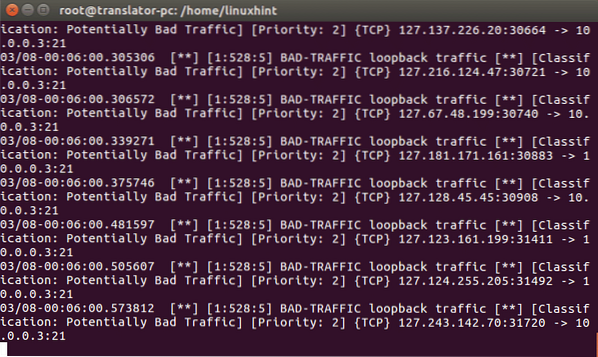

Das Gerät, das Snort anzeigt, erkennt schlechten Datenverkehr, wie hier gezeigt:

Da wir Snort angewiesen haben, Protokolle zu speichern, können wir sie lesen, indem wir Folgendes ausführen:

# schnauben -rEinführung in die Snort-Regeln

Der NIDS-Modus von Snort basiert auf Regeln, die in /etc/snort/snort . angegeben sind.conf-Datei.

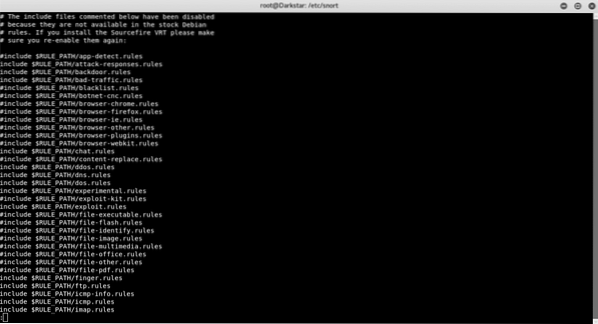

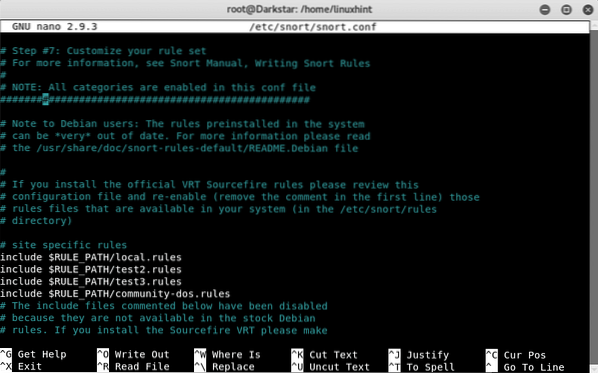

Im Schnauben.conf-Datei finden wir kommentierte und unkommentierte Regeln, wie Sie unten sehen können:

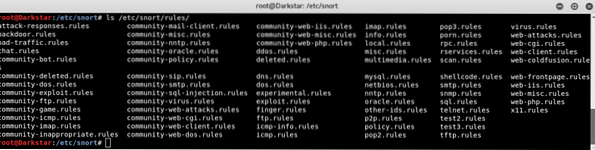

Der Regelpfad ist normalerweise /etc/snort/rules , dort finden wir die Regeldateien:

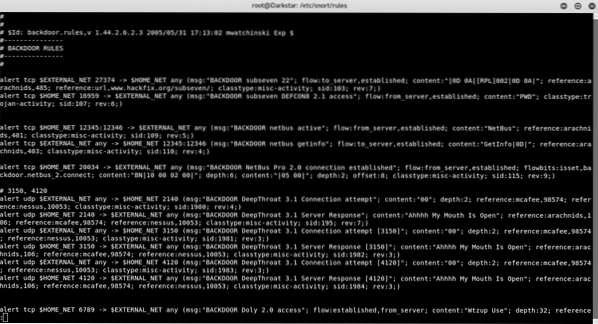

Sehen wir uns die Regeln gegen Hintertüren an:

Es gibt mehrere Regeln, um Backdoor-Angriffe zu verhindern, überraschenderweise gibt es eine Regel gegen NetBus, ein Trojanisches Pferd, das vor einigen Jahrzehnten populär wurde. Schauen wir uns das an und ich werde seine Teile und seine Funktionsweise erklären:

alert tcp $HOME_NET 20034 -> $EXTERNAL_NET beliebig (msg:"BACKDOOR NetBus Pro 2.0 Verbindungetabliert"; flow:from_server,etabliert;

Flowbits: Isset, Hintertür.Netzbus_2.verbinden; Inhalt:"BN|10 00 02 00|"; Tiefe: 6; Inhalt:"|

05 00|"; deep:2; offset:8; classtype:misc-activity; sid:115; rev:9;)

Diese Regel weist snort an, über TCP-Verbindungen auf Port 20034 zu warnen, die an eine beliebige Quelle in einem externen Netzwerk übertragen.

-> = gibt die Verkehrsrichtung an, in diesem Fall von unserem geschützten Netzwerk zu einem externen

Nachricht = weist die Warnung an, bei der Anzeige eine bestimmte Nachricht einzuschließen

Inhalt = nach bestimmten Inhalten innerhalb des Pakets suchen. Es kann Text enthalten, wenn zwischen „ “ oder binäre Daten, wenn zwischen | |

Tiefe = Analyseintensität, in der obigen Regel sehen wir zwei verschiedene Parameter für zwei verschiedene Inhalte

Versatz = teilt Snort das Startbyte jedes Pakets mit, um nach dem Inhalt zu suchen

Klassentyp = sagt, vor welcher Art von Angriff Snort warnt

Seite: 115 = Regelkennung

Erstellen unserer eigenen Regel

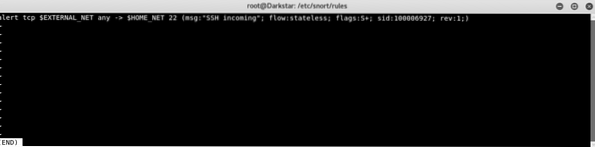

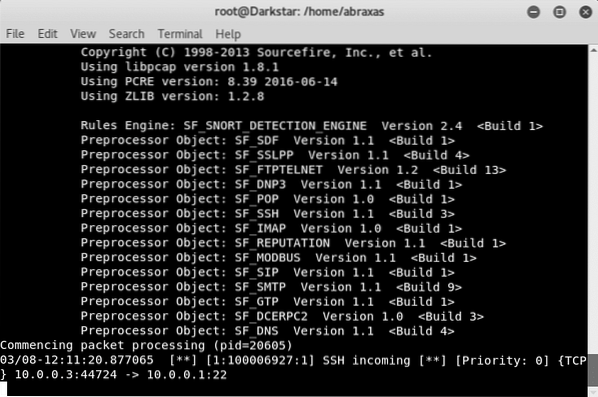

Jetzt erstellen wir eine neue Regel, um über eingehende SSH-Verbindungen zu benachrichtigen. Öffnen /etc/snort/rules/yourrule.Regeln, und fügen Sie den folgenden Text ein:

alert tcp $EXTERNAL_NET beliebig -> $HOME_NET 22 (msg:"SSH eingehend";Fluss:zustandslos; Flaggen:S+; sid:100006927; Umdrehung:1;)

Wir weisen Snort an, über jede TCP-Verbindung von einer externen Quelle zu unserem SSH-Port (in diesem Fall dem Standardport) zu warnen, einschließlich der Textnachricht „SSH INCOMING“, wobei Stateless Snort anweist, den Zustand der Verbindung zu ignorieren ignore.

Jetzt müssen wir die von uns erstellte Regel zu unserem hinzufügen /etc/schnauben/schnauben.conf Datei. Öffnen Sie die Konfigurationsdatei in einem Editor und suchen Sie nach #7, das ist der Abschnitt mit Regeln. Fügen Sie eine unkommentierte Regel wie im obigen Bild hinzu, indem Sie Folgendes hinzufügen:

$RULE_PATH/Ihre Regel einschließen.RegelnStatt „Ihre Regel“.Regeln“, legen Sie Ihren Dateinamen fest, in meinem Fall war es test3.Regeln.

Sobald es fertig ist, führe Snort erneut aus und schau, was passiert.

#schnauben -d -l /var/log/schnauben/ -h 10.0.0.0/24 -A Konsole -c /etc/snort/snort.confssh von einem anderen Gerät auf Ihr Gerät und sehen Sie, was passiert:

Sie können sehen, dass SSH-Eingang erkannt wurde.

Mit dieser Lektion hoffe ich, dass Sie wissen, wie Sie grundlegende Regeln aufstellen und diese zum Erkennen von Aktivitäten auf einem System verwenden. Siehe auch ein Tutorial zum Einrichten von Snort und Starten der Verwendung und dasselbe Tutorial, das auf Spanisch unter Linux verfügbar ist.lat.

Phenquestions

Phenquestions