In diesem Fall fangen wir Bilder ab, wir entdecken Bilder, die von Benutzern heruntergeladen oder hochgeladen werden, wie sie von Kamerageräten generiert wurden. Im nächsten Artikel werden wir nach Anmeldeinformationen suchen.

Die wichtigsten Tools für dieses Sniffing sind Ettercap und Driftnet. Ursprünglich sollte dieses Tutorial auch Anmeldeinformationen enthalten, aber nachdem alle Tutorials online auf Driftnet nicht vollständig sind, habe ich es vorgezogen, es Benutzern mit Schwierigkeiten beim Sniffen von Bildern zu widmen einfach, aber alle Schritte müssen ausgeführt werden, wahrscheinlich konzentrieren sich andere Tutorials auf Kali, das standardmäßig die richtigen Einstellungen für das Programm mitbringt, da es ausgeführt wird und dies für viele Benutzer nicht der Fall ist.

In diesem Fall habe ich Zugriff auf ein kabelgebundenes Netzwerk, aber wenn Sie Hilfe beim Erzwingen des Zugriffs auf das Netzwerk einer anderen Person benötigen, können Sie frühere Artikel zu diesem Thema lesen, die auf Linux veröffentlicht wurdenHint.

Installieren der richtigen Pakete

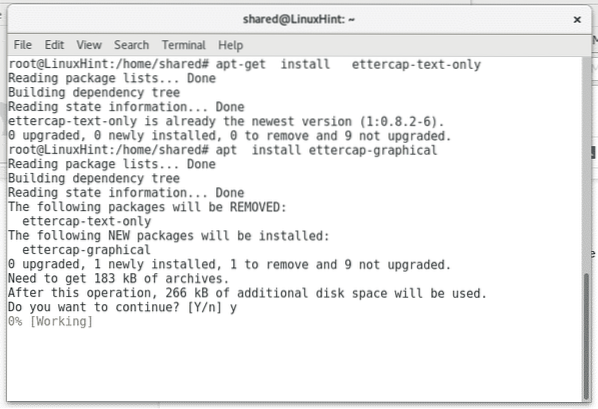

Ettercap: auf der eigenen Website als Suite für „Man In the Middle“-Angriffe vorgestellt. Um es zu installieren, führen Sie einfach aus:

apt install ettercap-text-only -yapt install ettercap-graphical -y

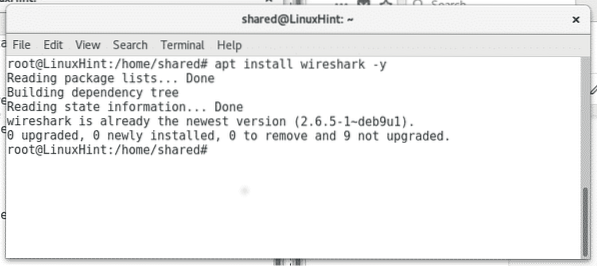

Wireshark: als Paketanalysator verwendet. Um es zu installieren, führen Sie Folgendes aus:

apt install wireshark -y

In meinem Fall sind einige Tools bereits installiert und Linux teilt mit, dass es bereits installiert und aktualisiert ist.

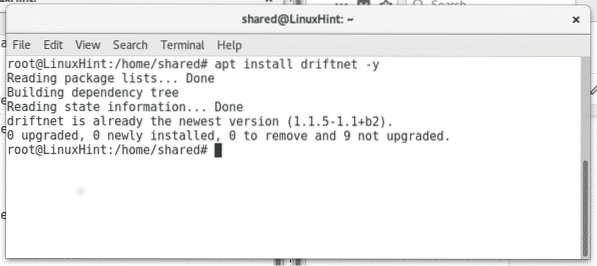

Treibnetz: Dies ist ein Sniffer für Bilder, die auf Kali Linux enthalten sind. Um ihn auf Debian oder Ubuntu zu installieren, führen Sie einfach Folgendes aus:

apt Driftnet installieren -y

Aufnehmen von Bildern aus dem Netzwerk

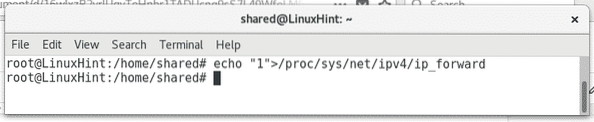

Sobald Sie die richtige Software installiert haben, beginnen wir mit dem Abfangen von Bildern. Um den Datenverkehr abfangen zu können, ohne die „Opfer“-Verbindung zu blockieren, müssen wir ip_forward aktivieren, um dies zu tun:

echo "1">/proc/sys/net/ipv4/ip_forward

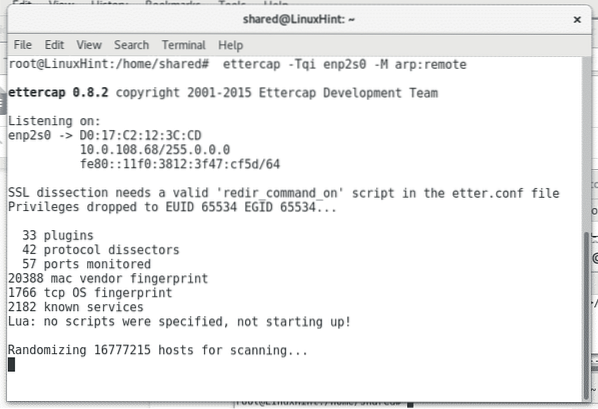

Um dann mit der Analyse des Netzwerks zu beginnen, führen Sie Folgendes aus:

ettercap -Tqi enp2s0 -M arp:remote

Wo enp2s0 Ihr Netzwerkgerät einstellt.

Warten Sie, bis der Scan beendet ist. Dann renne Treibnetz in einem neuen Terminal wie unten gezeigt:

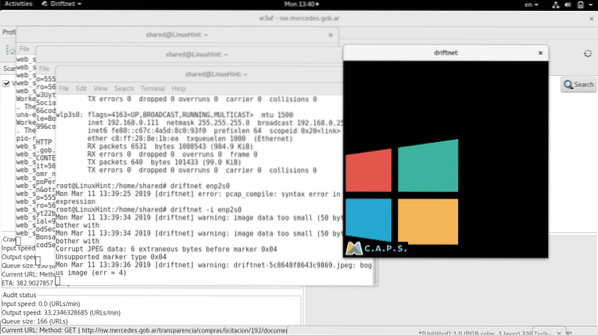

Treibnetz -i enp2s0 (Denken Sie daran, enp2s0 durch Ihre richtige Netzwerkkarte zu ersetzen, z.g wlan0 oder eth0)

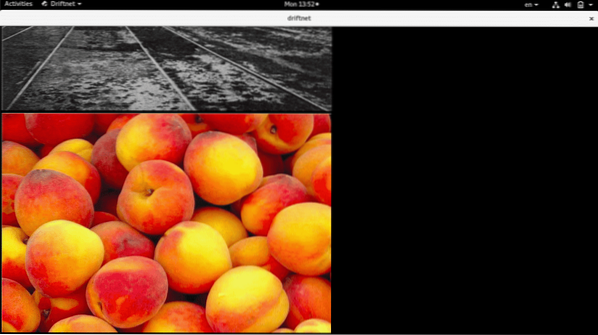

Wie Sie sehen können, wird ein schwarzes Fenster mit zwei Bildern angezeigt, die sicherlich über unsichere Protokolle übertragen werden (http). Sie können auch einige Fehler im Terminal neben dem schwarzen Fenster sehen, diese Fehler beziehen sich sowohl auf beschädigte Bilder (auf Driftnet) als auch auf falsch positiv im Verkehr.

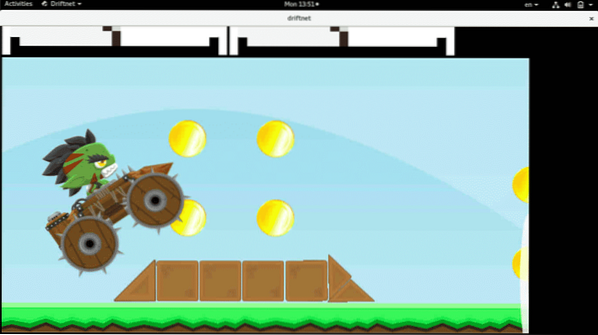

Lassen Sie den Scan fortschreiten und Driftnet wird neue Bilder erhalten, wenn im Netzwerk verfügbar.

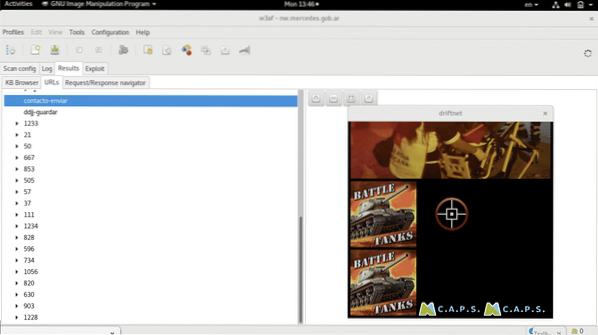

Ignorieren Sie das Hintergrundprogramm und konzentrieren Sie sich auf das schwarze Quadrat, dessen Größe Sie mit der Maus ändern können, um Bilder bequemer zu sehen.

Wie Sie sehen, variieren die Bilder je nachdem, wie der Scanvorgang des Netzwerks fortgesetzt wird.

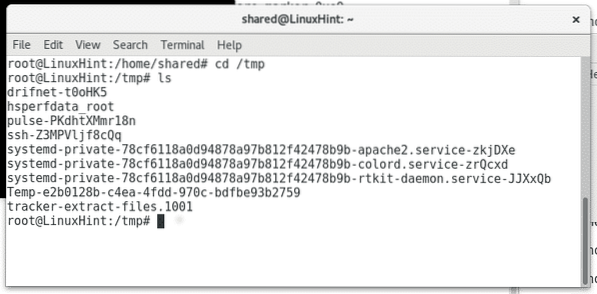

Schließlich speichert driftnet alle Bilder im Verzeichnis oder der Partition /tmp, Sie können die Unterverzeichnisse von driftnet sehen, indem Sie es ausführen

ls /tmpoder

cd /tmp

Schützen Sie Ihr Netzwerk vor diesem Angriff

Der einfachste Weg, um ein Ausspähen zu vermeiden und Ihre Privatsphäre über Ihr Netzwerk zu schützen, besteht darin, nur sichere Protokolle zu verwenden. Versuchen Sie, den gesamten Datenverkehr nur über sichere Protokolle wie HTTPS oder SFTP anstelle von HTTP oder FTP umzuleiten, um ein paar Beispiele zu nennen. Die Verwendung von IPsec in Ihrem Netzwerk und die Trennung von LAN und WAN sind ebenfalls gute Empfehlungen, um die Inhalte, mit denen Sie interagieren, zu verbergen und externe Zugriffsversuche über WLAN zu vermeiden.

In unseren nächsten Tutorials zeige ich Ihnen, wie Sie auch über unverschlüsselte Protokolle gesendete Anmeldeinformationen, Benutzernamen, Passwörter und möglicherweise andere nützliche Informationen wie Website-URLs, die von den an das Netzwerk angeschlossenen Geräten besucht werden, ausspähen können.

Ich hoffe, Sie finden dieses Tutorial hilfreich. Bleiben Sie mit LinuxHint in Kontakt, um weitere Tipps und Tutorials zu Linux zu erhalten.

Phenquestions

Phenquestions