Hacken

Hacking ist ein Prozess zum Identifizieren und Ausnutzen von Schwachstellen in Computer- und Netzwerksystemen, um Zugang zu diesen Systemen zu erhalten. Das Knacken von Passwörtern ist eine Art von Hacking, die verwendet wird, um Zugriff auf das System zu erhalten. Hacking ist eine betrügerische Handlung, die es Kriminellen ermöglicht, über digitale Geräte in ein System einzudringen, persönliche Daten zu stehlen oder Betrug in irgendeiner Weise durchzuführen.

Hacker-Typen

Eine Person, die Schwachstellen in einem Netzwerk oder einem Computersystem findet und ausnutzt, wird als Hacker bezeichnet. Er oder sie verfügt möglicherweise über sehr fortgeschrittene Programmierkenntnisse und praktische Kenntnisse in Netzwerk- oder Computersicherheit. Hacker können in sechs Typen eingeteilt werden:

1. Weißer Hut

Ethische Hacker werden auch White-Hat-Hacker genannt. Dieser Hackertyp verschafft sich Zugang zu einem System, um dessen Schwächen zu identifizieren und Schwachstellen im System zu bewerten.

2. Schwarzer Hut

Black-Hat-Hacker werden auch „Cracker“ genannt.„Dieser Hackertyp verschafft sich zum persönlichen Vorteil unbefugten Zugriff auf Computer- und Netzwerksysteme. Der Diebstahl von Daten und die Verletzung von Datenschutzrechten sind die Absichten dieses Hackers.

3. Grauer Hut

Gray-Hat-Hacker befinden sich an der Grenze zwischen White-Hat- und Black-Hat-Hackern. Diese Hacker brechen ohne Berechtigung in Computer- oder Netzwerksysteme ein, um Schwachstellen zu identifizieren, präsentieren diese Schwachstellen jedoch dem Eigentümer des Systems.

4. Skript-Neulinge

Anfänger-Hacker sind neue Programmierer oder ungeübte Mitarbeiter, die verschiedene Hacker-Tools anderer Hacker verwenden, um Zugang zu Netzwerk- oder Computersystemen zu erhalten.

5. Hacker-Aktivisten („Hacktivisten“)

Hacking-Aktivist oder „Hacktivist“-Hacker können eine soziale, politische oder religiöse Agenda als Rechtfertigung für das Hacken von Websites oder anderen Systemen haben. Ein Hacktivist hinterlässt im Allgemeinen eine Nachricht auf der entführten Website oder dem entführten System für seinen angegebenen Zweck.

6. Phreaker

Phreaker sind Hacker, die Telefone ausnutzen, anstatt Computer- oder Netzwerksysteme auszunutzen.

Regeln für ethisches Hacking

- Bevor Sie das Netzwerk oder das Computersystem hacken, müssen Sie zuerst die schriftliche Genehmigung des Systembesitzers einholen.

- Legen Sie höchste Priorität auf den Schutz der Privatsphäre des Besitzers des gehackten Systems.

- Melden Sie alle aufgedeckten Schwachstellen transparent an den Besitzer des gehackten Systems.

- Software- und Hardwareanbieter, die dieses System oder Produkt verwenden, müssen ebenfalls über die Schwachstellen des Systems informiert werden.

Ethisches Hacken

Informationen über die Organisation sind eines der wichtigsten Vermögenswerte für ethische Hacker. Diese Informationen müssen vor allen unethischen Hackerangriffen geschützt werden, um das Image des Unternehmens zu retten und finanzielle Verluste zu vermeiden. Hacking von außen kann zu vielen geschäftlichen Verlusten für ein Unternehmen führen. Ethical Hacking identifiziert die Schwachstellen oder Schwachstellen in einem Computer- oder Netzwerksystem und entwickelt eine Strategie zum Schutz dieser Schwachstellen.

Ethisches Hacking: legal oder illegal?

Ethisches Hacken ist nur dann eine rechtliche Maßnahme, wenn der Hacker alle im obigen Abschnitt definierten Regeln befolgt. Der International Council of E-Commerce bietet Zertifizierungsprogramme für ethische Hacker-Skills-Tests. Diese Zertifikate müssen nach einiger Zeit erneuert werden. Es gibt auch andere ethische Hacking-Zertifikate, die ebenfalls ausreichen, wie die RHC Red Hat- und Kali InfoSec-Zertifizierungen.

Notwendigen Fähigkeiten

Ein Ethical Hacker benötigt bestimmte Fähigkeiten, um Zugang zu einem Computer oder Netzwerksystem zu erhalten. Zu diesen Fähigkeiten gehören Programmierkenntnisse, die Nutzung des Internets, Problemlösung und die Entwicklung von Gegensicherheitsalgorithmen.

Programmiersprachen

Ein Ethical Hacker erfordert ausreichende Beherrschung vieler Programmiersprachen, da unterschiedliche Systeme mit unterschiedlichen Programmiersprachen erstellt werden. Die Idee, eine bestimmte Sprache zu lernen, sollte vermieden werden, und das Erlernen von plattformübergreifenden Sprachen sollte Priorität haben. Einige dieser Sprachen sind unten aufgeführt:

- HTML (plattformübergreifend): Wird für Web-Hacking in Kombination mit HTML-Formularen verwendet.

- JavaScript (plattformübergreifend): Wird für Web-Hacking mit Hilfe von Java-Code-Skripten und Cross-Site-Scripting verwendet.

- PHP (plattformübergreifend): Wird für Web-Hacking in Kombination mit HTML verwendet, um Schwachstellen in Servern zu finden.

- SQL (plattformübergreifend): Wird für Web-Hacking verwendet, indem SQL-Injection verwendet wird, um den Anmeldeprozess in Webanwendungen oder Datenbanken zu umgehen.

- Python, Ruby, Bash, Perl (plattformübergreifend): Wird zum Erstellen von Skripten verwendet, um automatisierte Tools zu entwickeln und Skripte für Hacking zu erstellen.

- C, C++ (plattformübergreifend): Wird zum Schreiben und Ausnutzen von Shellcodes und Skripten verwendet, um Passwort-Cracking, Datenmanipulation usw. durchzuführen.

Sie sollten auch wissen, wie Sie das Internet und Suchmaschinen nutzen, um effizient Informationen zu erhalten.

Linux-Betriebssysteme eignen sich am besten für ethisches Hacking und verfügen über eine Vielzahl von Tools und Skripten für einfaches und fortgeschrittenes Hacking.

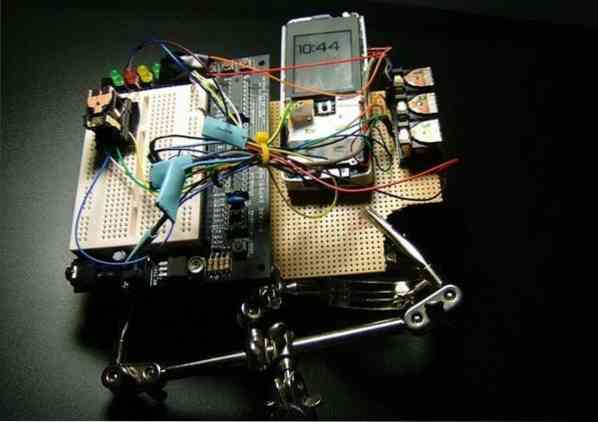

Werkzeuge

In diesem Abschnitt werden einige der besten Ethical Hacking-Tools empfohlen. Wir empfehlen Ihnen, ein Linux-basiertes Betriebssystem für die Durchführung von Ethical Hacking zu verwenden.

-

Johannes der Ripper

John the Ripper ist ein schnelles und zuverlässiges Toolkit, das zahlreiche Cracking-Modi enthält. Dieses Tool ist hochgradig anpassbar und nach Ihren Bedürfnissen konfigurierbar. Standardmäßig kann John the Ripper mit vielen Hash-Typen arbeiten, einschließlich traditionellem DES, Bigcrypt, FreeBSD MD5, Blowfish, BSDI, erweitertem DES, Kerberos und MS Windows LM. John unterstützt auch andere DES-basierte Tripcodes, die nur konfiguriert werden müssen. Dieses Tool kann auch mit SHA-Hashes und Sun MD5-Hashes arbeiten und unterstützt OpenSSH Private Keys, PDF-Dateien, ZIP, RAR-Archive und Kerberos TGT.

John the Ripper enthält viele Skripte für verschiedene Zwecke, z. B. unafs (Warnung vor schwachen Passwörtern), Unshadows (Passwörter und Schattendateien kombiniert) und unique (Duplikate werden aus der Wortliste entfernt).

-

Meduse

Medusa ist ein Brute-Force-Login-Tool mit einem sehr schnellen, zuverlässigen und modularen Design. Medusa unterstützt viele Dienste, die eine Remote-Authentifizierung ermöglichen, einschließlich Multi-Thread-basierte parallele Tests. Dieses Tool verfügt über flexible Benutzereingaben mit einem modularen Design, das unabhängige Brute-Force-Dienste unterstützen kann. Medusa unterstützt auch viele Protokolle wie SMB, HTTP, POP3, MSSQL, SSH Version 2 und viele mehr.

-

Hydra

Dieses Passwort-Angriffstool ist ein zentralisierter paralleler Login-Crack mit mehreren Angriffsprotokollen. Hydra ist hochflexibel, schnell, zuverlässig und anpassbar für das Hinzufügen neuer Module. Dieses Tool kann unbefugten Fernzugriff auf ein System erhalten, was für Sicherheitsexperten sehr wichtig ist. Hydra funktioniert mit Cisco AAA, Cisco-Autorisierung, FTP, HTTPS GET/POST/PROXY, IMAP, MySQL, MSSQL, Oracle, PostgreSQL, SIP, POP3, SMTP, SSHkey, SSH und vielen mehr.

-

Metasploit-Framework (MSF)

Metasploit Framework ist ein Penetrationstest-Tool, das Schwachstellen ausnutzen und validieren kann. Dieses Tool enthält die meisten der für Social-Engineering-Angriffe erforderlichen Optionen und gilt als eines der bekanntesten Exploit- und Social-Engineering-Frameworks. MSF wird regelmäßig aktualisiert; neue Exploits werden aktualisiert, sobald sie veröffentlicht werden. Dieses Dienstprogramm enthält viele notwendige Tools zum Erstellen von Sicherheitsarbeitsbereichen für Schwachstellentests und Penetrationstestsysteme.

-

Ettercap

Ettercap ist ein umfassendes Toolkit für „Man-in-the-Middle“-Angriffe. Dieses Dienstprogramm unterstützt das Sniffen von Live-Verbindungen und das Herausfiltern von Inhalten im laufenden Betrieb. Ettercap kann verschiedene Protokolle sowohl aktiv als auch passiv sezieren und bietet viele verschiedene Optionen für die Netzwerkanalyse sowie die Hostanalyse. Dieses Tool hat eine GUI-Oberfläche und die Optionen sind einfach zu bedienen, auch für einen neuen Benutzer.

-

Wireshark

Wireshark ist eines der besten Netzwerkprotokolle, das frei verfügbare Pakete analysiert. Wireshark war früher als Ethereal bekannt. Dieses Tool wird sowohl von der Industrie als auch von Bildungseinrichtungen häufig verwendet. Wireshark enthält eine „Live-Capturing“-Funktion zur Paketuntersuchung packet. Die Ausgabedaten werden in XML-, CSV-, PostScript- und Klartextdokumenten gespeichert. Wireshark ist das beste Tool für die Netzwerkanalyse und Paketuntersuchung. Dieses Tool verfügt sowohl über eine Konsolenoberfläche als auch über eine grafische Benutzeroberfläche; die Option der GUI-Version ist sehr einfach zu bedienen.

-

Nmap (Netzwerk-Mapper)

Nmap ist die Abkürzung für „Network Mapper“.” Dieses Tool ist ein Open-Source-Dienstprogramm zum Scannen und Auffinden von Schwachstellen in einem Netzwerk. Nmap wird von Pentestern und anderen Sicherheitsexperten verwendet, um Geräte zu erkennen, die in ihren Netzwerken ausgeführt werden. Dieses Tool zeigt auch die Dienste und Ports jedes Host-Rechners an und macht potenzielle Bedrohungen sichtbar.

-

Plünderer

Um WPA/WPA2-Passphrasen wiederherzustellen, wendet Reaver eine Brute-Force-Methode gegen Wifi Protected Setup (WPS)-Registrar-PINs an. Reaver ist als zuverlässiges und effektives WPS-Angriffstool konzipiert und wurde mit einer Vielzahl von Access Points und WPS-Frameworks getestet. Reaver kann das gewünschte WPA/WPA2-gesicherte Passwort des Zugangspunkts in 4-10 Stunden wiederherstellen, je nach Zugangspunkt. In der Praxis könnte sich diese Zeit jedoch auf die Hälfte reduzieren.

-

Autopsie

Autopsy ist ein forensisches All-in-One-Dienstprogramm für schnelle Datenwiederherstellung und Hash-Filterung. Dieses Tool schnitzt gelöschte Dateien und Medien aus nicht zugewiesenem Speicherplatz mit PhotoRec. Autopsie kann auch EXIF-Erweiterungs-Multimedia extrahieren. Darüber hinaus sucht Autopsie mithilfe der STIX-Bibliothek nach Kompromittierungsindikatoren. Dieses Tool ist sowohl in der Befehlszeile als auch in der GUI-Schnittstelle verfügbar.

Fazit

In diesem Artikel wurden einige grundlegende Konzepte des Ethical Hacking behandelt, einschließlich der für Ethical Hacking erforderlichen Fähigkeiten, der für diese Aktion erforderlichen Sprachen und der wichtigsten Tools, die Ethical Hacker benötigen.

Phenquestions

Phenquestions