Ein Intrusion Detection System kann uns vor DDOS, Brute Force, Exploits, Datenlecks und mehr warnen, es überwacht unser Netzwerk in Echtzeit und interagiert mit uns und unserem System nach eigenem Ermessen we.

Bei LinuxHint haben wir Snort zuvor zwei Tutorials gewidmet. Snort ist eines der führenden Intrusion Detection-Systeme auf dem Markt und wahrscheinlich das erste. Die Artikel waren Installieren und Verwenden des Snort Intrusion Detection Systems zum Schutz von Servern und Netzwerken sowie zum Konfigurieren von Snort IDS und zum Erstellen von Regeln.

Dieses Mal zeige ich, wie man OSSEC einrichtet. Der Server ist das Herzstück der Software, er enthält die Regeln, Ereigniseinträge und Richtlinien, während Agenten auf den zu überwachenden Geräten installiert sind. Agenten liefern Protokolle und informieren über Vorfälle an den Server. In diesem Tutorial werden wir nur die Serverseite installieren, um das verwendete Gerät zu überwachen, der Server enthält bereits die Funktionen des Agenten auf dem Gerät, auf dem er installiert ist.

OSSEC-Installation:

Laufen Sie zuerst:

apt installieren libmariadb2Für Debian- und Ubuntu-Pakete können Sie OSSEC Server unter https://updates . herunterladen.atomcorp.com/channels/ossec/debian/pool/main/o/ossec-hids-server/

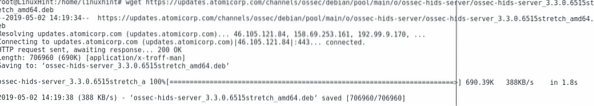

Für dieses Tutorial lade ich die aktuelle Version herunter, indem ich in die Konsole tippe:

wget https://updates.atomcorp.com/channels/ossec/debian/pool/main/o/ossec-hids-server/ossec-hids-server_3.3.0.6515stretch_amd64.deb

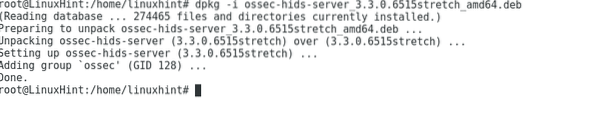

Dann renne:

dpkg -i ossec-hids-server_3.3.0.6515stretch_amd64.deb

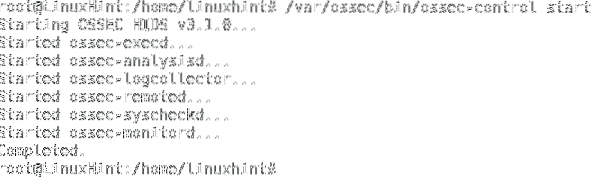

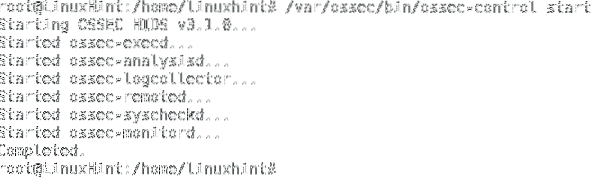

Starten Sie OSSEC, indem Sie Folgendes ausführen:

/var/ossec/bin/ossec-control start

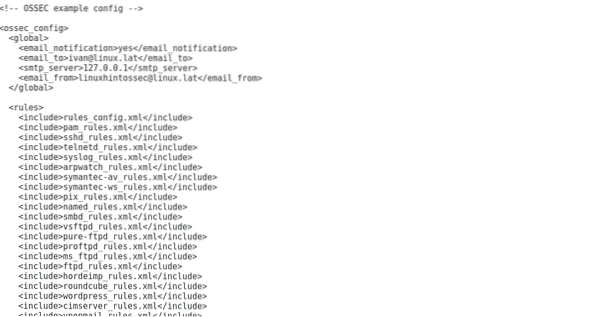

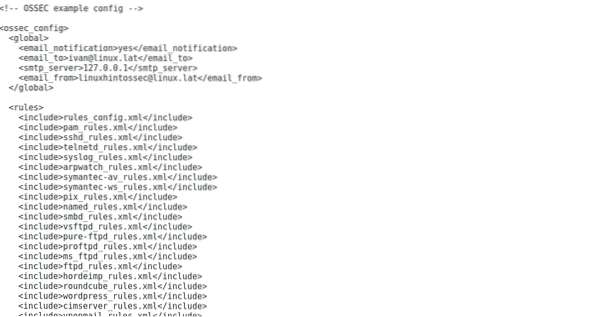

Standardmäßig hat unsere Installation die E-Mail-Benachrichtigung nicht aktiviert, um sie zu bearbeiten geben Sie ein

nano /var/ossec/etc/ossec.confVeränderung

Zum

Und füge hinzu:

Drücken Sie Strg+x und Ja um OSSEC zu speichern und zu beenden und neu zu starten:

/var/ossec/bin/ossec-control start

Hinweis: Wenn Sie den Agent von OSSEC auf einem anderen Gerätetyp installieren möchten:

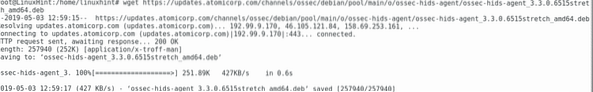

wget https://updates.atomcorp.com/channels/ossec/debian/pool/main/o/ossec-hids-agent/ossec-hids-agent_3.3.0.6515stretch_amd64.deb

dpkg -i ossec-hids-agent_3.3.0.6515stretch_amd64.deb

Lassen Sie uns noch einmal die Konfigurationsdatei für OSSEC überprüfen

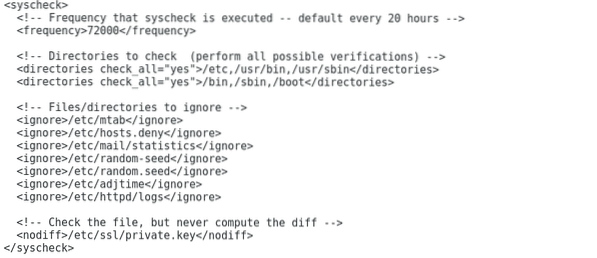

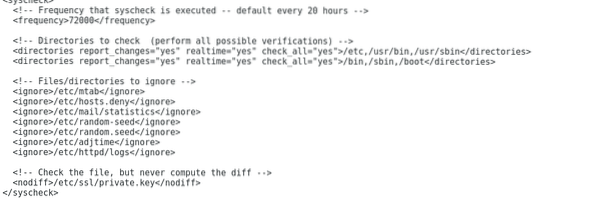

nano /var/ossec/etc/ossec.conf Scrollen Sie nach unten, um zum Abschnitt Syscheck zu gelangen

Scrollen Sie nach unten, um zum Abschnitt Syscheck zu gelangen

Hier können Sie die von OSSEC geprüften Verzeichnisse und die Revisionsintervalle bestimmen. Wir können auch Verzeichnisse und Dateien definieren, die ignoriert werden sollen.

Um OSSEC so einzustellen, dass Ereignisse in Echtzeit gemeldet werden, bearbeiten Sie die Zeilen

Zu

/usr/sbin

Um ein neues Verzeichnis für OSSEC hinzuzufügen, fügen Sie eine Zeile hinzu:

Nano durch Drücken von schließen STRG+X und Ja und Typ:

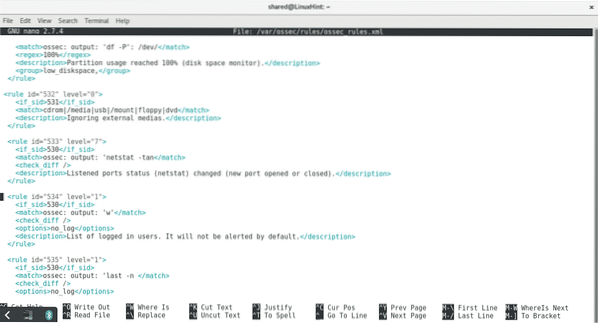

nano /var/ossec/rules/ossec_rules.xml

Diese Datei enthält die Regeln von OSSEC, die Regelebene bestimmt die Reaktion des Systems system. Zum Beispiel meldet OSSEC standardmäßig nur Warnungen der Stufe 7, wenn es eine Regel mit einer niedrigeren Stufe als 7 gibt und Sie informiert werden möchten, wenn OSSEC den Vorfall identifiziert, bearbeiten Sie die Stufennummer für 7 oder höher. Wenn Sie beispielsweise informiert werden möchten, wenn ein Host durch die Active Response von OSSEC entsperrt wird, bearbeiten Sie die folgende Regel:

Zu:

Eine sicherere Alternative könnte darin bestehen, am Ende der Datei eine neue Regel hinzuzufügen und die vorherige neu zu schreiben:

Jetzt haben wir OSSEC auf lokaler Ebene installiert, in einem nächsten Tutorial werden wir mehr über OSSEC-Regeln und -Konfiguration erfahren.

Ich hoffe, Sie fanden dieses Tutorial nützlich, um mit OSSEC zu beginnen, folgen Sie LinuxHint.com für weitere Tipps und Updates zu Linux.

Phenquestions

Phenquestions