In diesem Artikel erfahren Sie, wie Sie sichere Passwortrichtlinien unter Ubuntu aktivieren und durchsetzen. Außerdem werden wir besprechen, wie Sie eine Richtlinie festlegen, die Benutzer dazu zwingt, ihr Passwort in regelmäßigen Abständen zu ändern change.

Beachten Sie, dass wir das Verfahren unter Ubuntu 18 erklärt haben.04 LTS-System.

Ein starkes Passwort sollte Folgendes enthalten:

- Großbuchstaben

- Kleinbuchstaben

- Ziffern

- Symbole

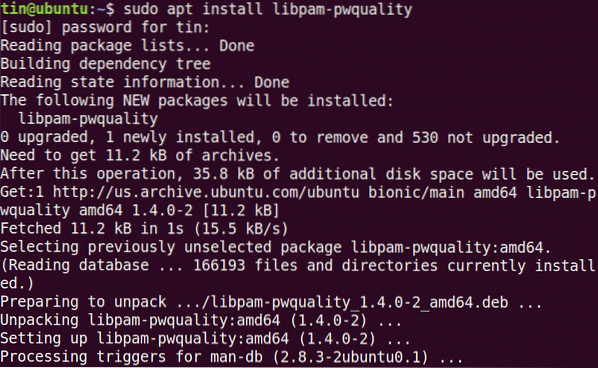

Um eine sichere Passwortrichtlinie in Ubuntu durchzusetzen, verwenden wir das pwquality-Modul von PAM. Um dieses Modul zu installieren, starten Sie das Terminal mit der Tastenkombination Strg+Alt+T. Führen Sie dann diesen Befehl im Terminal aus:

$ sudo apt install libpam-pwqualityWenn Sie nach dem Passwort gefragt werden, geben Sie das sudo-Passwort ein.

Jetzt zuerst "/etc/pam . kopieren.d/common-password“-Datei, bevor Sie Änderungen konfigurieren.

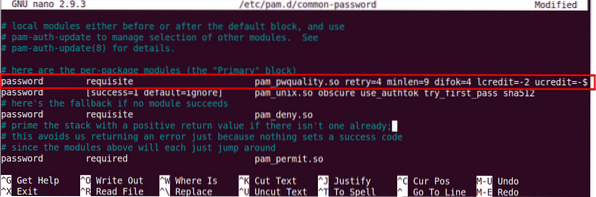

Und dann bearbeiten Sie es, um Passwortrichtlinien zu konfigurieren:

$ sudo nano /etc/pam.d/allgemeines-PasswortSuchen Sie nach der folgenden Zeile:

Passwort erforderlich pam_pwquality.also wiederholen=3Und ersetzen Sie es durch Folgendes:

Passwort erforderlichpam_pwquality.also wiederholen=4 minlen=9 difok=4 lcredit=-2 ucredit=-2 dcredit=

-1 ocredit=-1 ablehnen_username Enforce_for_root

Sehen wir uns an, was die Parameter im obigen Befehl bedeuten:

- wiederholen: Nein. hintereinander kann ein Benutzer ein falsches Passwort eingeben.

- minlen: Mindestlänge des Passworts

- difok: Nein. Zeichen, das dem alten Passwort ähneln kann

- lkredit: Mindestanzahl. aus Kleinbuchstaben

- Ukredit: Mindestanzahl. aus Großbuchstaben

- dkredit: Mindestanzahl. von Ziffern

- okredit: Mindestanzahl. von Symbolen

- ablehnen_username: Lehnt das Passwort mit dem Benutzernamen ab

- force_for_root: Setzen Sie auch die Richtlinie für den Root-Benutzer durch

Starten Sie nun das System neu, um die Änderungen in der Passwortrichtlinie zu übernehmen.

$ sudo NeustartTesten Sie die sichere Passwortrichtlinie password

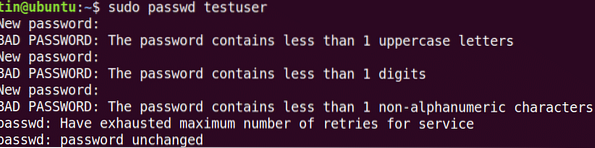

Nach der Konfiguration der sicheren Passwortrichtlinie ist es besser zu überprüfen, ob sie funktioniert oder nicht. Um dies zu überprüfen, legen Sie ein einfaches Passwort fest, das die oben konfigurierten Anforderungen der Sicherheitspasswortrichtlinie nicht erfüllt. Wir werden es an einem Testbenutzer überprüfen.

Führen Sie diesen Befehl aus, um einen Benutzer hinzuzufügen:

$ sudo useradd testuserDann setze ein Passwort.

$ sudo passwd testuserVersuchen Sie nun, ein Passwort einzugeben, das Folgendes nicht enthält:

- Großbuchstabe

- Ziffer

- Symbol

Sie können sehen, dass keines der oben getesteten Passwörter akzeptiert wurde, da sie nicht die von der Passwortrichtlinie definierten Mindestkriterien erfüllen.

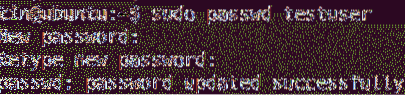

Versuchen Sie nun, ein komplexes Passwort hinzuzufügen, das die von der Passwortrichtlinie definierten Kriterien erfüllt (Gesamtlänge: 8 mit Minimum: 1 Großbuchstabe, 1 Kleinbuchstabe, 1 Ziffer und 1 Symbol). Sagen wir: Abc.89*jpl.

Sie können sehen, dass das Passwort jetzt akzeptiert wurde.

Ablaufzeitraum des Passworts konfigurieren

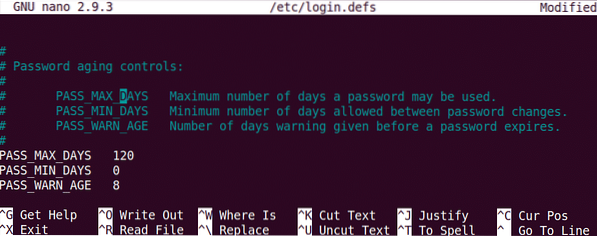

Durch regelmäßiges Ändern des Passworts wird der Zeitraum der unbefugten Verwendung von Passwörtern begrenzt limits. Die Passwortablaufrichtlinie kann über „/etc/login“ konfiguriert werden.defs“-Datei.Führen Sie diesen Befehl aus, um diese Datei zu bearbeiten:

$ sudo nano /etc/login.defsFügen Sie die folgenden Zeilen mit Werten gemäß Ihren Anforderungen hinzu.

PASS_MAX_DAYS 120PASS_MIN_DAYS 0PASS_WARN_AGE 8 Beachten Sie, dass die oben konfigurierte Richtlinie nur für neu erstellte Benutzer gilt. Um diese Richtlinie auf einen vorhandenen Benutzer anzuwenden, verwenden Sie den Befehl „ändern“.

Beachten Sie, dass die oben konfigurierte Richtlinie nur für neu erstellte Benutzer gilt. Um diese Richtlinie auf einen vorhandenen Benutzer anzuwenden, verwenden Sie den Befehl „ändern“.

Um den Befehl change zu verwenden, lautet die Syntax:

$ ändere [Optionen] BenutzernameHinweis: Um den Änderungsbefehl auszuführen, müssen Sie der Besitzer des Kontos sein oder über Root-Rechte verfügen. Andernfalls können Sie die Ablaufrichtlinie nicht anzeigen oder ändern.

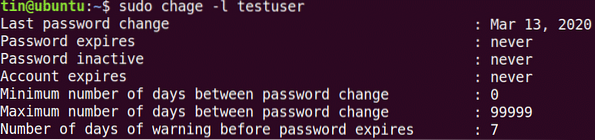

Um die aktuellen Details zum Ablauf/Alter des Passworts anzuzeigen, lautet der Befehl:

$ sudo chage -l Benutzername

So konfigurieren Sie die maximale Anzahl. der Tage, nach denen ein Benutzer das Passwort ändern sollte.

$ sudo änderung -MSo konfigurieren Sie die minimale Anzahl. Anzahl der Tage zwischen der Änderung des Passworts.

$ sudo änderung -mSo konfigurieren Sie eine Warnung vor dem Ablauf des Kennworts:

$ sudo änderung -WDas ist alles! Um die Systemsicherheit zu gewährleisten, ist es erforderlich, eine Richtlinie zu haben, die Benutzer dazu erzwingt, sichere Kennwörter zu verwenden und diese regelmäßig nach einem bestimmten Intervall zu ändern. Weitere Informationen zu den in diesem Artikel besprochenen Tools wie pam_pwquality und Chage finden Sie auf deren Manpages.

Phenquestions

Phenquestions