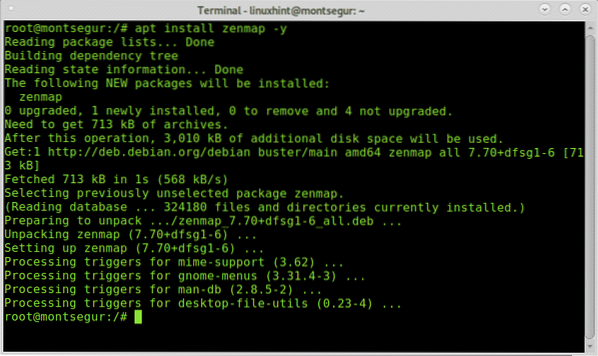

Nach der Installation finden Sie Zenmap im Apps-Menü, je nach Scan-Typ, den Sie durchführen möchten, wird empfohlen, Zenmap als Root auszuführen, z. B. Nmap SYN oder Raw-Scans erfordern spezielle Privilegien.

Nach der Installation finden Sie Zenmap im Apps-Menü, je nach Scan-Typ, den Sie durchführen möchten, wird empfohlen, Zenmap als Root auszuführen, z. B. Nmap SYN oder Raw-Scans erfordern spezielle Privilegien.

Alternativ können Sie Zenmap auch über die Konsole ausführen, aber da für die Installation eine grafische Benutzeroberfläche erforderlich ist, konzentriert sich dieses Tutorial auf die grafische Verwaltung.

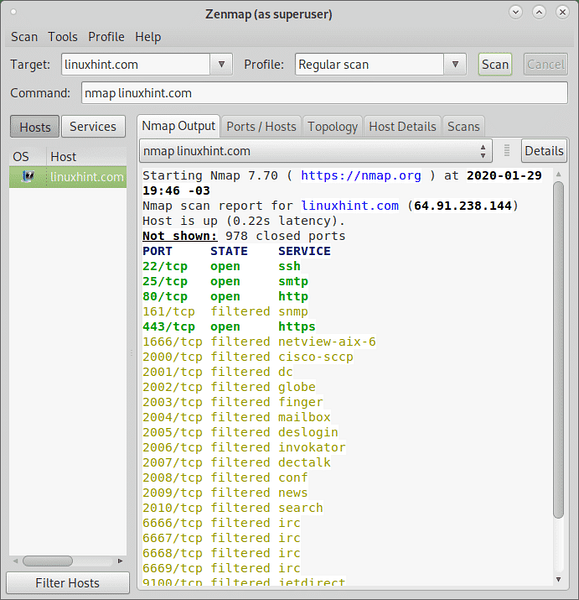

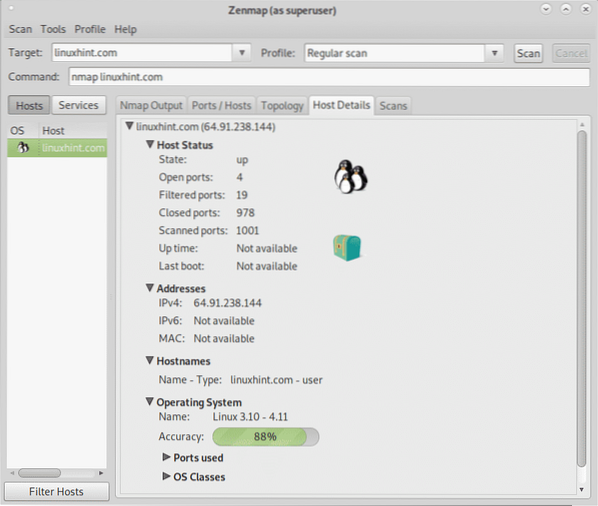

Nach der Ausführung sehen Sie das Zenmap-Hauptfenster mit einem Dropdown-Menü zur Auswahl des Profils. Wählen Sie für das erste Beispiel den regulären Scan.

Füllen Sie im Feld „Ziel“ das Feld mit der zu scannenden IP-Adresse, dem Domänennamen, dem IP-Bereich oder dem zu scannenden Subnetz aus. Drücken Sie nach der Auswahl auf die Schaltfläche „Scannen“ neben dem Dropdown-Menü, um das gewünschte Profil auszuwählen.

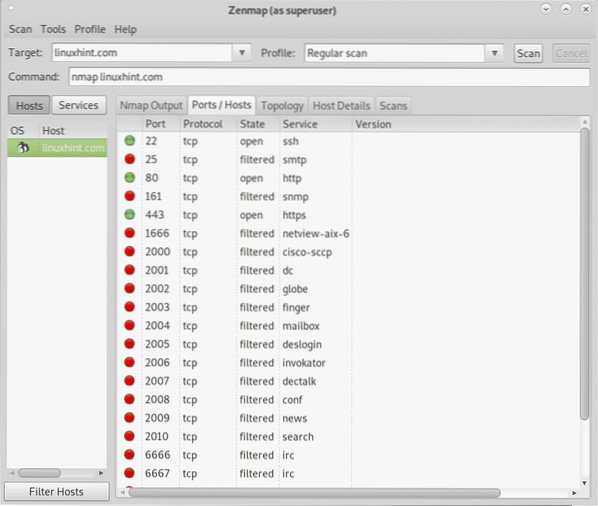

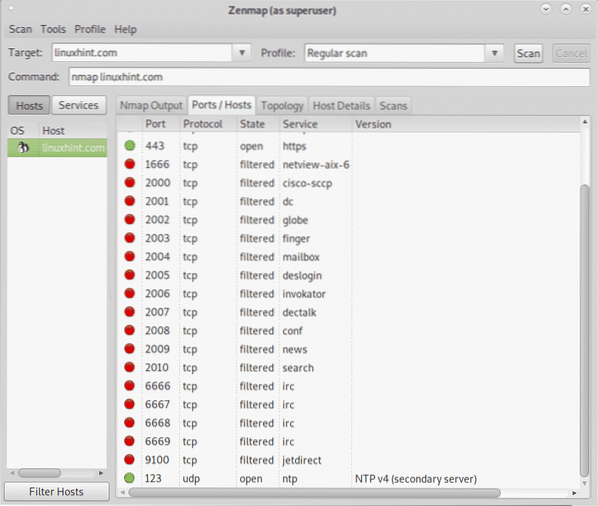

Unten sehen Sie die folgenden Registerkarten: Nmap-Ausgabe, Häfen / Hosts, Topologie, Gastgeberdetails und Scans.

Wo:

Nmap-Ausgabe: Diese Ausgabe zeigt die normale Nmap-Ausgabe, dies ist der Standardbildschirm beim Ausführen von Scans.

Ports / Hosts: Diese Registerkarte druckt Dienste oder Ports mit zusätzlichen Informationen, sortiert nach Hosts. Wenn ein einzelner Host ausgewählt ist, wird der Status der gescannten Ports aufgelistet.

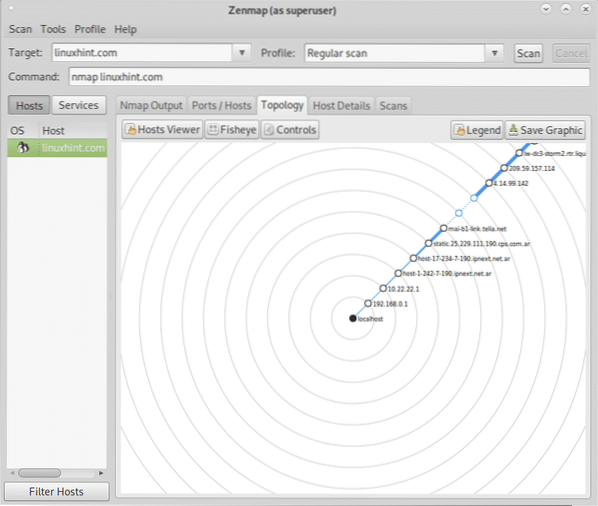

Topologie: Diese Registerkarte zeigt den Weg, den Pakete durchlaufen, bis sie das Ziel erreichen, also die Sprünge zwischen uns und dem Ziel ähnlich einem Traceroute (siehe https://linuxhint.com/traceroute_nmap/) Anzeige der Netzstruktur basierend auf dem Pfad.

Host-Details: Diese Registerkarte druckt die Informationen zum gescannten Host als Baum. Die auf dieser Registerkarte gedruckten Informationen umfassen den Hostnamen und sein Betriebssystem, ob online oder ausgefallen, den Status der gescannten Ports, die Betriebszeit und mehr. Es zeigt auch Schwachstellenschätzungen basierend auf verfügbaren Diensten auf dem Ziel an.

Scans: Diese Registerkarte zeigt einen Verlauf aller ausgeführten Scans, einschließlich laufender Scans. Sie können auch Scans hinzufügen, indem Sie eine Datei importieren.

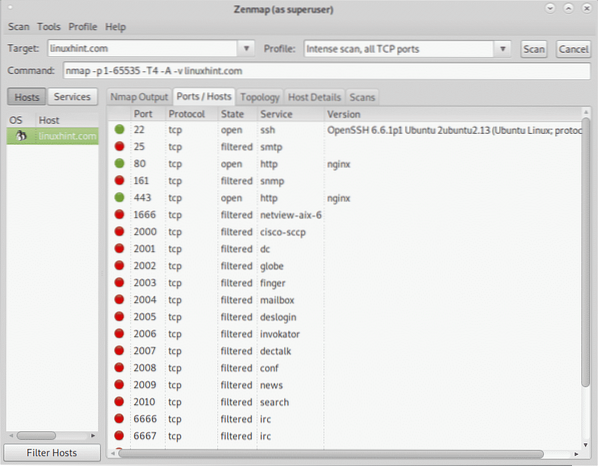

Der folgende Screenshot zeigt die Häfen / Hosts Tab:

Wie Sie im obigen Screenshot sehen können, listet er alle Ports, ihr Protokoll, ihren Status und ihren Dienst auf. Wenn verfügbar, wird nach Anweisung des Scantyps auch die Softwareversion gedruckt, die hinter jedem Port ausgeführt wird.

Die nächste Registerkarte zeigt die Topologie oder Traceroute:

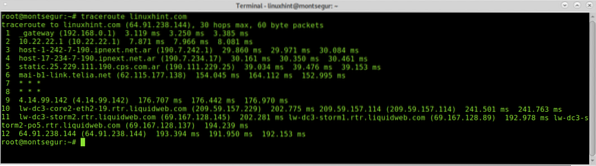

Sie können überprüfen, ob diese Registerkarte den Traceroute anzeigt, indem Sie einen Traceroute gegen Linux ausführen.com, obwohl dies nicht der Fall ist, berücksichtigen Sie, dass die Traceroute-Ergebnisse je nach Verfügbarkeit von Hops variieren können.

Sie können überprüfen, ob diese Registerkarte den Traceroute anzeigt, indem Sie einen Traceroute gegen Linux ausführen.com, obwohl dies nicht der Fall ist, berücksichtigen Sie, dass die Traceroute-Ergebnisse je nach Verfügbarkeit von Hops variieren können.

Die folgenden Screenshots zeigen die Gastgeberdetails Registerkarte, dort sehen Sie das mit einem Symbol gekennzeichnete Betriebssystem, den Status (up), die Anzahl der offenen, gefilterten, geschlossenen und gescannten Ports, die Verfügbarkeit ist nicht verfügbar, IP-Adresse und Hostname.

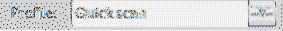

Um mit dem Tutorial fortzufahren, überprüfen wir den Quick Scan-Modus, indem Sie ihn im Dropdown-Menü Profil auswählen:

Drücken Sie nach der Auswahl auf "Scannen". Wie Sie im sehen werden Befehl Feld siehst du die Flaggen -T4 und -F.

Das -T4 bezieht sich auf die Timing-Vorlage. Timing-Vorlagen sind:

Paranoid: -T0, extrem langsam, nützlich um IDS (Intrusion Detection Systems) zu umgehen

Hinterhältig: -T1, sehr langsam, auch nützlich um IDS (Intrusion Detection Systems) zu umgehen

Höflich: -T2, neutral.

Normal: -T3, dies ist der Standardmodus.

Aggressiv: -T4, schneller Scan.

Wahnsinnig: -T5, schneller als die aggressive Scan-Technik.

(Quelle: https://linuxhint.com/nmap_xmas_scan/)

Das -F Flag weist Zenmap (und Nmap) an, einen schnellen Scan durchzuführen.

Wie Sie oben sehen können, ist das Ergebnis kürzer als beim regulären Scan, es wurden weniger Ports gescannt und das Ergebnis war nach 2 . fertig.75 Sekunden.

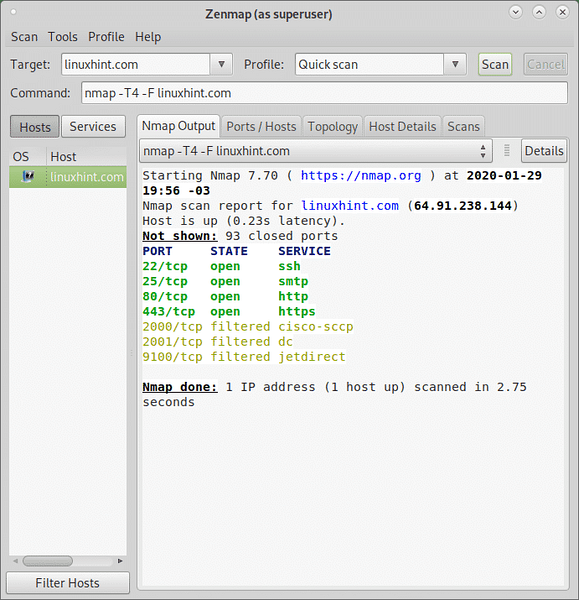

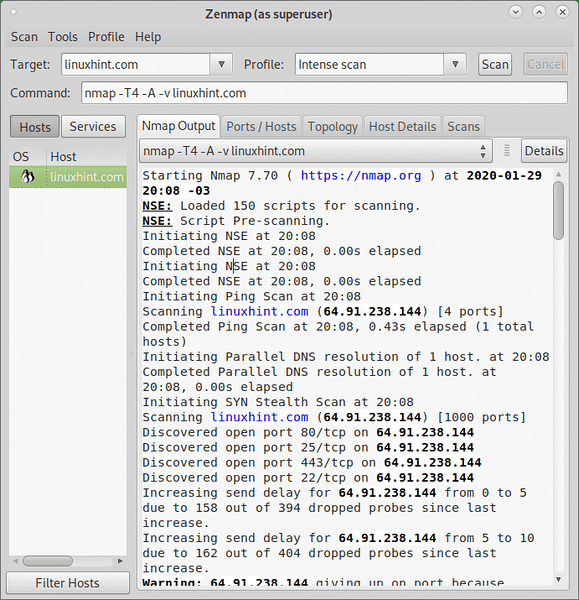

Wählen Sie für das folgende Beispiel im Feld Profil die Option intensiver Scan, diesmal konzentrieren wir uns auf die Ausgabe.

Bei Auswahl dieses Scantyps werden Sie zusätzlich zu dem -T4 flagge -EIN Flagge.

Das -EIN Flag aktiviert Betriebssystem- und Versionserkennung, Skript-Scanning und Traceroute.

Das -v Flag erhöht die Ausführlichkeit der Ausgabe.

Die Ausgabe verstehen:

Die ersten Zeilen zeigen die Eigenschaften des Scanvorgangs, die erste Zeile zeigt die Nmap-Version gefolgt von Informationen zu den auszuführenden Pre-Scan-Skripten, in diesem Fall wurden 150 Skripte der Nmap Scripting Engine (NSE) geladen:

Ab Nmap 7.70 ( https://nmap.org ) am 2020-01-29 20:08 -03 NSE: 150 Skripte zum Scannen geladen. NSE: Vorscannen von Skripten. Beginn der NSE um 20:08 Uhr Beendete NSE um 20:08 Uhr, 0.00s verstrichen NSE eingeleitet um 20:08 Uhr NSE abgeschlossen um 20:08 Uhr, 0.00s verstrichen

Nach den Prescan-Skripten, die vor der Durchführung des Scans ausgeführt werden, zeigt die Ausgabe Informationen zum Ping-Scan an, dem zweiten Schritt vor der DNS-Auflösung, um die IP-Adresse (oder den Hostnamen, wenn Sie eine IP als Ziel angegeben haben) zu ermitteln. Ziel des Ping-Scan-Schritts ist es, die Verfügbarkeit des Hosts zu ermitteln.

Sobald die DNS-Auflösung beendet ist, wird ein SYN-Scan ausgeführt, um einen Stealth-Scan auszuführen (siehe https://linuxhint.com/nmap_stealth_scan/).

Ping-Scan um 20:08 starten linuxhint scannen.com (64.91.238.144) [4 Ports] Abgeschlossener Ping-Scan um 20:08, 0.43s verstrichen (1 Hosts insgesamt) Initiieren der parallelen DNS-Auflösung von 1 Host. um 20:08 Uhr Parallele DNS-Auflösung von 1 Host abgeschlossen. um 20:08, 0.00s verstrichen Start des SYN Stealth Scans um 20:08 Uhr Scannen von linuxhint.com (64.91.238.144) [1000 Ports] Offener Port 80/tcp auf 64 . entdeckt.91.238.144 Offener Port 25/tcp auf 64 . entdeckt.91.238.144 Offener Port 443/tcp auf 64 . entdeckt.91.238.144 Offener Port 22/tcp auf 64 . entdeckt.91.238.144 Sendeverzögerung für 64 . erhöhen.91.238.144 von 0 auf 5 aufgrund von 158 von 394 ausgefallenen Sonden seit der letzten Erhöhung. Sendeverzögerung für 64 . erhöhen.91.238.144 von 5 auf 10 aufgrund von 162 von 404 ausgefallenen Sonden seit der letzten Erhöhung. Warnung: 64.91.238.144 Port aufgeben, weil Retransmission Cap Hit (6). SYN Stealth Scan um 20:08, 5308 abgeschlossen.62s verstrichen (1000 Ports insgesamt)

Nach dem Port-Scan wird der intensive Scan mit Diensten und Betriebssystemerkennung fortgesetzt:

Initiieren des Dienstscans um 20:08 Scannen von 4 Diensten unter Linuxhin.com (64.91.238.144) Service-Scan um 20:09, 13 . abgeschlossen.25s verstrichen (4 Dienste auf 1 Host) Initiieren der Betriebssystemerkennung (versuchen Sie 1) gegen Linuxhint.com (64.91.238.144) adjust_timeouts2: Paket hatte angeblich rtt von -88215 Mikrosekunden. Ignorieren der Zeit. adjust_timeouts2: Paket hatte angeblich rtt von -88215 Mikrosekunden. Ignorieren der Zeit. adjust_timeouts2: Paket hatte angeblich rtt von -82678 Mikrosekunden. Ignorieren der Zeit. adjust_timeouts2: Paket hatte angeblich rtt von -82678 Mikrosekunden. Ignorieren der Zeit. Erneuter Versuch der Betriebssystemerkennung (versuchen Sie #2) gegen Linuxhint.com (64.91.238.144)

Dann wird ein Traceroute ausgeführt, um uns die Netzwerktopologie oder die Hops zwischen uns und unserem Ziel zu drucken. Es wurden 11 Hosts gemeldet, wie Sie unten sehen können Topologie Tab.

Initiieren von Traceroute um 20:09 Beendet Traceroute um 20:09, 3.02s verstrichen Initiieren der parallelen DNS-Auflösung von 11 Hosts. um 20:09 Abgeschlossene parallele DNS-Auflösung von 11 Hosts. um 20:09, 0.53s verstrichen

Sobald der Scanvorgang beendet ist, werden Post-Scan-Skripte ausgeführt:

NSE: Skriptscannen 64.91.238.144. Beginn der NSE um 20:09 Uhr Beendete NSE um 20:09 Uhr, 11.Verstrichene 02s Beginn der NSE um 20:09 Uhr Beendete NSE um 20:09 Uhr, 5.22s verstrichen

Und schließlich haben Sie die Berichtsausgabe für jeden Schritt.

Der erste Teil des Berichts konzentriert sich auf Ports und Dienste, zeigt, dass der Host aktiv ist, die Anzahl der geschlossenen Ports, die nicht angezeigt werden, und detaillierte Informationen zu offenen oder abgelegten Ports:

Nmap-Scan-Bericht für Linuxhint.com (64.91.238.144) Host ist aktiv (0.21s Latenz). Nicht abgebildet: 978 geschlossene Ports PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.13 (Ubuntu Linux; Protokoll 2.0) | ssh-hostkey: | 1024 05:44:ab:4e:4e:9a:65:e5:f2:f4:e3:ff:f0:7c:37:fe (DSA) | 2048 10:2f:75:a8:49:58:3e:44:21:fc:46:32:07:1d:3d:78 (RSA) | 256 a3:d5:b9:2e:e4:49:06:84:b4:bb:e6:32:54:73:72:49 (ECDSA) |_ 256 21:ab:6c:2c:76:b7: 5c:f4:0f:59:5c:a7:ab:ed:d5:5c (ED25519) 25/tcp öffnen smtp Postfix smtpd |_smtp-Befehle: zk153f8d-liquidwebsites.com, PIPELINING, SIZE 10240000, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN, |_smtp-ntlm-info: FEHLER: Skriptausführung fehlgeschlagen (zum Debuggen -d verwenden) |_ssl-date: TLS-Zufälligkeit entspricht nicht der Zeit 80/tcp öffnen http nginx | http-Methoden: |_ Unterstützte Methoden: GET HEAD POST OPTIONS |_http-server-header: nginx |_http-title: Weiterleitung zu https://linuxhint nicht befolgt.com/ 161/tcp gefiltert snmp 443/tcp open ssl/http nginx |_http-favicon: Unbekanntes Favicon MD5: D41D8CD98F00B204E9800998ECF8427E |_http-generator: WordPress 5.3.2 | http-Methoden: |_ Unterstützte Methoden: GET HEAD POST |_http-server-header: nginx |_http-title: Linux-Hinweis - Linux-Ökosystem erkunden und beherrschen |_http-trane-info: Problem beim XML-Parsing von /evox/abou | SSL-Zertifikat: Betreff: commonName=linuxhint.com | Alternativer Betreffname: DNS:linuxhint.com, DNS: www.linuxhint.com | Herausgeber: commonName=Let's Encrypt Authority X3/organizationName=Let's Encrypt/countryName=US | Typ des öffentlichen Schlüssels: rsa | Bits des öffentlichen Schlüssels: 4096 | Signaturalgorithmus: sha256WithRSAEncryption | Nicht gültig vor: 2019-11-30T11:25:40 | Nicht gültig nach: 28.02.2020T11:25:40 | MD5: 56a6 1899 0a73 c79e 2db1 b407 53a6 79ec |_SHA-1: a6b4 fcf9 67c2 4440 6f86 7aab 7c88 2608 674a 0303 1666/tcp gefiltert netview-aix-6 2000/tcp gefiltert cisco-sccp 2001/tcp gefiltert d Globus 2003/tcp gefilterter Finger 2004/tcp gefilterter Briefkasten 2005/tcp gefiltertes Abmelden 2006/tcp gefilterter Invokator 2007/tcp gefilterter Dectalk

Der folgende Teil des Berichts konzentriert sich auf die Betriebssystemerkennung:

Gerätetyp: Allzweck|WAP läuft (NUR ERKENNEN): Linux 3.X|4.X (88%), Asus eingebettet (85%) OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel cpe:/h:asus: rt-ac66u Aggressive Betriebssystemvermutungen: Linux 3.10 - 4.11 (88%), Linux 3.13 (88%), Linux 3.13 oder 4.2 (88%), Linux 4.2 (88%), Linux 4.4 (88%), Linux 3.18 (87%), Linux 3.16 (86%), Linux 3.16 - 4.6 (86%), Linux 3.12 (85%), Linux 3.2 - 4.9 (85%) Keine exakten OS-Übereinstimmungen für Host (Testbedingungen nicht ideal).

Der nächste Teil zeigt die Betriebszeit, die Gesamtanzahl der Hops zwischen Ihnen und dem Ziel und den endgültigen Host mit detaillierten Informationen zur Antwortzeit für jeden Hop.

Betriebszeitschätzung: 145.540 Tage (seit Fr. 6. Sept., 07:11:33 2019) Netzwerkentfernung: 12 Hops Vorhersage der TCP-Sequenz: Schwierigkeit = 257 (Viel Glück!) IP-ID-Sequenzgenerierung: Alle Nullen Service-Info: Host: zk153f8d-liquidwebsitessite.com; Betriebssystem: Linux; CPE: cpe:/o:linux:linux_kernel TRACEROUTE (unter Verwendung von Port 256/tcp) HOP RTT ADRESSE 1 47.60 ms 192.168.0.1 2 48.39 ms 10.22.22.1 3 133.21 ms Host-1-242-7-190.ipnext.Netz.ar (190.7.242.1) 4 41.48 ms Host-17-234-7-190.ipnext.Netz.ar (190.7.234.17) 5 42.99 ms statisch.25.229.111.190.cps.com.ar (190.111.229.25) 6 168.06 ms mai-b1-link.telia.netto (62.115.177.138) 7 186.50 ms level3-ic-319172-mai-b1.c.telia.netto (213.248.84.81) 8 … 9 168.40 ms 4.14.99.142 10 247.71 ms 209.59.157.114 11 217.57 ms lw-dc3-storm2.rtr.flüssiges Netz.com (69.167.128.145) 12 217.88 ms 64.91.238.144

Schließlich werden Sie über die Ausführung von Post-Scan-Skripten gemeldet:

NSE: Skript nach dem Scannen. Beginn der NSE um 20:09 Uhr Beendete NSE um 20:09 Uhr, 0.00s verstrichen NSE eingeleitet um 20:09 Uhr NSE abgeschlossen um 20:09 Uhr, 0.00s verstrichen Datendateien lesen von: /usr/bin/… /share/nmap OS und Diensterkennung durchgeführt. Bitte melden Sie falsche Ergebnisse unter https://nmap.org/senden/ . Nmap fertig: 1 IP-Adresse (1 Host up) gescannt in 94 scanned.19 Sekunden Gesendete Rohpakete: 2272 (104.076KB) | Empf.: 2429 (138.601KB)

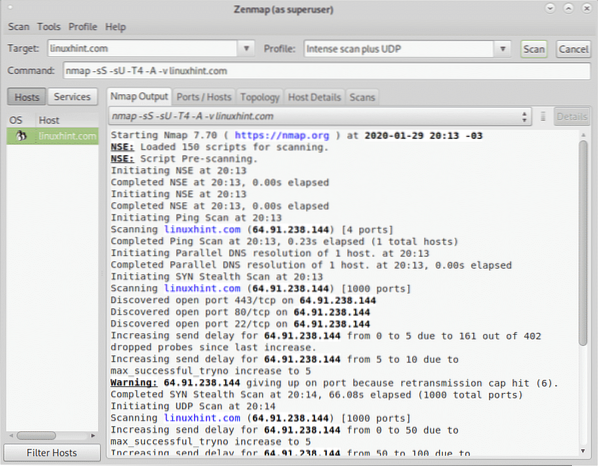

Jetzt testen wir die Intensiver Scan plus UDP Sie können aus dem Dropdown-Menü Profil auswählen:

Beim Intense Scan plus UDP sehen Sie die Flags -sS, -sU, -T4, -A und -v.

Wie bereits erwähnt, bezieht sich -T auf Timing Template, -A auf OS, Version Detection, NSE und Traceroute und:

-SS: aktiviert SYN-Scan.

-SU: aktiviert UDP-Scan.

Ein UDP-Scan kann uns zu interessanten Entdeckungen bei weit verbreiteten Diensten wie DNS, SNMP oder DHCP führen.

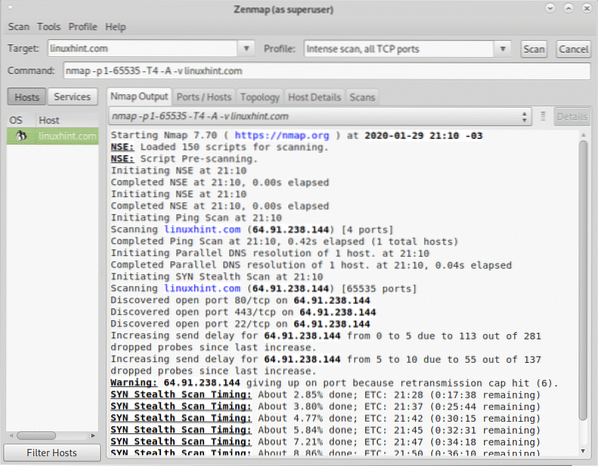

Um dieses Tutorial zu beenden, sehen wir uns die Intensiver Scan, alle TCP-Ports.

Dieser Scan fügt die Flagge hinzu -p um einen Portbereich anzugeben, in diesem Fall ist der Portbereich -p 1-65535 und deckt alle vorhandenen TCP-Ports ab:

Sie können die Ausgabe einschließlich offener und gefilterter Ports auf der Häfen / Hosts Tab:

Ich hoffe, Sie fanden dieses Tutorial auf Zenmap nützlich. Folgen Sie LinuxHint für weitere Tipps und Updates zu Linux und Netzwerken.

Phenquestions

Phenquestions