Verschiedene Möglichkeiten zum Sichern von SSH-Servern

Alle Konfigurationseinstellungen von SSH Server kann durch Ändern erfolgen ssh_config Datei. Diese Konfigurationsdatei kann durch Eingabe des folgenden Befehls in Terminal gelesen werden.

[email protected]:~$ cat /etc/ssh/ssh_configHINWEIS: Bevor Sie diese Datei bearbeiten, müssen Sie über Root-Rechte verfügen.

Jetzt diskutieren wir verschiedene Möglichkeiten zur Sicherung SSH Server. Im Folgenden sind einige Methoden aufgeführt, die wir anwenden können, um unsere SSH Server sicherer

- Durch Ändern von Standard SSH Hafen

- Verwenden eines starken Passworts

- Öffentlichen Schlüssel verwenden

- Einer einzelnen IP die Anmeldung zulassen

- Leeres Passwort deaktivieren

- Verwenden von Protokoll 2 für SSH Server

- Durch Deaktivieren der X11-Weiterleitung

- Einstellen eines Leerlauf-Timeouts

- Versuche zum Einstellen eines begrenzten Passworts

Jetzt besprechen wir alle diese Methoden einzeln.

Durch Ändern des Standard-SSH-Ports

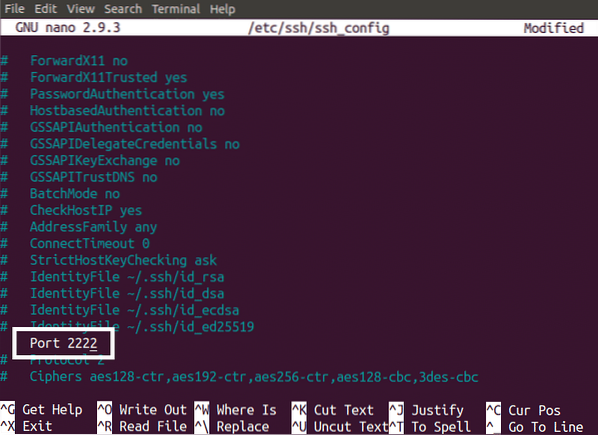

Wie bereits beschrieben, standardmäßig SSH verwendet Port 22 für die Kommunikation. Für Hacker ist es viel einfacher, Ihre Daten zu hacken, wenn sie wissen, welcher Port für die Kommunikation verwendet wird. Sie können Ihren Server sichern, indem Sie den Standard ändern changing SSH Hafen. Um es zu ändern SSH Hafen, offen sshd_config Datei mit dem Nano-Editor, indem Sie den folgenden Befehl im Terminal ausführen.

[email protected]:~$ nano /etc/ssh/ssh_configSuchen Sie die Zeile, in der die Portnummer in dieser Datei erwähnt wird, und entfernen Sie das # vorher unterschreiben „Port 22“ und ändern Sie die Portnummer in Ihren gewünschten Port und speichern Sie die Datei.

Verwenden eines starken Passworts

Die meisten Server werden wegen eines schwachen Passworts gehackt. Ein schwaches Passwort wird leichter von Hackern gehackt. Ein starkes Passwort kann Ihren Server sicherer machen. Im Folgenden finden Sie die Tipps für ein starkes Passwort

- Verwenden Sie eine Kombination aus Groß- und Kleinbuchstaben

- Verwenden Sie Zahlen in Ihrem Passwort

- Verwenden Sie ein langes Passwort

- Verwenden Sie Sonderzeichen in Ihrem Passwort

- Verwenden Sie niemals Ihren Namen oder Ihr Geburtsdatum als Passwort

Verwenden eines öffentlichen Schlüssels zum Sichern des SSH-Servers

Wir können uns bei unserem anmelden SSH Server mit zwei Möglichkeiten. Einer verwendet ein Passwort und der andere verwendet einen öffentlichen Schlüssel. Die Verwendung eines öffentlichen Schlüssels zum Anmelden ist viel sicherer als die Verwendung eines Passworts zum Anmelden SSH Server.

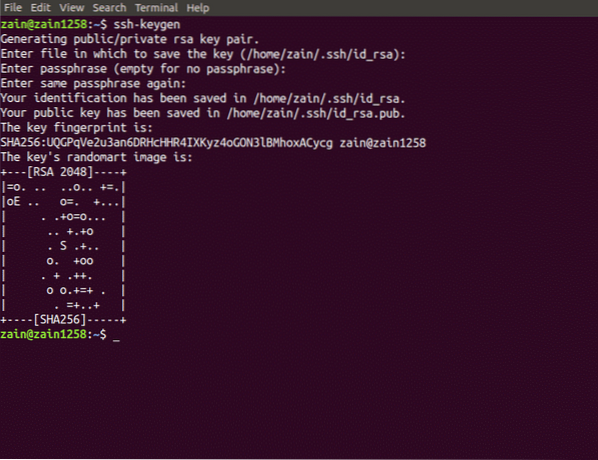

Ein Schlüssel kann generiert werden, indem Sie den folgenden Befehl im Terminal ausführen

[email protected]:~$ ssh-keygenWenn Sie den obigen Befehl ausführen, werden Sie aufgefordert, den Pfad für Ihre privaten und öffentlichen Schlüssel einzugeben. Privater Schlüssel wird gespeichert von "id_rsa" Name und öffentlicher Schlüssel werden gespeichert von „id_rsa.Kneipe” Name. Standardmäßig wird der Schlüssel im folgenden Verzeichnis gespeichert

/home/Benutzername/.ssh/

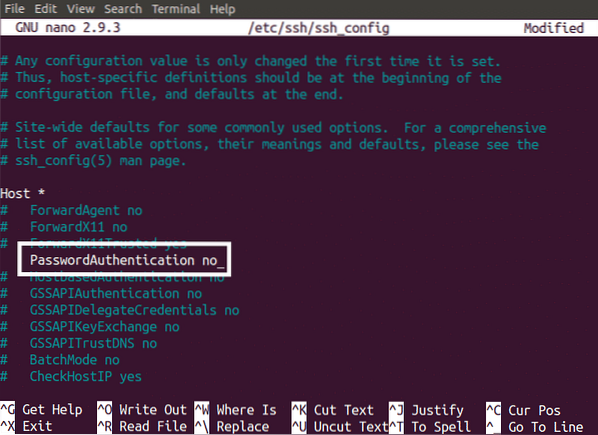

Nachdem Sie den öffentlichen Schlüssel erstellt haben, verwenden Sie diesen Schlüssel zum Konfigurieren SSH mit dem Schlüssel einloggen. Nachdem Sie sichergestellt haben, dass der Schlüssel funktioniert, um sich bei Ihrem SSH Server, jetzt passwortbasierte Anmeldung deaktivieren. Dies kann durch Bearbeiten unserer ssh_config Datei. Öffnen Sie die Datei in Ihrem gewünschten Editor. Entfernen Sie nun die # Vor „Passwort-Authentifizierung ja“ und ersetze es durch

PasswortAuthentifizierungsnr

Jetzt dein SSH Server kann nur mit öffentlichem Schlüssel zugegriffen werden und Zugriff über Passwort wurde deaktiviert

Einer einzelnen IP erlauben, sich anzumelden

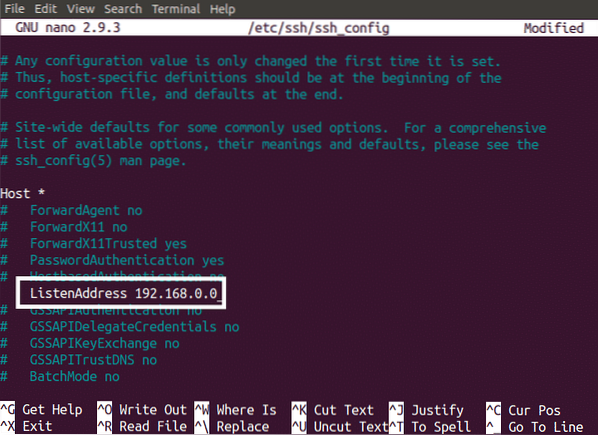

Standardmäßig können Sie SSH in Ihren Server von einer beliebigen IP-Adresse. Der Server kann sicherer gemacht werden, indem einer einzelnen IP der Zugriff auf Ihren Server ermöglicht wird. Dies kann durch Hinzufügen der folgenden Zeile in Ihrem ssh_config Datei.

HörenAdresse 192.168.0.0Dadurch werden alle IPs blockiert, um sich bei Ihrem anzumelden SSH anderen Server als die eingegebene IP (i.e. 192.168.0.0).

HINWEIS: Geben Sie die IP Ihres Geräts anstelle von „192“ ein.168.0.0”.

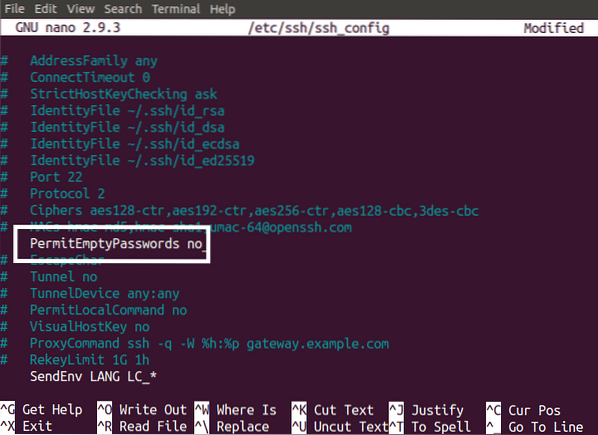

Leeres Passwort deaktivieren

Niemals einloggen zulassen SSH Server mit leerem Passwort. Wenn ein leeres Passwort erlaubt ist, ist es wahrscheinlicher, dass Ihr Server von Brute-Force-Angreifern angegriffen wird. Um die Anmeldung mit leerem Passwort zu deaktivieren, öffnen Sie ssh_config Datei und nehmen Sie die folgenden Änderungen vor

PermitEmptyPasswords nein

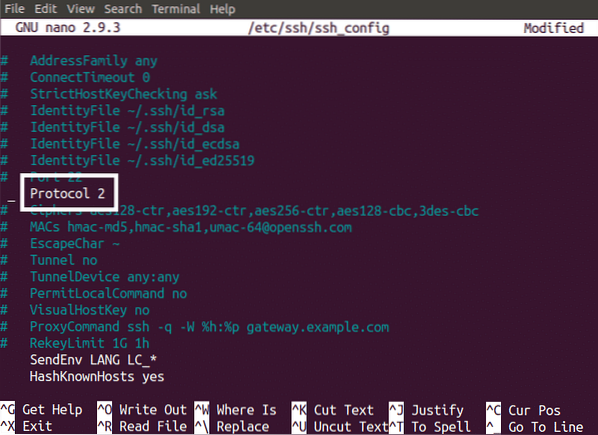

Verwenden von Protokoll 2 für SSH-Server

Vorheriges Protokoll verwendet für SSH ist SSH 1. Standardmäßig ist das Protokoll auf SSH 2 eingestellt, aber wenn es nicht auf SSH 2 eingestellt ist, müssen Sie es auf SSH 2 ändern. Das SSH 1-Protokoll weist einige Sicherheitsprobleme auf und diese Probleme wurden im SSH 2-Protokoll behoben. Um es zu ändern, bearbeiten Sie ssh_config Datei wie unten gezeigt

Protokoll 2

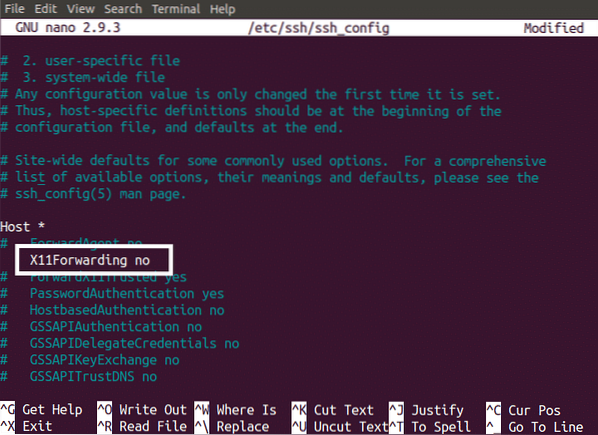

Durch Deaktivieren der X11-Weiterleitung

Die X11-Weiterleitungsfunktion bietet eine grafische Benutzeroberfläche (GUI) Ihres SSH Server zum Remote-Benutzer. Wenn die X11-Weiterleitung nicht deaktiviert ist, kann jeder Hacker, der Ihre SSH-Sitzung gehackt hat, problemlos alle Daten auf Ihrem Server finden. Sie können dies vermeiden, indem Sie die X11-Weiterleitung deaktivieren. Dies kann durch Ändern der ssh_config Datei wie unten gezeigt

X11Weiterleitungsnr

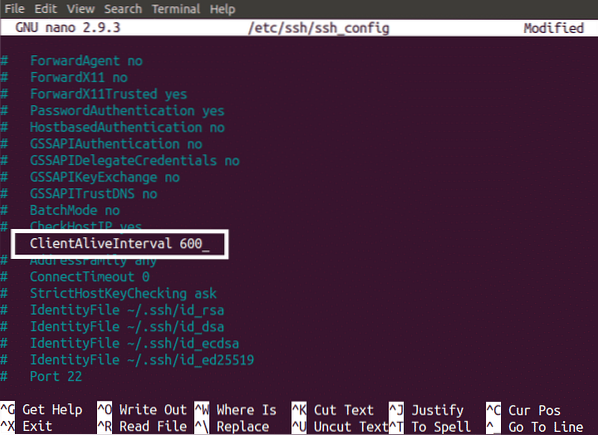

Einstellen eines Leerlauf-Timeouts

Leerlaufzeitüberschreitung bedeutet, wenn Sie keine Aktivität in Ihrem SSH Server für ein bestimmtes Zeitintervall, werden Sie automatisch von Ihrem Server abgemeldet

Wir können die Sicherheitsmaßnahmen für unsere SSH Server durch Setzen eines Leerlauf-Timeouts. Zum Beispiel du SSH Ihren Server und nach einiger Zeit sind Sie damit beschäftigt, andere Aufgaben zu erledigen und vergessen, sich von Ihrer Sitzung abzumelden. Dies ist ein sehr hohes Sicherheitsrisiko für Ihre SSH Server. Dieses Sicherheitsproblem kann durch das Festlegen einer Leerlaufzeitüberschreitung behoben werden. Leerlaufzeitüberschreitung kann durch Ändern unserer ssh_config Datei wie unten gezeigt

ClientAliveInterval 600Wenn Sie das Leerlauf-Timeout auf 600 setzen, wird die SSH-Verbindung nach 600 Sekunden (10 Minuten) ohne Aktivität unterbrochen.

Versuche zum Einstellen eines begrenzten Passworts

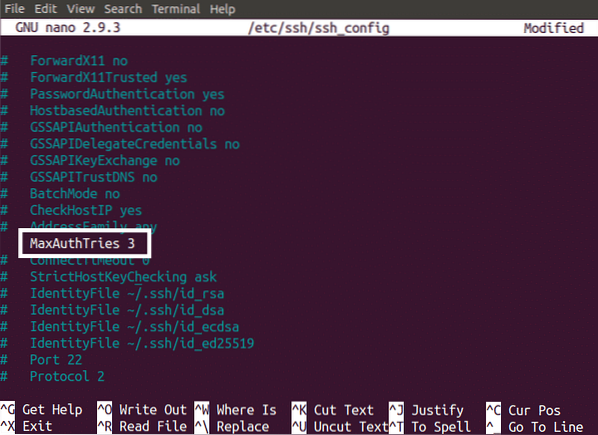

Wir können auch unsere SSH Server sicher durch Festlegen einer bestimmten Anzahl von Passwortversuchen. Dies ist hilfreich gegen Brute-Force-Angreifer. Wir können ein Limit für Passwortversuche festlegen, indem wir ändern ssh_config Datei.

MaxAuthTries 3

SSH-Dienst neu starten

Viele der oben genannten Methoden müssen neu gestartet werden SSH Service nach der Anwendung. Wir können neu starten SSH service durch Eingabe des folgenden Befehls im Terminal

[email protected]:~$ Service SSH NeustartFazit

Nachdem Sie die oben genannten Änderungen an Ihrem SSH Server, jetzt ist Ihr Server viel sicherer als zuvor und es ist für einen Brute-Force-Angreifer nicht einfach, Ihren zu hacken SSH Server.

Phenquestions

Phenquestions