Aber heute sprechen wir über einen anderen großartigen Portscanner: Unicornscan und wie Sie ihn bei Ihrem nächsten Portscanning-Versuch verwenden können use. Wie andere beliebte Tools für das Portscanning wie nmap verfügt es über mehrere großartige Funktionen, die für sich selbst einzigartig sind. Eine dieser Funktionen ist, dass sie im Gegensatz zu anderen Portscannern Pakete senden und über zwei verschiedene Threads empfangen kann.

Unicornscan ist für seine asynchronen TCP- und UDP-Scanfunktionen bekannt und ermöglicht es seinen Benutzern, Details zu Netzwerksystemen durch alternative Scanprotokolle zu entdecken.

Die Attribute von Unicornscan

Bevor wir einen Netzwerk- und Port-Scan mit unicornscan versuchen, wollen wir einige seiner definierenden Funktionen hervorheben:

- Asynchrones zustandsloses TCP-Scannen mit jedem der TCP-Flags oder Flag-Kombinationen

- Asynchrones protokollspezifisches UDP-Scanning

- überlegene Schnittstelle zum Messen einer Antwort von einem TCP/IP-aktivierten Stimulus

- Aktive und passive Remote-Betriebssystem- und Anwendungserkennung

- PCAP-Dateiprotokollierung und -filterung

- in der Lage, Pakete mit anderen OS-Fingerabdrücken als das Betriebssystem des Hosts zu senden.

- Relationale Datenbankausgabe zum Speichern der Ergebnisse Ihrer Scans

- Anpassbare Modulunterstützung zur Anpassung an das zu testende System

- Benutzerdefinierte Datensatzansichten.

- Hat seinen TCP/IP-Stack, ein Unterscheidungsmerkmal, das ihn von anderen Port-Scannern unterscheidet

- Ist in Kali Linux integriert, kein Download erforderlich

Durchführen eines einfachen Scans mit Unicornscan

Der einfachste Scan mit Unicornscan ermöglicht es uns, eine einzelne Host-IP zu scannen. Geben Sie Folgendes in die Benutzeroberfläche ein, um den grundlegenden Scan mit Unicornscan durchzuführen

$ sudo einhornscan 192.168.100.35

Hier haben wir diesen Scan auf einem System mit Win 7 versucht, das mit unserem Netzwerk verbunden ist. Der grundlegende Scan hat alle TCP-Ports auf dem System aufgelistet, das wir scannen. Beachten Sie die Ähnlichkeiten mit -sS scan in nmap und den Schlüssel dazu, dass ICMP standardmäßig nicht verwendet wird. Von den genannten Ports sind nur die Ports 135,139.445 und 554 geöffnet.

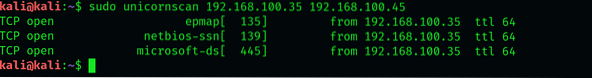

Scannen mehrerer IPs mit Unicornscan

Wir werden die grundlegende Scan-Syntax geringfügig ändern, um mehrere Hosts zu scannen, und Sie werden den feinen Unterschied zu den Scan-Befehlen bemerken, die wir in nmap und hping verwenden. Die Ziele werden nacheinander platziert, um das Scannen zu starten:

$ sudo einhornscan 192.168.100.35 192.168.100.45

Stellen Sie sicher, dass Sie keine Kommas zwischen den Adressen setzen, sonst erkennt die Schnittstelle den Befehl nicht.

Scannen von Klasse-C-Netzwerken mit Unicornscan

Lassen Sie uns unser gesamtes Klasse-C-Netzwerk scannen. Wir verwenden eine CIDR-Notation wie 192.168.1.0/24, um alle 255 Host-IP-Adressen zu scannen. Wenn wir alle IPs mit offenem Port 31 finden würden, würden wir hinzufügen: 31 nach der CIDC-Notation:

$ sudo einhornscan 192.168.100.35/24:31

Unicornscan hat uns erfolgreich an alle Hosts zurückgegeben, die Port 31 geöffnet haben. Das Coole an unicornscan ist, dass es nicht vor unserem Netzwerk aufhört, wo die Geschwindigkeit ein limitierender Faktor ist. Angenommen, alle Systeme mit offenen Ports 1020 hätten eine gewisse Schwachstelle. Ohne zu wissen, wo sich diese Systeme befinden, können wir sie alle scannen. Obwohl das Scannen einer so großen Anzahl von Systemen ewig dauern kann, wäre es besser, wenn wir sie in kleinere Scans aufteilen.

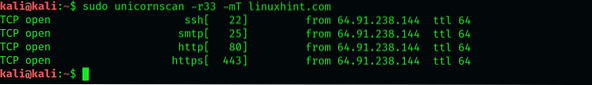

TCP-Scan mit Unicornscan

Unicornscan kann auch TCP-Scans durchführen. Wir benennen websiteX.com als unser Ziel und scannen Sie nach den Ports 67 und 420. Für diesen speziellen Scan senden wir 33 Pakete pro Sekunde. Bevor wir die Ports erwähnen, weisen wir unicornscan an, 33 Pakete pro Sekunde zu senden, indem wir -r33 in der Syntax und -mT hinzufügen, um anzugeben, dass wir (m) mit dem TCP-Protokoll scannen möchten. Der Name der Website wird mit diesen Flags fortgesetzt.

$ sudo unicornscan -r33 -mT linuxhint.com:67,420

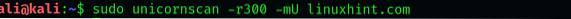

UDP-Scannen:

Wir können auch mit unicornscan nach UDP-Ports scannen. Art:

$ sudo unicornscan -r300 -mU linuxhint.com

Beachten Sie, dass wir in der Syntax das T durch ein U ersetzt haben. Damit legen wir fest, dass wir nach UDP-Ports suchen, da Unicornscan standardmäßig nur TCP-SYN-Pakete sendet.

Unser Scan hat keine offenen UDP-Ports gemeldet. Dies liegt daran, dass offene UDP-Ports normalerweise selten zu finden sind. Es ist jedoch möglich, dass Sie auf einen offenen 53-Port oder einen 161-Port stoßen.

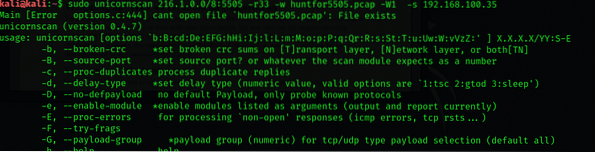

Ergebnisse in einer PCAP-Datei speichern

Sie können die empfangenen Pakete in ein Verzeichnis Ihrer Wahl in eine PCAP-Datei exportieren und später eine Netzwerkanalyse durchführen. Um Hosts mit offenem Port 5505 zu finden, geben Sie ein

$ sudo einhornscan 216.1.0.0/8:5505 -r500 -w Jagd nach5505.pcap-W1 -s 192.168.100.35

Zusammenfassung - Warum wir Unicornscan empfehlen

Einfach ausgedrückt, macht er alles, was ein typischer Portscanner kann und macht es besser. Beispielsweise ist das Scannen mit unicornscan viel schneller als mit anderen Portscannern, da sie den TCP/IP-Stack des Zielbetriebssystems verwenden. Dies ist besonders praktisch, wenn Sie als Pentester riesige Unternehmensnetzwerke scannen. Sie können auf Hunderttausende von Adressen stoßen, und die Zeit wird zu einem entscheidenden Faktor für den Erfolg des Scans.

Unicornscan-Spickzettel

Hier ist ein kurzer Spickzettel, der bei grundlegenden Scans mit Unicornscan hilft, die sich als nützlich erweisen könnten.

SYN : -mTACK-Scan: -mTsA

Flossenscan: -mTsF

Null-Scan : -mTs

Weihnachtsscan: -mTsFPU

Scan verbinden : -msf -Iv

Vollständiger Xmas-Scan: -mTFSRPAU

Scan-Ports 1 bis 5: (-mT) Host:1-5

Fazit:

In diesem Tutorial habe ich das Unicornscan-Tool und seine Verwendung anhand eines Beispiels erklärt. Ich hoffe, Sie lernen die Grundlagen und dieser Artikel hilft Ihnen beim Pentesten über Kali Linux.

Phenquestions

Phenquestions