- So prüfen Sie mit Nmap aus der Ferne auf offene Ports unter Linux

- So überprüfen Sie lokal auf offene Ports unter Linux

- Entfernen von Diensten auf Debian 10 Buster

- So schließen Sie offene Ports unter Linux mit UFW

- So schließen Sie offene Ports unter Linux mit iptables

- Zum Thema passende Artikel

So überprüfen Sie lokal auf offene Ports unter Linux

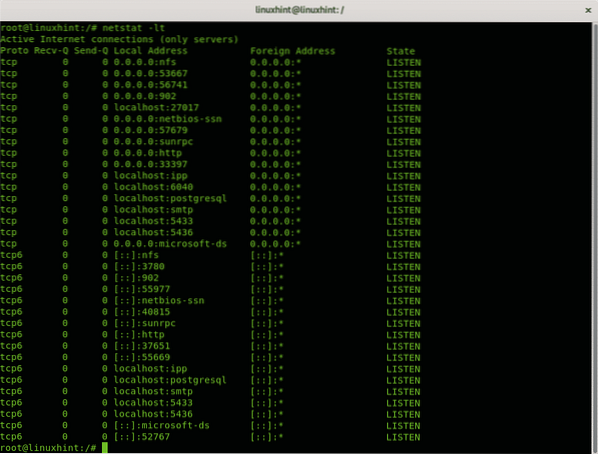

Der Befehl netstat ist auf allen Computer-Betriebssystemen (Betriebssystemen) vorhanden, um Netzwerkverbindungen zu überwachen. Der folgende Befehl verwendet netstat, um alle hörenden Ports anzuzeigen, die das TCP-Protokoll verwenden:

netstat -lt

Wo:

netstat: ruft das Programm auf.

-Ich: listet abhörende Ports auf.

-t: spezifiziert das TCP-Protokoll.

Die Ausgabe ist benutzerfreundlich und in Spalten geordnet, die das Protokoll, empfangene und gesendete Pakete, lokale und entfernte IP-Adressen und den Portstatus anzeigen.

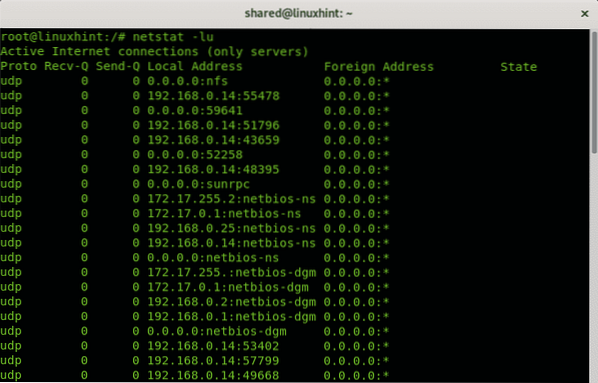

Wenn Sie das TCP-Protokoll für UDP ändern, zeigt das Ergebnis, zumindest unter Linux, nur offene Ports ohne Angabe des Zustands an, da das UDP-Protokoll im Gegensatz zum TCP-Protokoll zustandslos ist.

netstat -lu

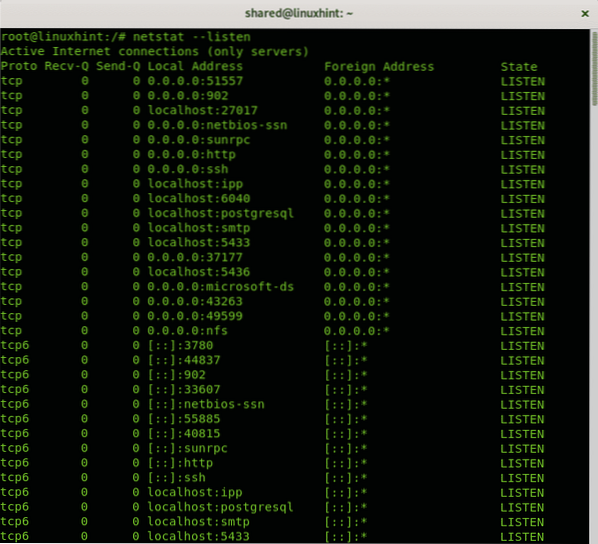

Sie können die Angabe von Protokollen vermeiden und nur die Option -l oder -listen verwenden, um Informationen über alle Ports zu erhalten, die unabhängig vom Protokoll lauschen:

netstat --listen

Die obige Option zeigt Informationen für TCP-, UDP- und Unix-Socket-Protokolle an.

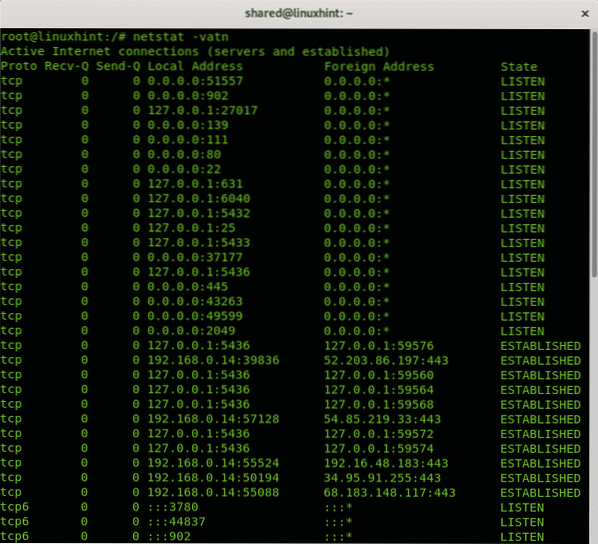

Alle obigen Beispiele zeigen, wie Informationen über lauschende Ports ohne hergestellte Verbindungen gedruckt werden. Der folgende Befehl zeigt, wie Listening-Ports und hergestellte Verbindungen angezeigt werden:

netstat -vatn

Wo:

netstat: ruft das Programm auf

-v: Ausführlichkeit

-ein: zeigt aktive Verbindungen an.

-t: zeigt TCP-Verbindungen an

-n: zeigt Ports im Zahlenwert an

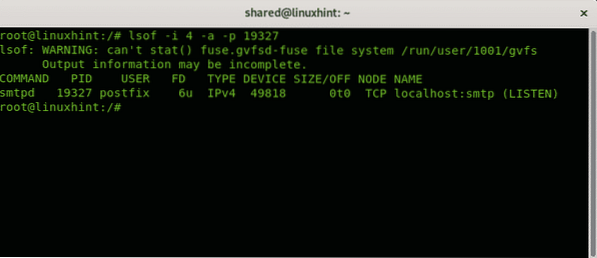

Angenommen, Sie haben einen verdächtigen Prozess in Ihrem System identifiziert und möchten die zugehörigen Ports überprüfen. Sie können den Befehl verwenden lsof Wird verwendet, um offene Dateien aufzulisten, die mit Prozessen verknüpft sind.

lsof -i 4 -a -pIm nächsten Beispiel werde ich den Prozess 19327 überprüfen:

lsof -i 4 -a -p 19327

Wo:

lsof: ruft das Programm auf

-ich: listet Dateien auf, die mit dem Internet interagieren, die Option 4 weist an, nur IPv4 zu drucken, die Option 6 ist für IPv6 verfügbar.

-ein: weist den Ausgang an, UND-verknüpft zu werden.

-p: gibt die PID-Nummer des Prozesses an, den Sie überprüfen möchten.

Wie Sie sehen, ist der Prozess mit dem abhörenden SMTP-Port verknüpft.

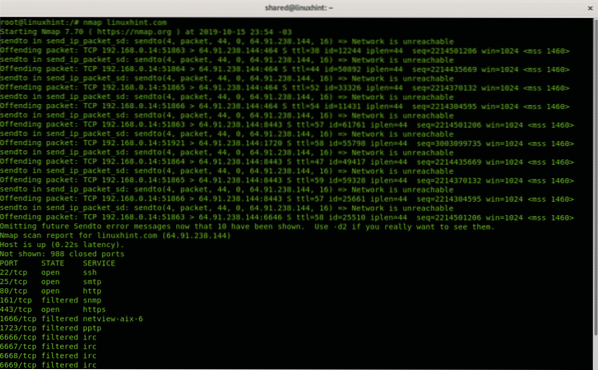

So überprüfen Sie aus der Ferne auf offene Ports unter Linux

Wenn Sie Ports auf einem Remote-System erkennen möchten, ist das am häufigsten verwendete Tool Nmap (Network Mapper). Das folgende Beispiel zeigt einen Single-Port-Scan gegen Linuxhint.com:

Die Ausgabe ist in drei Spalten geordnet, die den Port, den Portstatus und den Dienst hinter dem Port anzeigen.

Nicht abgebildet: 988 geschlossene PortsHAFEN STAAT SERVICE

22/tcp open ssh

25/tcp öffnen smtp

80/tcp offen http

161/tcp gefiltert snmp

443/tcp öffnen https

1666/tcp gefiltert netview-aix-6

1723/tcp gefiltert pptp

6666/tcp gefiltert irc

6667/tcp gefiltert irc

6668/tcp gefiltert irc

6669/tcp gefiltert irc

9100/tcp gefiltert Jetdirect

Standardmäßig scannt nmap nur die gängigsten 1000 Ports. Wenn Sie möchten, dass nmap alle ausgeführten Ports scannt:

nmap -p- linuxhint.comBei der Zum Thema passende Artikel Abschnitt dieses Tutorials finden Sie zusätzliche Tutorials auf Nmap zum Scannen von Ports und Zielen mit vielen zusätzlichen Optionen.

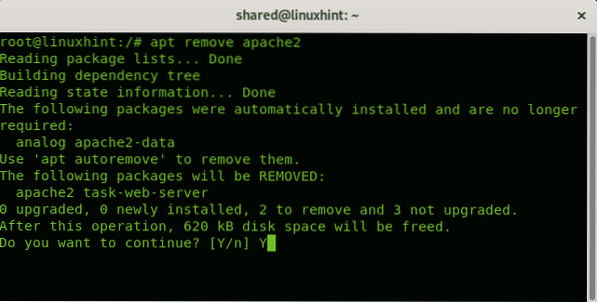

Entfernen von Diensten auf Debian 10 Buster

Zusätzlich zu Firewall-Regeln, um Ihre Ports zu blockieren, wird empfohlen, unnötige Dienste zu entfernen. Unter Debian 10 Buster kann dies mit apt . erreicht werden.

Das folgende Beispiel zeigt, wie Sie den Apache 2-Dienst mit apt entfernen:

Drücken Sie bei Bedarf Ja um die Entfernung zu beenden.

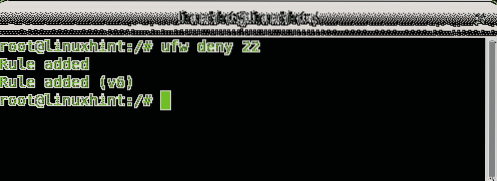

So schließen Sie offene Ports unter Linux mit UFW

Wenn Sie offene Ports finden, die Sie nicht öffnen müssen, ist es am einfachsten, sie mit UFW (Uncomplicated Firewall) zu schließen

Es gibt zwei Möglichkeiten, einen Port zu blockieren, indem Sie die Option verwenden using verweigern und mit der Option ablehnen, Der Unterschied besteht darin, dass die Ablehnungsanweisung die zweite Seite informiert, dass die Verbindung abgelehnt wurde.

So blockieren Sie den Port 22 mit der Regel verweigern Renn einfach:

So blockieren Sie den Port 22 mit der Regel ablehnen Renn einfach:

ufw ablehnen 22

Auf der Zum Thema passende Artikel Abschnitt am Ende dieses Tutorials finden Sie ein gutes Tutorial zu Uncomplicated Firewall.

So schließen Sie offene Ports unter Linux mit iptables

Während UFW die einfachste Möglichkeit ist, Ports zu verwalten, ist es ein Frontend für Iptables.

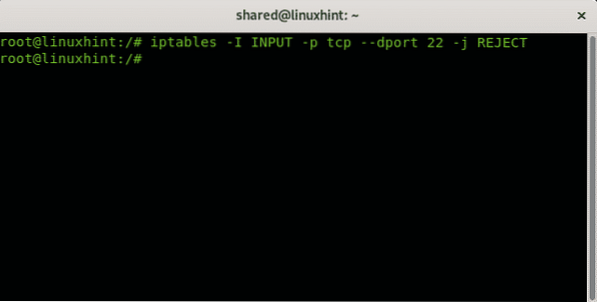

Das folgende Beispiel zeigt, wie Sie mit iptables Verbindungen zum Port 22 ablehnen:

Die obige Regel weist an, alle eingehenden TCP-Verbindungen (INPUT) zum Zielport (dport) 22 abzulehnen. Bei Ablehnung wird die Quelle informiert, dass die Verbindung abgelehnt wurde.

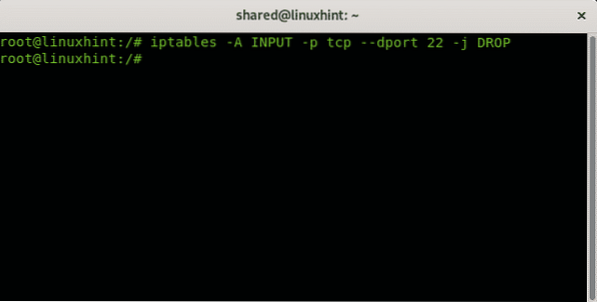

Die folgende Regel verwirft einfach alle Pakete, ohne die Quelle zu informieren, dass die Verbindung abgelehnt wurde:

iptables -A INPUT -p tcp --dport 22 -j DROP

Ich hoffe, Sie fanden dieses kurze Tutorial nützlich. Folgen Sie LinuxHint für zusätzliche Updates und Tipps zu Linux und Netzwerken.

Zum Thema passende Artikel:

- Arbeiten mit UFW (Unkomplizierte Firewall)

- NMAP-Grundlagen-Tutorial

- So listen Sie offene Ports in Firewalld auf

- Nmap-Netzwerkscannen

- Installation und Verwendung von Zenmap (Nmap GUI) unter Ubuntu und Debian

- Nmap: IP-Bereiche scannen

- Verwenden von nmap-Skripten: Nmap-Bannergrab

- 30 Nmap-Beispiele

Phenquestions

Phenquestions