Normalerweise muss das Opfer, wenn das Vorhandensein eines Rootkits erkannt wird, das Betriebssystem und neue Hardware neu installieren, die Dateien analysieren, die an den Ersatz übertragen werden sollen, und im schlimmsten Fall ist ein Hardwareaustausch erforderlich.Es ist wichtig, die Möglichkeit von Fehlalarmen hervorzuheben, dies ist das Hauptproblem von chkrootkit. Wenn eine Bedrohung erkannt wird, empfiehlt es sich daher, zusätzliche Alternativen auszuführen, bevor Maßnahmen ergriffen werden. In diesem Tutorial wird auch rkhunter kurz als Alternative behandelt. Es ist auch wichtig zu sagen, dass dieses Tutorial für Benutzer von Debian- und Linux-basierten Distributionen optimiert ist. Die einzige Einschränkung für Benutzer anderer Distributionen ist der Installationsteil, die Verwendung von chkrootkit ist für alle Distributionen gleich same.

Da Rootkits verschiedene Möglichkeiten haben, ihre Ziele zu erreichen, indem sie bösartige Software verbergen, bietet Chkrootkit eine Vielzahl von Tools, um sich diese Möglichkeiten zu leisten. Chkrootkit ist eine Tools-Suite, die das Hauptprogramm chkrootkit und zusätzliche Bibliotheken enthält, die unten aufgeführt sind:

chkrootkit: Hauptprogramm, das die Betriebssystem-Binärdateien auf Rootkit-Modifikationen überprüft, um herauszufinden, ob der Code verfälscht wurde.

wennpromisc.c: prüft, ob sich die Schnittstelle im Promiscuous-Modus befindet. Wenn sich eine Netzwerkschnittstelle im Promiscuous-Modus befindet, kann sie von einem Angreifer oder bösartiger Software verwendet werden, um den Netzwerkverkehr zu erfassen und später zu analysieren.

chklastlog.c: prüft auf Löschungen des Lastlog. Lastlog ist ein Befehl, der Informationen zu den letzten Logins anzeigt. Ein Angreifer oder Rootkit kann die Datei ändern, um eine Entdeckung zu vermeiden, wenn der Systemadministrator diesen Befehl überprüft, um Informationen über die Anmeldungen zu erhalten.

chkwtmp.c: prüft auf wtmp-Löschungen. Ähnlich wie beim vorherigen Skript überprüft chkwtmp die Datei wtmp, die Informationen zu den Benutzeranmeldungen enthält, um zu versuchen, Änderungen daran zu erkennen, falls ein Rootkit die Einträge geändert hat, um die Erkennung von Eindringlingen zu verhindern.

check_wtmpx.c: Dieses Skript ist das gleiche wie das obige, aber Solaris-Systeme.

chkproc.c: prüft auf Anzeichen von Trojanern innerhalb von LKM (Loadable Kernel Modules).

chkdirs.c: hat die gleiche Funktion wie oben, prüft auf Trojaner in Kernelmodulen.

Saiten.c: schneller und schmutziger String-Ersatz mit dem Ziel, die Natur des Rootkits zu verbergen.

chkutmp.c: Dies ist ähnlich wie chkwtmp, überprüft jedoch stattdessen die utmp-Datei.

Alle oben genannten Skripte werden ausgeführt, wenn wir ausführen chkrootkit.

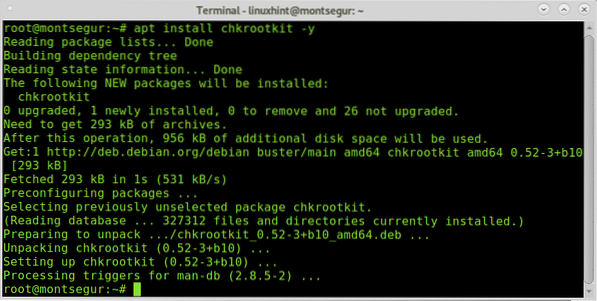

Um mit der Installation von chkrootkit auf Debian und basierenden Linux-Distributionen zu beginnen, führen Sie Folgendes aus:

# apt install chkrootkit -y

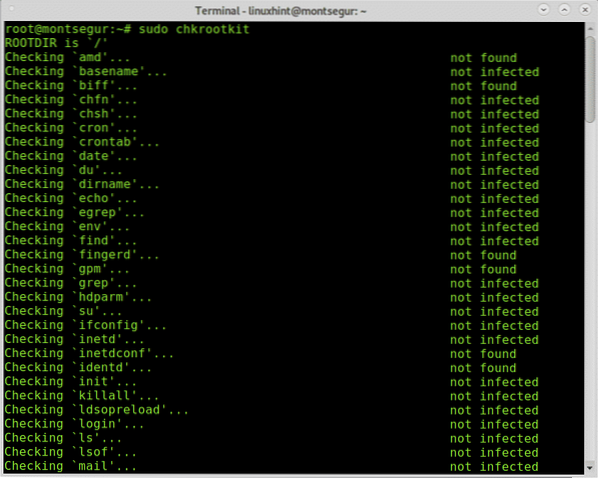

Führen Sie nach der Installation Folgendes aus, um es auszuführen:

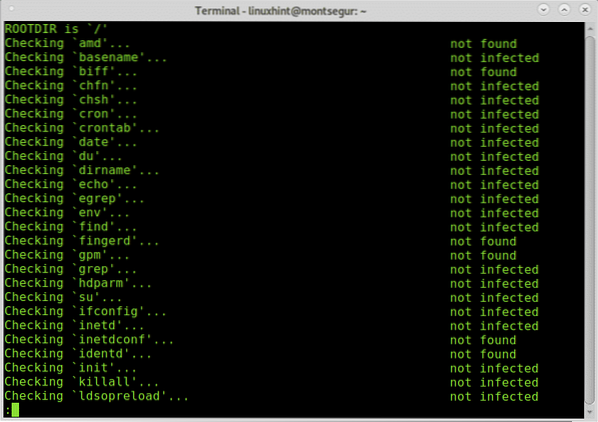

# sudo chkrootkit

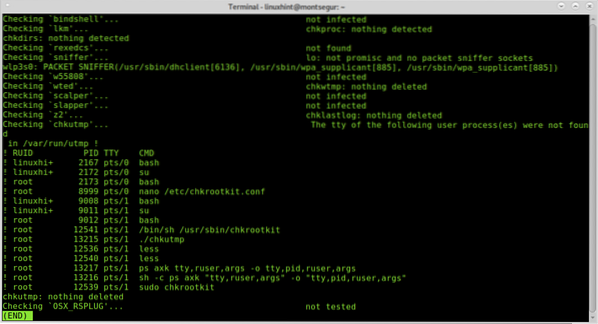

Während des Prozesses können Sie sehen, dass alle Skripte, die chkrootkit integrieren, ausgeführt werden und jeden Teil ausführen.

Sie können eine bequemere Ansicht erhalten, indem Sie durch Scrollen Pipe hinzufügen und weniger:

# sudo chkrootkit | Weniger

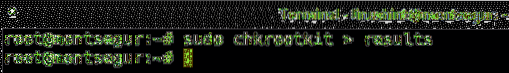

Sie können die Ergebnisse auch mit der folgenden Syntax in eine Datei exportieren:

# sudo chkrootkit > Ergebnisse

Um den Ausgabetyp anzuzeigen:

# weniger Ergebnisse

Hinweis: Sie können „Ergebnisse“ durch einen beliebigen Namen ersetzen, den Sie der Ausgabedatei geben möchten.

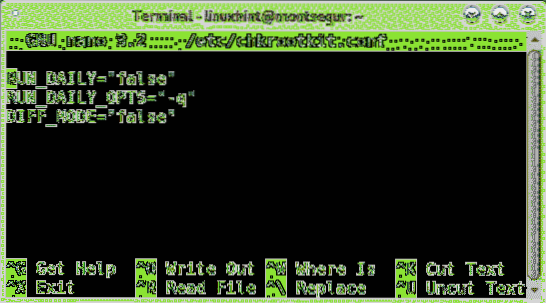

Standardmäßig müssen Sie chkrootkit wie oben beschrieben manuell ausführen, Sie können jedoch tägliche automatische Scans definieren, indem Sie die chkrootkit-Konfigurationsdatei unter /etc/chkrootkit bearbeiten.conf, versuchen Sie es mit nano oder einem beliebigen Texteditor:

# nano /etc/chkrootkit.conf

Um einen täglichen automatischen Scan zu erreichen, scannen Sie die erste Zeile mit RUN_DAILY=”falsch” sollte bearbeitet werden zu RUN_DAILY=”wahr”

So sollte es aussehen:

Drücken Sie STRG+X und Ja speichern und beenden.

Rootkit Hunter, eine Alternative zu Chkrootkit:

Eine weitere Option zu chkrootkit ist RootKit Hunter, es ist auch eine Ergänzung, wenn man bedenkt, dass wenn Sie Rootkits mit einem von ihnen gefunden haben, die Verwendung der Alternative obligatorisch ist, um falsch positive Ergebnisse zu verwerfen.

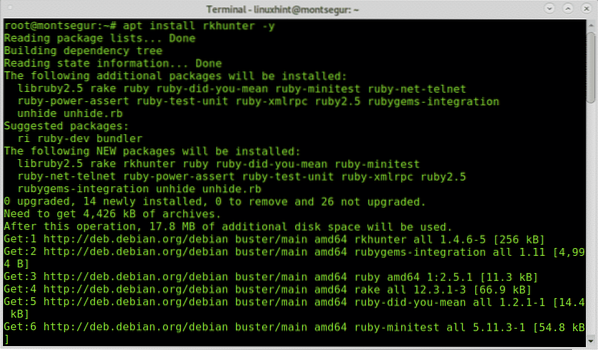

Um mit RootKitHunter zu beginnen, installieren Sie es, indem Sie Folgendes ausführen:

# apt install rkhunter -y

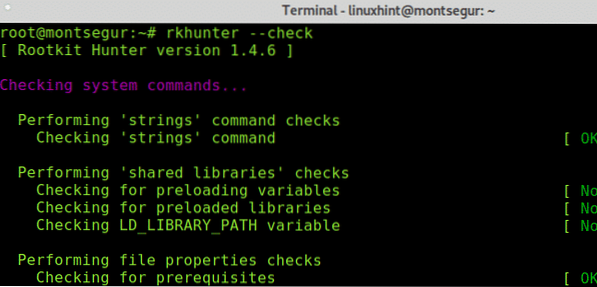

Führen Sie nach der Installation den folgenden Befehl aus, um einen Test auszuführen:

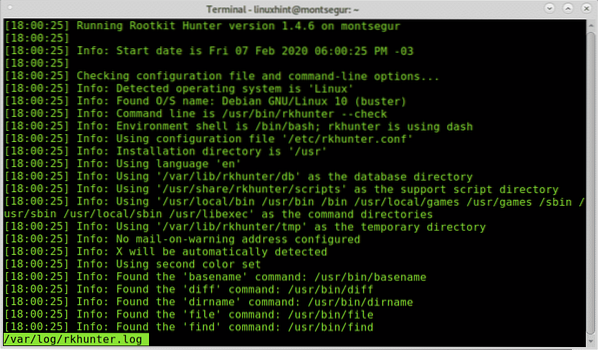

#rkhunter --checkWie Sie sehen können, besteht der erste Schritt von RkHunter wie chkrootkit darin, die Systembinärdateien, aber auch Bibliotheken und Strings zu analysieren:

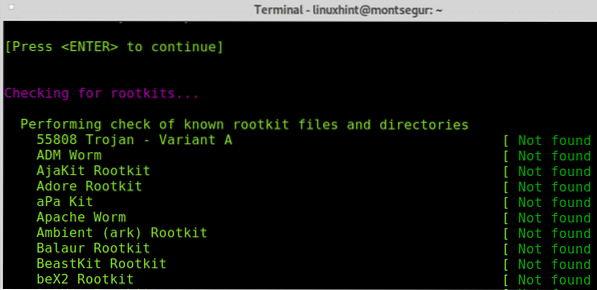

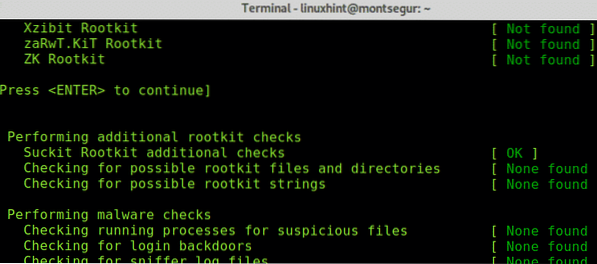

Wie Sie sehen werden, wird RkHunter Sie im Gegensatz zu chkrootkit auffordern, die EINGABETASTE zu drücken, um mit den nächsten Schritten fortzufahren. Früher hat RootKit Hunter die Systembinärdateien und -bibliotheken überprüft, jetzt wird es nach bekannten Rootkits gehen:

Drücken Sie die EINGABETASTE, damit RkHunter mit der Suche nach Rootkits fortfahren kann:

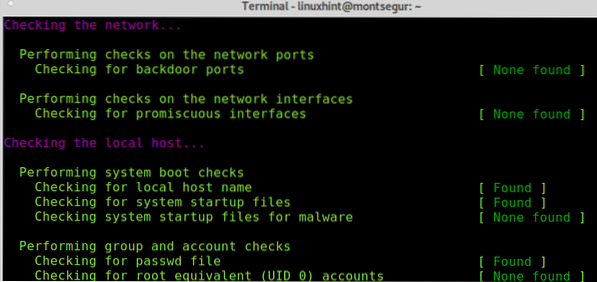

Dann überprüft es wie chkrootkit Ihre Netzwerkschnittstellen und auch Ports, von denen bekannt ist, dass sie von Backdoors oder Trojanern verwendet werden:

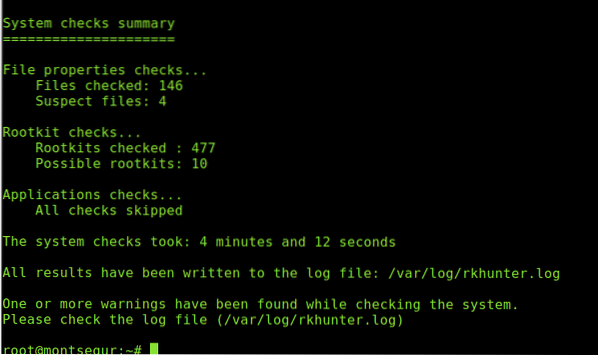

Schließlich wird eine Zusammenfassung der Ergebnisse gedruckt.

Sie können jederzeit auf Ergebnisse zugreifen, die unter gespeichert sind /var/log/rkhunter.Log:

Wenn Sie vermuten, dass Ihr Gerät durch ein Rootkit infiziert oder kompromittiert ist, können Sie die Empfehlungen unter follow befolgen https://linuxhint.com/detect_linux_system_hacked/.

Ich hoffe, Sie fanden dieses Tutorial zum Installieren, Konfigurieren und Verwenden von chkrootkit nützlich. Folgen Sie LinuxHint für weitere Tipps und Updates zu Linux und Netzwerken.

Phenquestions

Phenquestions