WireGuard ist ein beliebtes Punkt-zu-Punkt-Open-Source-Kommunikationsprotokoll, das verwendet wird, um einen sicheren und schnellen Virtual Private Network-Tunnel zu erstellen. Dieses VPN wurde für die Verwendung im Linux-Kernel entwickelt. WireGuard ist ein leichtes VPN, das Benutzern extrem hohe Geschwindigkeiten bietet.

Dieser Artikel zeigt Ihnen, wie Sie WireGuard auf Ihrem CentOS 8-System installieren und einrichten. Die Installation und Einrichtung von WireGuard ist viel einfacher als bei bereits bestehenden VPNs wie OpenVPN, und dies ist ein Hauptgrund für seine wachsende Popularität in der Linux-Community.

Überblick

Dieser Artikel besteht aus zwei Abschnitten:

- Im ersten Abschnitt werden wir eine CentOS 8-Maschine installieren und konfigurieren, die als WireGuard VPN-Server.

- Im zweiten Abschnitt werden wir eine CentOS 8-Maschine installieren und konfigurieren, die als WireGuard VPN-Client.

WireGuard auf einem CentOS 8 Server installieren und konfigurieren Configuring

In diesem Abschnitt richten wir einen CentOS 8-Computer ein, der durch die Installation von WireGuard . als Server fungiert.

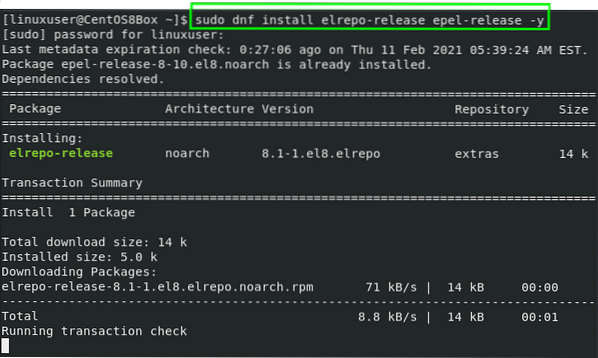

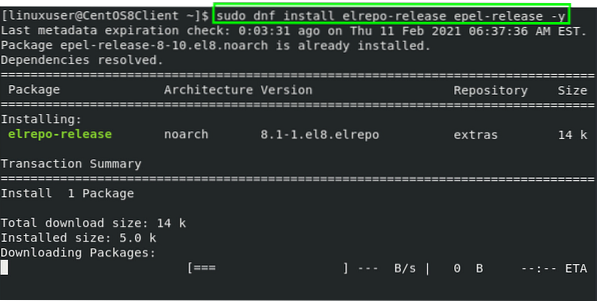

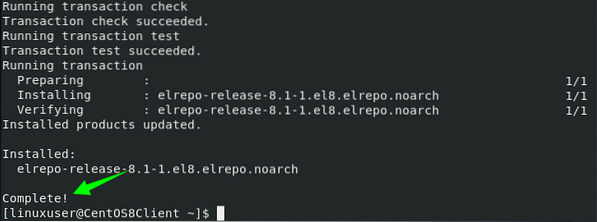

Schritt 1: EPEL- und Elrepo-Repositorys hinzufügen

Um mit der Installation von WireGuard auf CentOS 8 zu beginnen, fügen Sie zunächst die EPEL- und Elrepo-Repositorys hinzu, um die Kernel-Module und WireGuard-Tools zu installieren.

$ sudo dnf install epel-release elrepo-release -y

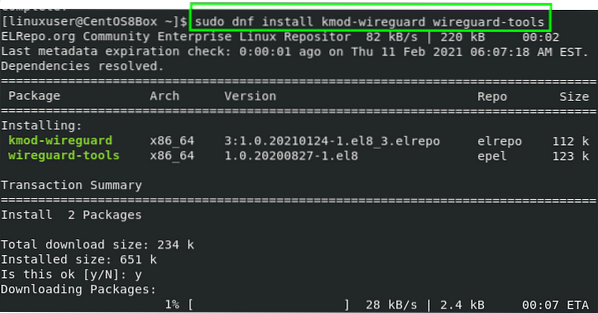

Installieren Sie nun nach der Installation der erforderlichen Repositorys die Kernel-Module und WireGuard-Tools.

Schritt 2: Kernel-Module und WireGuard-Tools installieren

Die Kernel-Module und WireGuard-Tools können schnell aus den EPEL- und Elrepo-Repositorys installiert werden, indem Sie den folgenden Befehl ausführen:

$ sudo dnf installiere kmod-wireguard Wireguard-Tools

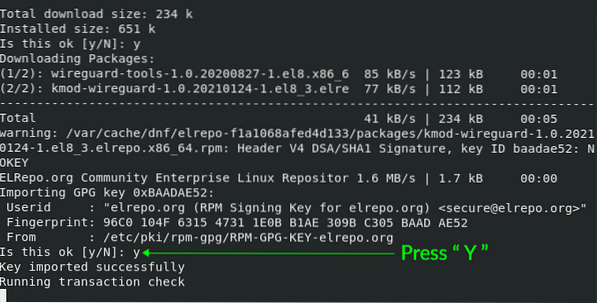

Wenn Sie aufgefordert werden, die GPG-Schlüssel zum CentOS 8-System zu importieren und hinzuzufügen, lassen Sie diese Aktion zu, indem Sie "Y" eingeben und "Enter" drücken.”

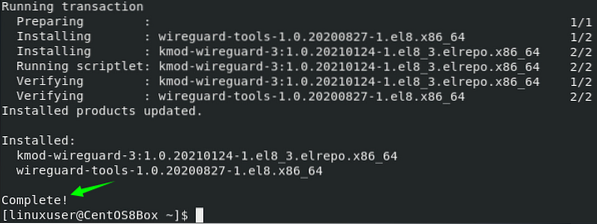

Nach erfolgreicher Installation der WireGuard-Tools werden wir nun einige Konfigurationen vornehmen.

Schritt 3: Erstellen Sie öffentliche und private Schlüssel

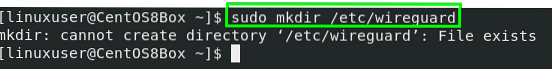

Zuerst erstellen wir ein neues Verzeichnis ‚/etc/wireguard‘, damit wir den VPN-Server im Verzeichnis konfigurieren können. Um ein neues '/etc/wireguard'-Verzeichnis im CentOS 8-System zu erstellen, geben Sie den folgenden Befehl ein.

sudo mkdir /etc/wireguard

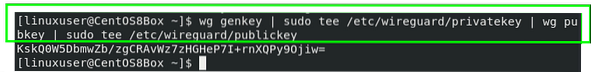

Nachdem Sie das Verzeichnis erstellt haben, erstellen Sie den öffentlichen und den privaten Schlüssel mit den Befehlszeilentools „wg“ und „tee“. Der Befehl zum Erstellen von privaten und öffentlichen Schlüsseln lautet wie folgt.

$ wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

Der generierte Schlüssel wird bei Ausführung des obigen Befehls gedruckt.

Schritt 4: Konfiguration des Tunnelgeräts für das Routing des VPN-Datenverkehrs

Um ein Gerät einzurichten, erstellen Sie eine Konfigurationsdatei im Verzeichnis ‚/etc/wireguard‘ und öffnen Sie die Datei mit dem Nano-Editor.

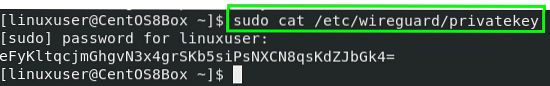

Rufen Sie den privaten Schlüssel mit dem folgenden Befehl ab, bevor Sie die Konfigurationsdatei erstellen.

$ sudo cat /etc/wireguard/privatekey

Speichern Sie den privaten Schlüssel irgendwo; Sie benötigen diesen Schlüssel später in der Konfigurationsdatei.

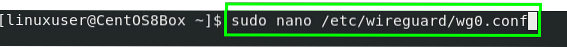

Erstellen Sie nun das „wg0“.conf“-Datei.

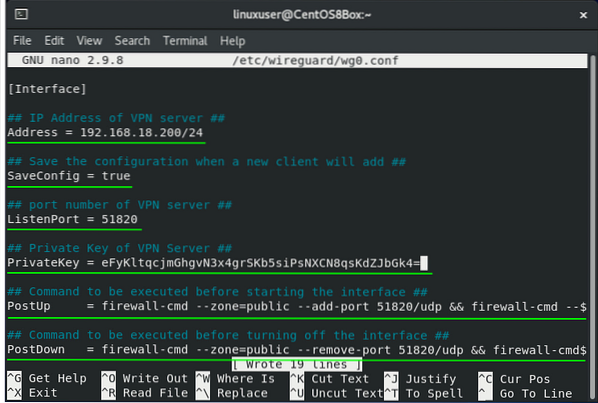

$ sudo nano /etc/wireguard/wg0.conf

Fügen Sie den unten angegebenen Inhalt zu „/etc/wireguard/wg0“ hinzu.conf“-Datei.

[Schnittstelle]## IP-Adresse des VPN-Servers ##

Adresse = 192.168.18.200/24

## Speichern Sie die Konfiguration, wenn ein neuer Kunde ## hinzufügt

SaveConfig = true

## Portnummer des VPN-Servers ##

ListenPort = 51820

## Privater Schlüssel des VPN-Servers ##

PrivateKey = SERVER_PRIVATE_KEY

## Befehl, der vor dem Start der Schnittstelle ausgeführt werden soll ##

PostUp = Firewall-cmd --zone=public --add-port 51820/udp && Firewall-cmd --zone=public --add-masquerade

## Befehl, der vor dem Ausschalten der Schnittstelle ausgeführt werden soll ##

PostDown = Firewall-cmd --remove-port 51820/udp --zone=public && Firewall-cmd --remove-masquerade --zone=public

Diese Konfigurationsdatei enthält die folgenden Schlüsselbegriffe:

- Adresse - die private IP-Adresse für die Schnittstelle (wg0).

- Konfiguration speichern = true - speichert den Zustand der Schnittstelle beim Neustart oder Herunterfahren des Servers.

- ListenPort - der Port, auf dem der WireGuard-Daemon lauscht.

- Privat Schlüssel - der Schlüssel, den wir gerade generiert haben.

- PostUp - dieser Befehl wird vor dem Hochfahren der Schnittstelle ausgeführt

- PostDown - dieser Befehl wird ausgeführt, bevor die Schnittstelle ausgeschaltet wird.

Nachdem Sie die Konfigurationsdatei nun ziemlich gut verstanden haben, können Sie die Datei speichern und mit den Tastenkombinationen (STRG + S) und (STRG + X) beenden.

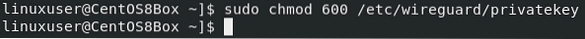

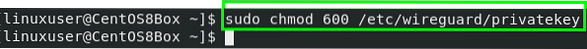

Schritt 5: Berechtigungen für die Konfiguration und die Datei „privatekey“ festlegen

Jetzt werden wir den VPN-Server etwas sicherer machen. Ein einfacher Benutzer sollte nicht die Berechtigung haben, die Konfigurationsdatei und die Datei 'privatekey' zu lesen. Um den Zugriff auf diese Dateien zu ermöglichen, ändern wir den Modus dieser beiden Dateien auf 600. Der Befehl zum Setzen der Berechtigungen ist unten angegeben.

$ sudo chmod 600 /etc/wireguard/privatekey

Nachdem wir die Berechtigungen abgeschlossen haben, starten wir die Schnittstelle (wg0) mit dem Befehlszeilentool wg-quick.

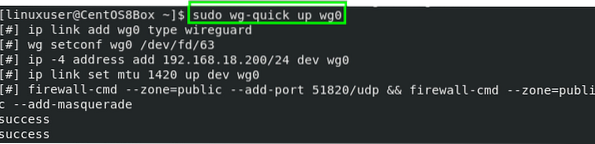

Schritt 6: Starten Sie die Schnittstelle

Um die Schnittstelle zu starten, geben Sie den folgenden Befehl ein:

$ sudo wg-quick up wg0

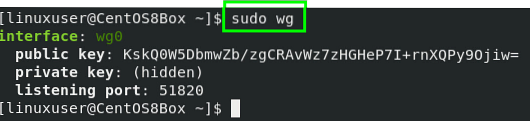

Wenn Sie die im obigen Screenshot gezeigte Ausgabe erhalten haben, haben Sie die Schnittstelle erfolgreich gestartet. Wir prüfen nun den Status der Schnittstelle check.

$ sudo wg

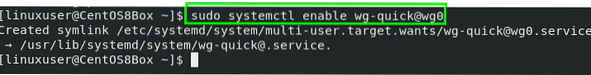

Aktivieren Sie die Schnittstelle, um die Schnittstelle beim Booten des CentOS 8-Servers automatisch zu starten.

$ sudo systemctl enable wg-quick@wg0

Zu diesem Zeitpunkt ist die Servereinrichtung abgeschlossen. Wenn Sie nun diesen VPN-Server für NAT einrichten möchten, müssen Sie die IPv4-Weiterleitung aktivieren.

Schritt 7: IPv4-Weiterleitung aktivieren

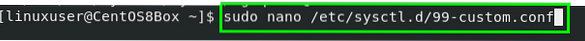

Um die IPv4-Weiterleitung für das NAT zu aktivieren, erstellen Sie ein „99-custom“.conf“-Datei in „/etc/sysctl.d“-Verzeichnis mit dem Nano-Editor.

$ sudo nano /etc/sysctl.d/99-benutzerdefiniert.conf

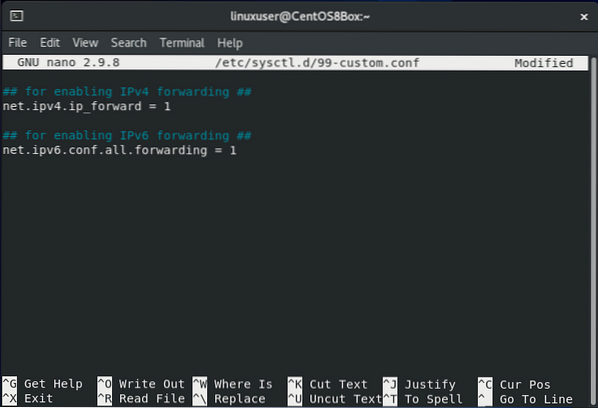

Fügen Sie den folgenden Inhalt zu „/etc/sysctl.d/99-benutzerdefiniert.conf”

## zum Aktivieren der IPv4-Weiterleitung ##Netz.IPv4.ip_forward = 1

Um die IPv6-Weiterleitung zu aktivieren, fügen Sie den folgenden Inhalt zu „/etc/sysctl“ hinzu.d/99-benutzerdefiniert.conf“-Datei auch.

## zum Aktivieren der IPv6-Weiterleitung ##Netz.IPv6.conf.alle.Weiterleitung = 1

Nachdem Sie die IPv4-Weiterleitung aktiviert haben, speichern Sie die Datei und beenden Sie sie mit den Tastenkombinationen (STRG + S) und (STRG + X).

Kommen wir nun zum Einrichten des WireGuard Client-Rechners.

Installation und Konfiguration von WireGuard VPN auf dem CentOS 8 Client

In diesem Abschnitt richten wir eine CentOS 8-Maschine ein, die als Client fungiert. Der Prozess der Installation und Konfiguration des WireGuard VPN-Clients ist fast der gleiche wie für den WireGuard VPN-Server.

Schritt 1: EPEL- und Elrepo-Repositorys hinzufügen

Zuerst werden wir die EPEL- und Elrepo-Repositorys hinzufügen, um die Kernel-Module und WireGuard-Tools zu installieren:

$ sudo dnf install epel-release elrepo-release -y

Nach der Installation der erforderlichen Repositorys installieren wir nun die Kernel-Module und WireGuard Tools.

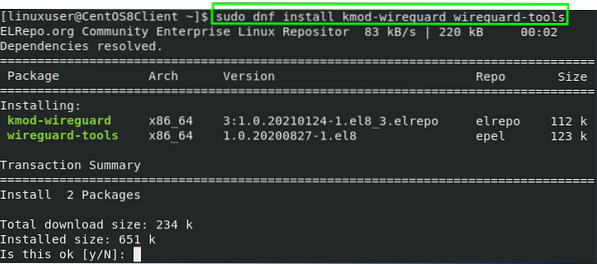

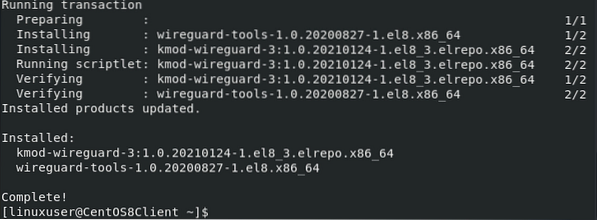

Schritt 2: Kernel-Module und WireGuard Tools installieren

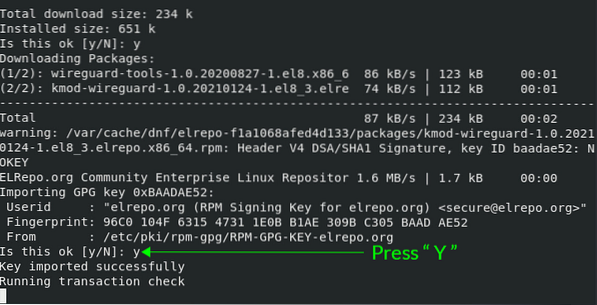

Die Kernel-Module und WireGuard-Tools können jetzt aus den EPEL- und Elrepo-Repositorys installiert werden, indem Sie den folgenden Befehl ausführen.

$ sudo dnf installiere kmod-wireguard Wireguard-Tools

Wenn Sie um Erlaubnis zum Importieren und Hinzufügen der GPG-Schlüssel zum CentOS 8-System gebeten werden, erlauben Sie die Änderungen, indem Sie "Y" eingeben und "Enter" drücken.”

Nachdem die WireGuard-Tools erfolgreich installiert wurden, muss auch der CentOS 8 Client-Rechner konfiguriert werden.

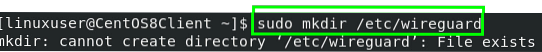

Schritt 3: Erstellen Sie öffentliche und private Schlüssel

In diesem Schritt erstellen wir ein neues '/etc/wireguard'-Verzeichnis auf dem Client-Rechner. Um das neue '/etc/wireguard'-Verzeichnis in Ihrem CentOS 8-System zu erstellen, geben Sie den folgenden Befehl ein.

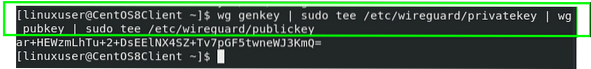

sudo mkdir /etc/wireguard

Nachdem Sie das Verzeichnis erstellt haben, erstellen Sie den öffentlichen und den privaten Schlüssel mit den Befehlszeilentools „wg“ und „tee“. Der Befehl zum Erstellen privater und öffentlicher Schlüssel wird unten bereitgestellt.

$ wg genkey | sudo tee /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

Die generierten Schlüssel werden nun gedruckt.

Schritt 4: Konfiguration für das Routing von VPN-Datenverkehr

In diesem Schritt erstellen wir eine Konfigurationsdatei im Verzeichnis ‚/etc/wireguard‘ und öffnen diese mit dem Nano-Editor.

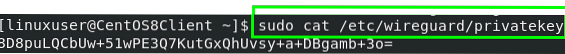

Bevor Sie die Konfigurationsdatei erstellen, rufen Sie den privaten Schlüssel mit dem folgenden Befehl ab creating.

$ sudo cat /etc/wireguard/privatekey

Speichern Sie den privaten Schlüssel irgendwo; Sie benötigen es später in der Konfigurationsdatei.

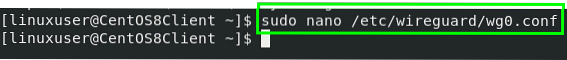

Erstellen Sie nun das "wg0".conf“-Datei.

$ sudo nano /etc/wireguard/wg0.conf

Fügen Sie den unten angegebenen Inhalt zu „/etc/wireguard/wg0“ hinzu.conf“-Datei

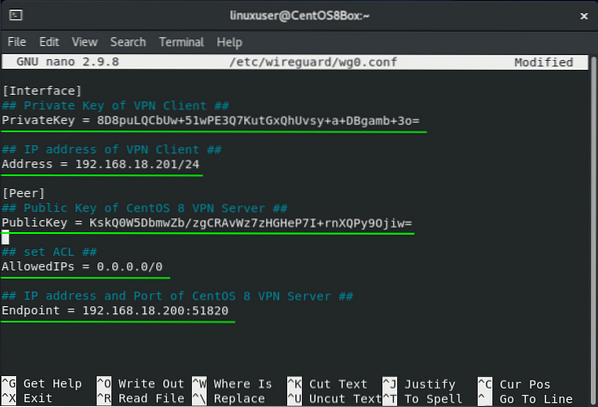

[Schnittstelle]## Privater Schlüssel des VPN-Clients ##

PrivateKey = 8D8puLQCbUw+51wPE3Q7KutGxQhUvsy+a+DBgamb+3o=

## IP-Adresse des VPN-Clients ##

Adresse = 192.168.18.201/24

[Peer]

## Öffentlicher Schlüssel des CentOS 8 VPN-Servers ##

PublicKey = VWndJ4oB7ZJwC/7UOm++OLDrbAxMPsR2yd0cl3sEkUI=

## ACL setzen ##

Zulässige IPs = 0.0.0.0/0

## IP-Adresse und Port des CentOS 8 VPN-Servers ##

Endpunkt = 192.168.18.200:51820

Die Konfigurationsdatei enthält die folgenden Schlüsselbegriffe:

- Privat Schlüssel - der auf dem Client-Rechner generierte Schlüssel.

- Adresse - die IP-Adresse für die Schnittstelle (wg0).

- Öffentlicher Schlüssel - der öffentliche Schlüssel des VPN-Servers, mit dem wir uns verbinden möchten.

- Zulässige IPs - alle zulässigen IP-Adressen für den Verkehrsfluss über das VPN.

- Endpunkt - Wir geben die IP-Adresse und die Portnummer des CentOS 8-Servers an, mit dem wir eine Verbindung herstellen möchten.

Wir haben jetzt auch den Client-Rechner konfiguriert. Speichern Sie die Datei und beenden Sie sie mit den Tastenkombinationen (STRG + S) und (STRG + X).

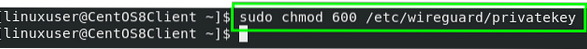

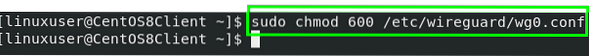

Schritt 5: Berechtigungen für die Konfiguration und die Datei „privatekey“ festlegen

Jetzt ändern wir den Modus und setzen die Privilegien der Konfigurationsdatei und der Datei „privatekey“ auf 600. Geben Sie den folgenden Befehl ein, um die Berechtigungen festzulegen.

$ sudo chmod 600 /etc/wireguard/privatekey

Nachdem wir die Berechtigungen abgeschlossen haben, können wir die Schnittstelle (wg0) mit dem Befehlszeilentool „wg-quick“ starten.

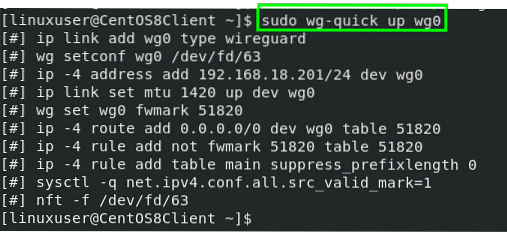

Schritt 6: Starten Sie die Schnittstelle

Um die Schnittstelle zu starten, geben Sie den folgenden Befehl ein:

$ sudo wg-quick up wg0

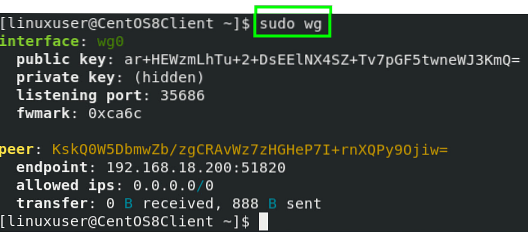

Wir haben die Schnittstelle nun erfolgreich gestartet. Als nächstes überprüfen wir den Status der Schnittstelle.

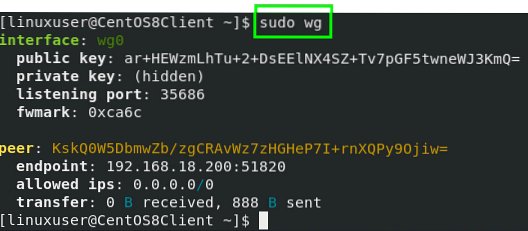

$ sudo wg

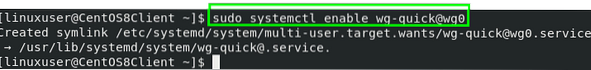

Aktivieren Sie die Schnittstelle, um die Schnittstelle beim Booten des CentOS 8-Servers automatisch zu starten.

$ sudo systemctl enable wg-quick@wg0

In dieser Phase wird auch der Client eingerichtet.

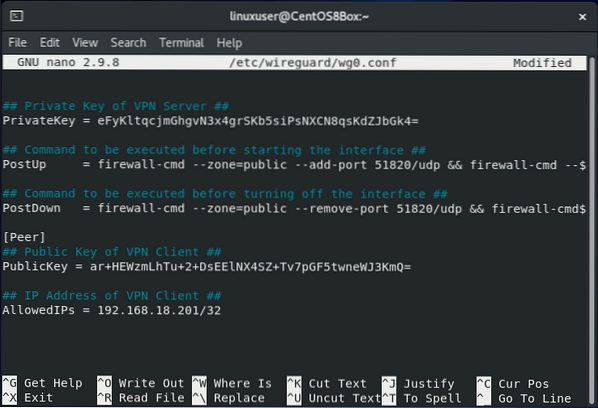

Schritt 7: Fügen Sie dem CentOS 8-Server die IP-Adresse und den öffentlichen Schlüssel des Clients hinzu

Der letzte Schritt besteht darin, die IP-Adresse und den öffentlichen Schlüssel des VPN-Clientcomputers zur Konfigurationsdatei des CentOS 8 WireGuard VPN-Servercomputers hinzuzufügen.

Kehren Sie zum Server-Rechner zurück und fügen Sie den folgenden Inhalt zu „/etc/wireguard/wg0“ hinzu.conf“-Datei.

[Peer]## Öffentlicher Schlüssel des VPN-Clients ##

PublicKey = dmfO9pirB315slXOgxXtmrBwAqPy07C57EvPks1IKzA=

## IP-Adresse des VPN-Clients ##

Zulässige IPs = 192.168.10.2/32

Nachdem Sie die Konfigurationsdatei des VPN-Servers aktualisiert haben, speichern Sie die Datei und beenden Sie sie mit den Tastenkombinationen (STRG + S) und (STRG + X).

Der Tunnel ist nun eingerichtet und der gesamte Datenverkehr wird über den CentOS 8 WireGuard VPN-Server geleitet.

Schritt 8: Überprüfen Sie die Tunnelverbindung

Um zu überprüfen, ob der CentOS 8 WireGuard VPN-Server ordnungsgemäß installiert und konfiguriert wurde, geben Sie den unten angegebenen Befehl ein, um zu überprüfen, ob der Datenverkehr durch den konfigurierten WireGuard VPN-Server fließt.

$ sudo wg

Und das ist alles! Sie haben den WireGuard VPN-Server erfolgreich konfiguriert und eingerichtet.

Fazit

Dieser Artikel hat Ihnen gezeigt, wie Sie WireGuard VPN auf Ihrem CentOS 8-Rechner installieren und konfigurieren und das System als VPN-Server einrichten. Wir haben Ihnen auch gezeigt, wie Sie einen CentOS 8 WireGuard VPN-Client einrichten und den Client so konfigurieren, dass er den Datenverkehr über den WireGuard VPN-Server leitet.

Phenquestions

Phenquestions