Nmap ist sehr nützlich. Einige der Eigenschaften von Nmap sind:

- Nmap ist leistungsstark und kann verwendet werden, um riesige und riesige Netzwerke verschiedener Maschinen zu scannen

- Nmap ist portabel und unterstützt mehrere Betriebssysteme wie FreeBSD, Windows, Mac OS X, NetBSD, Linux und viele mehr many

- Nmap kann viele Techniken für die Netzwerkzuordnung unterstützen, einschließlich der Erkennung des Betriebssystems, eines Port-Scanning-Mechanismus und der Versionserkennung. Somit ist es flexibel

- Nmap ist einfach zu bedienen, da es die erweiterte Funktion enthält und mit der einfachen Erwähnung des "nmap -v-A Target Host" beginnen kann. Es deckt sowohl die GUI als auch die Befehlszeilenschnittstelle ab

- Nmap ist sehr beliebt, da es täglich von Hunderten bis Tausenden von Menschen heruntergeladen werden kann, da es mit einer Vielzahl von Betriebssystemen wie Redhat Linux, Gentoo und Debian Linux usw.

Der Hauptzweck von Nmap besteht darin, das Internet für Benutzer sicher zu machen. Es ist auch kostenlos erhältlich. Im Nmap-Paket sind einige wichtige Tools beteiligt, die uping, ncat, nmap und ndiff sind. In diesem Artikel beginnen wir mit dem grundlegenden Scan eines Ziels.

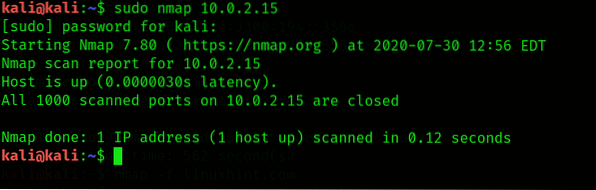

Öffnen Sie im ersten Schritt ein neues Terminal und schreiben Sie die folgende Syntax: nmap

Durch das Beobachten der Ausgabe kann Nmap die offenen Ports erkennen, z. B. ob es sich um UDP oder TCP handelt, kann auch nach IP-Adressen suchen und das Protokoll der Anwendungsschicht bestimmen. Um die Bedrohungen besser ausnutzen zu können, ist es wichtig, die verschiedenen Dienste und die offenen Ports des Ziels zu identifizieren.

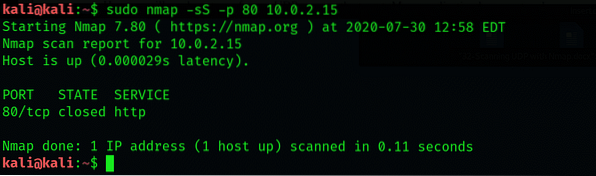

Durch die Verwendung von Nmap, Durchführen eines Stealth-Scans

An einem offenen Port erstellt die Nmap zunächst einen TCP-Drei-Wege-Handshake. Sobald der Handshake aufgebaut ist, werden alle Nachrichten ausgetauscht. Durch die Entwicklung eines solchen Systems werden wir beim Ziel bekannt. Daher wird ein Stealth-Scan durchgeführt, während die Nmap verwendet wird. Es wird kein vollständiger TCP-Handshake erstellt. Dabei wird das Ziel zunächst vom Angreifergerät ausgetrickst, wenn ein TCP-SYN-Paket an den bestimmten Port gesendet wird, sofern dieser geöffnet ist. Im zweiten Schritt wird das Paket an das Angreifergerät zurückgesendet. Zuletzt wird das TCP-RST-Paket vom Angreifer zum Zurücksetzen der Verbindung zum Ziel gesendet.

Sehen wir uns ein Beispiel an, in dem wir den Port 80 auf der Metasploitable-VM mit Nmap mithilfe des Stealth-Scans untersuchen. Der -s-Operator wird für den Stealth-Scan verwendet, der -p-Operator wird verwendet, um einen bestimmten Port zu scannen. Der folgende nmap-Befehl wird ausgeführt:

$ sudo nmap -sS, -p 80 10.0.2.fünfzehn

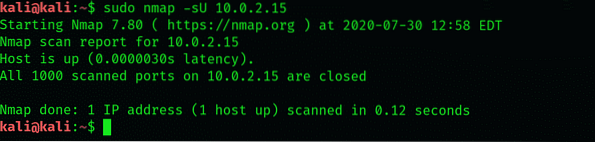

Durch die Verwendung von Nmap, Scannen der UDP-Ports

Hier sehen wir, wie Sie einen UDP-Scan auf dem Ziel durchführen. Viele Protokolle der Anwendungsschicht haben UDP als Transportprotokoll. Der Operator -sU wird verwendet, um den UDP-Port-Scan auf einem bestimmten Ziel durchzuführen. Dies kann mit der folgenden Syntax erfolgen:

$ sudo nmap -sU 10.0.2.fünfzehn

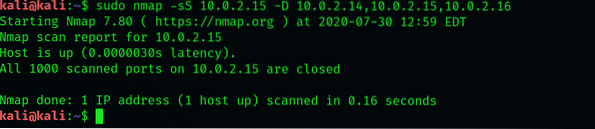

Erkennungsvermeidung mit Nmap

IP-Adressen sind im Header des Pakets enthalten, wenn ein Paket von einem Gerät zum anderen gesendet wird. Ebenso sind die Quell-IP-Adressen in allen Paketen enthalten, während der Netzwerkscan auf dem Ziel durchgeführt wird. Nmap verwendet auch die Köder, die das Ziel so austricksen, dass es scheint, als ob es aus mehreren Quellen-IP-Adressen statt einer einzelnen stammt. Für Köder wird der Operator -D zusammen mit den zufälligen IP-Adressen verwendet.

Hier nehmen wir ein Beispiel. Angenommen, wir möchten die 10 . scannen.10.10.100 IP-Adresse, dann setzen wir drei Köder wie 10.10.10.14, 10.10.10.15, 10.10.10.19. Dazu wird folgender Befehl verwendet:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

Aus der obigen Ausgabe haben wir festgestellt, dass die Pakete Köder haben und Quell-IP-Adressen während des Port-Scans auf dem Ziel verwendet werden.

Firewalls umgehen mit Nmap

Viele Organisationen oder Unternehmen enthalten die Firewall-Software in ihrer Netzwerkinfrastruktur. Die Firewalls stoppen den Netzwerkscan, was für die Penetrationstester zur Herausforderung wird. In Nmap werden mehrere Operatoren für die Firewall-Umgehung verwendet:

-f (zum Fragmentieren der Pakete)

-mtu (wird zum Festlegen der benutzerdefinierten maximalen Übertragungseinheit verwendet)

-D RND: (10 für die Erstellung der zehn zufälligen Köder)

-source-port (wird verwendet, um den Quellport zu fälschen)

Fazit:

In diesem Artikel habe ich Ihnen gezeigt, wie Sie einen UDP-Scan mit dem Nmap-Tool in Kali Linux 2020 durchführen. Ich habe auch alle Details und notwendigen Schlüsselwörter erklärt, die im Nmap-Tool verwendet werden.

Phenquestions

Phenquestions